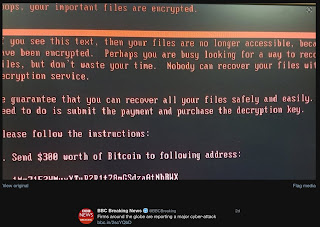

Ho scritto potrebbe perché a differenza dei ransomware passati, con NotPetya pagare è sicuramente inutile, dato che l’indirizzo di mail al quale ci si deve rivolgere per offrire il riscatto è stato disattivato durante i primi interventi degli addetti alla sicurezza informatica.

Le aziende colpite sono numerosissime in tutto il mondo, anche perché NotPetya si diffonde senza che l’utente debba aprire un allegato o visitare un sito: in sintesi, si diffonde attraverso le condivisioni di rete di Windows impostate in modo imprudente.

Come spiegato in dettaglio nel bollettino di MELANI/GovCERT (la centrale svizzera d’annuncio e d’analisi per la sicurezza dell’informazione), esiste una tecnica di “vaccinazione” (scrivere un file di nome perfc o perfc.dat nella cartella di base di Windows), ma se un computer è già stato infettato c’è poco da fare.

Valgono i consigli di sempre, ossia prevenzione, prevenzione, prevenzione:

-- fate un backup dei vostri dati salvandoli su un dispositivo che non è connesso alla rete locale o a Internet,

-- installate gli aggiornamenti di sicurezza (già disponibili addirittura da marzo di quest’anno),

-- usate un buon antivirus.

In questo caso specifico, sono colpiti soltanto gli utenti Windows: chi usa MacOS o Linux è immune e anche gli smartphone iOS e Android non sono attaccabili da NotPetya.

Un dettaglio da non dimenticare: NotPetya sfrutta una vulnerabilità di Windows che l’NSA aveva scoperto ma aveva deciso di tenere segreta per poterla sfruttare. In pratica, pur di mantenere un presunto vantaggio tecnologico, l’NSA ha messo in pericolo non solo le aziende statunitensi che dovrebbe proteggere, ma tutte le aziende del mondo.

Fonti aggiuntive: F-Secure Labs, F-Secure.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.