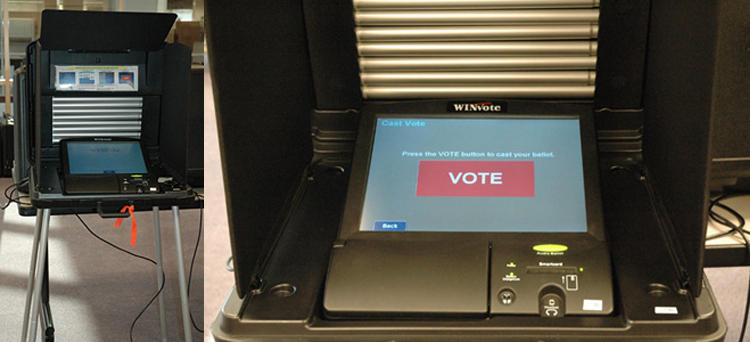

Il sistema, denominato WINVote, era un vero colabrodo, come spiega il rapporto delle autorità locali. Le password di amministrazione erano ridicolmente facili, come per esempio abcde; la password predefinita era admin. Le macchine avevano una connessione Wi-Fi permanentemente accesa e usavano una cifratura debolissima, il WEP, consentendo facilmente a chiunque di intercettare e manipolare i dati trasmessi. Ciliegina sulla torta, il sistema operativo era Windows XP Embedded 2002, mai aggiornato, privo di qualunque patch di sicurezza e vulnerabile ad attacchi noti sin dal 2004.

Anche dal punto di vista fisico il sistema WINVote era un capolavoro d'inettitudine. I suoi dispositivi di voto avevano porte USB accessibili e la stampante e il pulsante d'accensione erano protetti da una serratura che poteva essere aggirata facilmente. I database contenenti i risultati di voto erano in chiaro e modificabili con qualunque software comune di editing.

Potreste pensare che questo tipo di vulnerabilità, completamente inaccettabile in un apparato dal quale dipende un evento delicato ed essenziale come una votazione, sia stato scoperto durante la valutazione preliminare del sistema di voto. Assolutamente no: WINVote è stato usato in Virginia per oltre un decennio ed è stato ritirato soltanto dopo anni di proteste degli esperti di sicurezza della Electronic Frontier Foundation.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.