Blog di "Il Disinformatico"

Samantha Cristoforetti alla Milanesiana, l’audio della serata in attesa che ci sia il video ufficiale

September 8, 2015 7:13Ultimo aggiornamento: 2015/09/08 12:15.Se volete riascoltare la magnifica serata con Samantha Cristoforetti conclusasi poco fa dal Teatro Strehler di Milano per la Milanesiana, in attesa che il Corriere o altri pubblichino il video ufficiale (visibile qui solo in diretta) ho messo qui l'audio (senza le canzoni e i discorsi introduttivi):

Versione mono (circa 27 MB): Dropbox - Link alternativo.

Versione stereo (circa 56 MB): Dropbox - Link alternativo.

Usate il link alternativo solo se Dropbox non vi funziona. Toglierò questi file non appena verrà resa disponibile la versione video in streaming.

2015/09/08 12:15. Il Corriere ha pubblicato due brevi spezzoni video.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

La lista dei telefonini con malware preinstallato all’acquisto

September 8, 2015 4:19Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle gentili donazioni di “lunasalva*” e “ema2*”. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento, come ha fatto ricocr*). Ultimo aggiornamento: 2015/09/08 9:20.È la tendenza commerciale del momento: vendere dispositivi che di nascosto rubano dati personali ai clienti, in modo da guadagnare sulla vendita di questi dati oltre che dei dispositivi.

Compri una Smart TV e senza saperlo le tue abitudini televisive vengono schedate e rivendute a chi si occupa di misurare gli ascolti dei programmi o degli spot. Metti un selfie su un social network e la tua foto geolocalizzata, in cui indossi un capo con un logo famoso o brindi con una Red Bull, viene riconosciuta da sistemi automatici di riconoscimento dei loghi (come Streamditto) e venduta ai pubblicitari, ansiosi di sapere chi consuma il loro brand, dove lo fa e a che età lo fa. Compri un gingillo elettronico di fitness e le condizioni del tuo cuore vengono acquisite e rivendute a chi vuole dati statistici sulla salute della popolazione.

E magari è tutto legale, perché hai cliccato Accetto i termini e le condizioni d'uso senza tentare di decifrarle, perché la vita è troppo breve per passarla a leggere il burocratese, e quindi non sai che cosa hai dato il permesso di fare.

La sfrontatezza di questi spioni commerciali non conosce limiti. Capita anche che compri un telefonino e te lo trovi preinfettato. G Data ha pubblicato un rapporto sul malware che segnala, fra le altre cose, un numero crescente di smartphone che contengono malware già al momento della vendita.

Secondo G Data, nessun produttore di telefonini è così cretino da rischiare la propria reputazione preinfettando i propri prodotti in fabbrica (ma chissà perché mi viene in mente il nome Lenovo), per cui si presume che la colpa sia degli intermediari. “In aggiunta ai ricavi ottenuti dalla rivendita del dispositivo, cercano di ottenere guadagni aggiuntivi dai dati rubati agli utenti e dalle pubblicità forzate”, spiega G Data.

Tipicamente il telefonino viene preinfettato alterando un'app legittima molto popolare, per esempio quella di Facebook, che viene attivata dall'utente per poterla usare, dando quindi i permessi di accesso ai dati. Questo permette a terzi, che comandano l'app infetta, di accedere a Internet, leggere e mandare SMS, installare app, vedere e modificare i dati presenti sul telefonino, leggere la rubrica dei contatti, sorvegliare la posizione dell'utente, ascoltare e registrare le telefonate e le conversazioni, fare acquisti o transazioni bancarie fraudolente, e così via.

Il bello è che l'utente non si accorge di nulla se non installa un antivirus. Ma anche se lo installa, comunque non può rimuovere il malware dal telefonino, perché l'app infetta è una di quelle fissate nel firmware. Il telefonino, fondamentalmente, è da buttare.

Quali sono gli smartphone preinfettati in fabbrica? Secondo G Data, sicuramente lo Star N9500, lo Star N8000 e l'IceFox Razor, ma sono stati rilevati casi riguardanti marche come Huawei e Lenovo. Riporto qui testualmente l'elenco parziale dei telefonini preinfettati pubblicato da G Data, che probabilmente contiene qualche refuso non mio: “Xiaomi MI3, Huawei G510, Lenovo S860, Alps A24, Alps 809T, Alps H9001, Alps 2206, Alps PrimuxZeta, Alps N3, Alps ZP100, Alps 709, Alps GQ2002, Alps N9389, Andorid P8, ConCorde SmartPhone6500, DJC touchtalk, ITOUCH, NoName S806i, SESONN N9500, SESONN P8, Xido X1111”.

Adesso quel telefonino di marca sconosciuta che avete comperato pensando di fare un affarone perché costava pochissimo magari non vi sembra più così tanto un acquisto furbo.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Samantha Cristoforetti alla Milanesiana, l'audio della serata in attesa che ci sia il video ufficiale

September 7, 2015 19:25Se volete riascoltare la magnifica serata con Samantha Cristoforetti conclusasi poco fa dal Teatro Strehler di Milano per la Milanesiana, in attesa che il Corriere o altri pubblichino il video ufficiale (visibile qui solo in diretta) ho messo qui l'audio (senza le canzoni e i discorsi introduttivi):Versione mono (circa 27 MB): Dropbox - Link alternativo.

Versione stereo (circa 56 MB): Dropbox - Link alternativo.

Usate il link alternativo solo se Dropbox non vi funziona. Toglierò questi file non appena verrà resa disponibile la versione video in streaming.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Dischi rigidi wireless Seagate hanno accesso nascosto. Account: root, password: root

September 7, 2015 12:30 |

| Facepalm formato Godzilla meritatissimo. |

Non ci posso credere. Seagate, notissima marca di dischi rigidi, ha messo in vendita dei dischi accessibili via Wi-Fi lasciando nel firmware un accesso nascosto (raggiungibile via riga di comando con telnet) che permette a chiunque di leggere e scrivere sul disco stesso. Basta sapere il nome dell'account, che è un prevedibilissimo root, e indovinare la password di quest'account, che è ancor più prevedibilmente root.

I modelli contenenti questa simpatica funzione non documentata sono i Seagate Wireless Plus Mobile Storage, i Seagate Wireless Mobile Storage e i LaCie FUEL. La segnalazione proviene dal CERT.

Come se non bastasse questa falla, questi stessi dispositivi hanno altre due falle che permettono a chiunque di scaricare e, rispettivamente, caricare file di qualunque tipo via Wi-Fi.

Immaginate quindi chi compra questo genere di disco rigido pensando che sia un modo pratico per avere qualche cavo in meno in giro e poi scopre che chiunque può scaricarne il contenuto e può anche alterarlo, per esempio mettendovi versioni infette di applicazioni e copie taroccate di documenti oppure iniettandovi file compromettenti (“Caro, aspetta, posso spiegarti tutto, quel video con la Nutella e il labrador me l'ha messo su un hacker via Wi-Fi”).

Seagate ha pubblicato un firmware aggiornato, ma resta da vedere quanti clienti ne verranno informati e rimedieranno. Forse questa foga modaiola di eliminare i cavi (il cosiddetto cord-cutting) in favore delle connessioni senza fili andrebbe ragionata un attimo.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Fiat Chrysler richiama migliaia di SUV Renegade USA: sono sabotabili via Internet

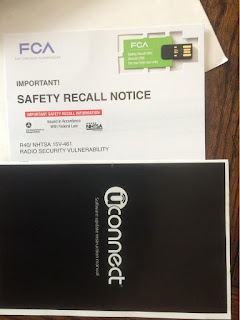

September 6, 2015 17:33Questo articolo vi arriva gratuitamente e senza pubblicità grazie alla gentile donazione di giovanni.ga*. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento, come ha fatto cavez86.Ricordate le auto della Fiat Chrysler alle quali era possibile per esempio sabotare i freni attraverso la loro connessione a Internet? 1,4 milioni di auto da richiamare e una figuraccia epica. Sembrava che l'idea spettacolarmente stupida di collegare il sistema di intrattenimento di bordo (connesso a Internet) con i sistemi di guida fosse limitata a quei veicoli, ma adesso salta fuori che anche le Jeep Renegade dotate di uno specifico sistema di intrattenimento sono vulnerabili.

FCA ha infatti richiamato 7810 Jeep Renegade vendute negli Stati Uniti per un difetto software analogo che però riguarda un tipo di autoradio diverso da quello già noto come vulnerabile. Circa metà degli esemplari è ancora presso i concessionari; i proprietari delle auto già vendute riceveranno una chiavetta USB, simile a quella mostrata qui sopra (riguardante la falla precedente), che dovranno usare per aggiornare il software dell'auto.

Fra l'altro, se siete curiosi di sapere cosa c'è su una chiavetta di questo genere, qualcuno ha caricato su Dropbox una sua immagine ISO, ovviamente da non usare per fare aggiornamenti di auto. Buono studio, e prudenza.

Fonti aggiuntive: Mikko Hypponen, The Register.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.