Blog di "Il Disinformatico"

Podcast del Disinformatico del 2017/10/13

October 13, 2017 11:00È disponibile per lo scaricamento il podcast della puntata di oggi del Disinformatico della Radiotelevisione Svizzera. Buon ascolto!

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Promemoria: se lavori per la sicurezza nazionale, non usare “admin:admin” come login e password

October 13, 2017 3:50 |

| Credit: Twitter/@stilgherrian. La foto dell’aggressore è puramente simbolica. |

Stando a quanto pubblicato dal Sydney Morning Herald, l’azienda, di cui non viene fatto il nome ma è descritta come una società del settore aerospaziale con una cinquantina di dipendenti, si è fatta sottrarre cira 30 gigabyte di dati tecnici delicatissimi e dettagliati riguardanti i costosissimi nuovi caccia F-35, gli aerei di sorveglianza P-8 Poseidon, varie navi militari e munizioni di precisione.

Fra i tanti dati sottratti dagli sconosciuti incursori c’è, secondo le testimonianze raccolte, persino uno schema delle nuove navi della marina australiana così dettagliato da mostrare la disposizione delle postazioni in plancia.

L’azienda aveva una sola persona responsabile per la sicurezza informatica, non c’erano le normali misure di protezione (niente DMZ), non venivano installati gli aggiornamenti di sicurezza e la password di amministratore su tutti i server era la stessa. I servizi dell’azienda affacciati a Internet avevano ancora le password predefinite, ossia admin:admin e guest:guest. Gli intrusi sono entrati sfruttando una falla per la quale l’aggiornamento correttivo era disponibile da dodici mesi e sono rimasti nei sistemi informatici per tre mesi, saccheggiandoli, fino a quando le autorità australiane sono state allertate e sono intervenute.

Nonostante queste lacune evidenti, l’azienda era stata comunque certificata per trattare documenti governativi riservati a livello ITAR. Se vi siete mai chiesti come fanno le spie a rubare informazioni nel mondo reale, ora lo sapete: non servono tecniche da Mission: Impossible. Siamo in buone mani.

Fonti aggiuntive: ZDnet, Tripwire, ABC.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Video: se la telecamera di sorveglianza di casa comincia a parlarti, hai un problema

October 13, 2017 3:22Ho parlato spesso del rischio che un dispositivo collegato alla rete informatica domestica possa essere sfruttato dagli aggressori. Ma un conto è la teoria, un altro è vedere le cose la pratica.Una donna olandese, Rilana Hamer, ha pubblicato su Facebook un video (attenzione: contiene turpiloquio in inglese) nel quale mostra che la sua telecamerina di sorveglianza via Internet, che aveva comprato per tenere d’occhio il suo cagnolino mentre lei è fuori casa, ha cominciato a muoversi da sola e a parlarle.

Rilana racconta di essere tornata a casa e di aver sentito una voce proveniente dalla telecamera, che si rivolgeva a lei in francese, dicendole “Bonjour madame”. Si è spaventata così tanto che ha scollegato la telecamera dall’alimentazione e l’ha chiusa in una scatola.

La donna pensava di essere impazzita, ma ha raccontato l’episodio a un amico e ha deciso di ricollegare la telecamera per documentare in video il fenomeno. Puntualmente sono ritornate le voci.

Questo genere di attacco avviene perché molte di queste telecamerine di sorveglianza contengono software difettoso e non aggiornato e vengono spesso installate senza cambiarne le password di accesso predefinite. Molti utenti non sanno che una telecamera connessa a Internet è rilevabile da chiunque con gli appositi motori di ricerca (come Shodan.io) e quindi è un bersaglio facile per ficcanaso e burloni.

La donna, giustamente, si chiede “Che cosa ha visto di me questa persona? La mia casa, le mie cose personali...la mia privacy”. Prima di installare in casa dispositivi come questi, insomma, pensiamoci bene e dedichiamo qualche minuto a leggere il manuale d’istruzioni per cambiare le password predefinite e scaricare gli aggiornamenti del software di controllo.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Microsoft, aggiornamenti di sicurezza importanti risolvono attacco già in corso

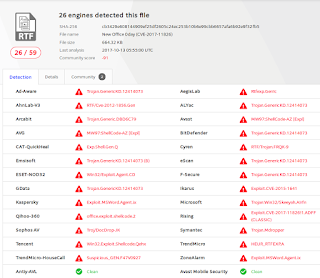

October 13, 2017 2:58Il più recente aggiornamento di sicurezza per chi usa software Microsoft è piuttosto massiccio: risolve una sessantina di falle che riguardano Internet Explorer, Edge, Windows, Office, Skype e altro ancora. È consigliabile installare questo aggiornamento appena possibile, anche perché una delle falle corrette viene già sfruttata attivamente per attacchi informatici.La falla in questione, la CVE-2017-11826, riguarda quasi tutte le versioni di Microsoft Office e permette a un aggressore di prendere il controllo del computer della vittima semplicemente mandando alla vittima un file Office appositamente confezionato e convincendola ad aprirlo.

Per esempio, potreste trovarvi con il computer infettato semplicemente perché avete ricevuto una mail con un allegato Word che sembrava provenire da un amico o da un cliente e avete aperto l’allegato con Word non aggiornato: una tecnica classica, che in questo caso non è ipotetica ma molto concreta, dato che sono già stati segnalati attacchi che la sfruttano e campioni di documenti infettanti.

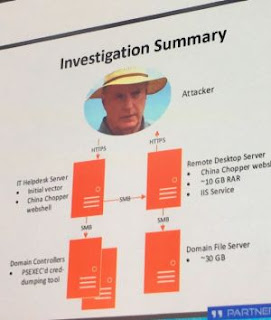

Uno di questi, rilevato a fine settembre, mostra bene cone funzionano in concreto questi attacchi: l’aggressore ha preso di mira un numero limitato di bersagli, in modo da limitare il rischio di essere scoperto dai sistemi sentinella degli antivirus; ha creato un documento in formato RTF che a sua volta conteneva un file docx di Word. Il testo del documento era costruito su misura per essere allettante per le vittime, inducendole ad aprirlo. Una volta aperto, il documento installava un trojan con controllo remoto per rubare dati sensibili alle vittime, andando a caccia di tutti i file nei formati più diffusi usati per documenti, presentazioni e immagini (doc, docx, pdf, ppt, xls, eml, jpg, png e altri ancora) per poi inviarli via Internet al centro di comando e controllo dell’aggressore. Un sistema perfetto per procurarsi informazioni da sfruttare in seguito per attacchi mirati ai dipendenti, per esempio per convincerli a effettuare trasferimenti di denaro verso conti che sembrano quelli dei fornitori ma appartengono in realtà ai truffatori.

Conviene quindi aggiornare i prodotti Microsoft, se li usate, avere un antivirus aggiornato e comunque usare prudenza (per esempio un prodotto alternativo come Libreoffice) nell’aprire gli allegati di qualunque provenienza.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Antibufala: la colletta di WhatsApp per la neonata cieca

October 12, 2017 17:58Mi sono arrivate parecchie segnalazioni di un appello che sta girando su Whatsapp sotto forma di una foto di una neonata (mostrata qui accanto) accompagnata da un messaggio vocale in italiano, che trascrivo:Ragazzi, buonasera a tutti. Allora, questa bimba è cieca, e il proprietario di Whatsapp, non so come [perdindirindina] si chiama, l’ha presa in carico per fare l’operazione a spese sue. Costa sui 200.000 euro. Non chiede i soldi a nessuno, chiede solo che si gira questo messaggio, perché su ogni messaggio mandato lui sborsa 50 centesimi. Non dovete dare né soldi né niente, solo mandarlo a amici e conoscenti, ecco. Va bene? Grazie.

L’appello è falso: se fosse vero, sarebbe presente anche sul sito di Whatsapp, ma non lo è. E non si capisce perché il “proprietario di WhatsApp”, che presumibilmente sarebbe Mark Zuckerberg (visto che WhatsApp è di proprietà di Facebook), che è miliardario, dovrebbe giocare con la vita e la salute di una neonata: se il messaggio non girasse a sufficienza, la lascerebbe cieca?

L’appello è insomma una totale perdita di tempo: una variante moderna degli appelli in stile George Arlington che circolano da almeno quindici anni su Internet. L’unica differenza rispetto alle catene di Sant’Antonio diffuse via mail è che questa, viaggiando su WhatsApp e quindi all’interno di un sistema gestito in blocco da una singola azienda, sarebbe in effetti tracciabile, a differenza delle catene via mail. Un altro sintomo della differenza fra l’Internet aperta, senza proprietari unici, e i giardinetti cintati privati che vanno di moda adesso.

Bufale un tanto al chilo segnala che l’appello esiste anche in versione inglese, ma accompagnato dalla foto di un’altra bambina, e che la neonata mostrata nella foto attuale è prelevata da una notizia di cronaca avvenuta in Marocco. La vicenda, insomma, è stata costruita a tavolino per far leva sui buoni sentimenti delle persone.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.