Ransomware per termostato, nuova tappa dell’Internet delle Cose

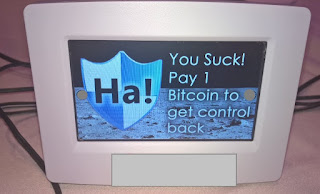

August 12, 2016 6:47Non è la prima volta che metto in guardia contro la superficialità con la quale troppi produttori di elettrodomestici e altri apparati collegano a Internet qualunque cosa senza pensare alle implicazioni di sicurezza informatica: stavolta è il turno degli impianti di riscaldamento.Dalla DEF CON di Las Vegas arriva infatti una dimostrazione dei ricercatori di sicurezza Andrew Tierney e Ken Munro, che hanno spiegato non solo come prendere il controllo di un termostato connesso a Internet ma anche come usarlo per chiedere un riscatto con la minaccia di far salire o scendere la temperatura di casa a livelli insopportabili: una forma di attacco molto simile a quella mostrata, guarda caso, poche settimane fa in una puntata di Mr. Robot.

I due ricercatori non hanno reso pubblico il nome del produttore del termostato vulnerabile, che hanno contattato privatamente in modo da consentirgli di preparare un aggiornamento correttivo, ma hanno spiegato la tecnica usata: il termostato, che usa Linux, non effettua alcun controllo sui file che gli vengono forniti tramite una scheda SD per consentire agli utenti di caricare impostazioni e sfondi. Non è difficile, quindi, convincere una vittima a caricare un file ostile, camuffandolo come un’immagine o un aggiornamento di sicurezza, prendendo così il controllo del dispositivo.

Il produttore del dispositivo preparerà l’aggiornamento, ma il vero problema sarà farlo arrivare a tutti gli utenti, che non sempre registrano il proprio dispositivo negli archivi del fabbricante e se lo fanno sono molto pigri nell’effettuare aggiornamenti, anche perché l’idea di dover aggiornare il software di un frigorifero, di un televisore o di un termostato non è ancora entrata nel sentire comune.

Aggiornamenti di sicurezza Apple e Microsoft per il weekend

August 12, 2016 6:40Il recente bollettino di sicurezza di Microsoft non lascia molta scelta: ci sono nove falle da turare, cinque delle quali sono classificate al grado più alto di pericolosità, ossia “critico”. L'aggiornamento che le risolve è già disponibile, per cui è opportuno installarlo appena possibile. Le falle, infatti, riguardano i browser Internet Explorer ed Edge, rendendo gli utenti vulnerabili ad attacchi effettuabili semplicemente convincendoli a visitare una pagina Web appositamente confezionata.Anche Office ha varie falle, sfruttabili se l’utente apre un documento Office contenente istruzioni nascoste, ricevuto per esempio come allegato.

Ci sono poi falle critiche nella gestione dei font da parte di Windows, che potrebbero consentire all’aggressore di prendere il controllo del computer, e anche nella gestione dei documenti PDF pubblicati sui siti Web.

La buona notizia è che nessuna delle falle è al momento sfruttata da attacchi in corso, ma di norma questi attacchi arrivano poco dopo la pubblicazione degli aggiornamenti, che consentono inevitabilmente ai criminali informatici di sapere dove concentrare i propri sforzi.

Apple, intanto, ha reso disponibile iOS 9.3.4, e anche in questo caso conviene aggiornarsi appena possibile, perché l’aggiornamento risolve una falla scoperta da Team Pangu, un gruppo di informatici noto soprattutto per i suoi strumenti di jailbreak. Apple, come al solito, è reticente nei dettagli e dice solo che la falla consente a un’applicazione di “eseguire codice arbitrario con privilegi di kernel”. Traduzione: è una brutta falla che permetterebbe a un’app ostile di far danni molto gravi. Correggetela installandola nella solita maniera.

Videojacking: come rubare password a uno smartphone usando un caricabatteria

August 12, 2016 6:36Durante il recente convegno di sicurezza DEF CON di Las Vegas sono state presentate numerose tecniche di attacco informatico davvero creative e originali che è meglio conoscere per evitarle. Una di queste tecniche consente di rubare password, leggere mail e sorvegliare la navigazione semplicemente offrendo alla vittima di caricare la batteria del suo smartphone.Il trucco, chiamato videojacking, funziona così: la vittima si trova in un luogo pubblico, a corto di carica (come capita spesso con gli smartphone di oggi), e vede che c’è un punto di ricarica per telefonini cortesemente offerto, come capita per esempio in alcuni aeroporti, sui treni e sugli aerei. Collega il telefonino e comincia a usarlo. Che male ci potrà mai essere? È solo una ricarica di energia elettrica.

In realtà i connettori degli smartphone non portano soltanto energia elettrica per la carica della batteria: veicolano anche segnali. Così si catturano questi segnali, e in particolare il segnale video in uscita dal telefonino (quello che consente di mostrare su un monitor lo schermo dello smartphone), in modo da vedere e registrare tutto quello che compare sullo schermo, comprese le password digitate, riconoscibili dal fatto che i singoli tasti toccati per digitare la password si animano quando vengono usati. Questo consente anche di catturare i PIN di blocco.

La particolarità di questa tecnica è che al momento è invisibile per la vittima: sia gli smartphone Android, sia gli iPhone non avvisano l’utente quando viene collegato un connettore che non solo fornisce corrente elettrica ma riceve anche i segnali video dallo schermo.

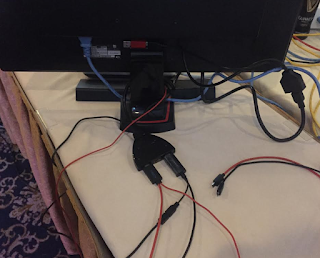

I ricercatori Brian Markus di Aries Security e i suoi colleghi Joseph Mlodzianowski e Robert Rowley hanno dimostrato il metodo d’intercettazione improvvisando un apparato dimostrativo con un monitor HDMI di seconda mano, un video splitter e un piccolo registratore video USB. Costo complessivo: circa 220 dollari a parte il monitor.

Questa tecnica è una variante del juice jacking, che fino a qualche tempo fa consentiva di rubare dati agli smartphone che venivano incautamente collegati a punti di ricarica sconosciuti; il problema è stato risolto nelle versioni aggiornate dei dispositivi e dei loro sistemi operativi.

Morale della storia: se avete uno smartphone, pensateci bene prima di collegarlo a un dispositivo di ricarica che non sia vostro o comunque fidato, e portate se possibile il vostro o perlomeno usate uno USB condom che blocchi tutti i collegamenti tranne quelli di alimentazione elettrica. No, non sto scherzando: esiste davvero e si chiama proprio così.

Fonte: Krebs on Security.

"Wire-wire", tecnica di truffa sofisticata e in aumento

August 12, 2016 6:27 La creatività e la perseveranza dei truffatori via Internet non conoscono limiti: ad aprile scorso l’FBI ha pubblicato un avviso per mettere in guardia le aziende contro una particolare tecnica di truffa che si sta rivelando particolarmente redditizia per i malviventi ed è in rapido aumento (+270% da gennaio 2015): si chiama “wire-wire” o “BEC” (business e-mail compromise).

La creatività e la perseveranza dei truffatori via Internet non conoscono limiti: ad aprile scorso l’FBI ha pubblicato un avviso per mettere in guardia le aziende contro una particolare tecnica di truffa che si sta rivelando particolarmente redditizia per i malviventi ed è in rapido aumento (+270% da gennaio 2015): si chiama “wire-wire” o “BEC” (business e-mail compromise).

Funziona in questo modo: i truffatori si procurano gli indirizzi di mail dei dipendenti delle aziende-bersaglio tramite fonti pubblicamente disponibili. Poi infettano uno o più computer dell’azienda in modo da avere accesso alla mail. Leggendo la posta, identificano con pazienza gli indirizzi di mail dei fornitori usati dall’azienda e poi creano un indirizzo di mail molto simile a quello di un fornitore (per esempio pagamenti@rossini-ascensori.com al posto di pagamenti@rossiniascensori.com).

Quando l’azienda attaccata invia un ordine via mail al fornitore, i truffatori leggono il messaggio e lo lasciano arrivare a destinazione, così il fornitore invia una fattura, che viene intercettata e bloccata. Al suo posto i truffatori mandano, dall’indirizzo di mail imitato, una versione leggermente modificata della fattura, nella quale cambia soltanto il conto corrente sul quale effettuare il pagamento (modificare un documento PDF è molto semplice).

La vittima cade facilmente nella trappola perché la fattura è un documento che si aspetta di ricevere e proviene (apparentemente) da un fornitore conosciuto, per cui effettua il bonifico di pagamento, il cui importo finisce nelle mani dei truffatori.

Se la vittima non si accorge che l’indirizzo del mittente è leggermente diverso e non nota che le coordinate bancarie sono differenti, i truffatori incassano con una sola mail decine di migliaia di franchi o euro o dollari (l’FBI parla di importi compresi fra 25.000 e 75.000 dollari per volta).

Sapere dell’esistenza di questo genere di truffa è il primo passo verso la sua prevenzione: molti responsabili dei pagamenti nelle aziende piccole e grandi non immaginano che dei criminali possano essere così persistenti e pazienti.

Non sempre le cose vanno bene per questi ladri digitali, comunque: di recente una banda di oltre 30 truffatori che operava dalla Nigeria in tutto il mondo è stata smascherata perché si è fatta a sua volta infettare da un malware che ha consentito ai ricercatori di un’azienda di sicurezza informatica, la SecureWorks, di sorvegliare il loro traffico e documentarne in dettaglio i reati, che stavano fruttando circa 3 milioni di dollari l’anno.

Arrestato truffatore online responsabile di oltre 60 milioni di dollari di raggiri

August 12, 2016 6:09 Di fronte alle notizie di tecniche d’attacco sempre più sofisticate è facile avere la sensazione di essere inermi e che le autorità non facciano nulla, ma in realtà questi malviventi non sempre la fanno franca. L’Interpol e la Commissione sui Crimini Economici e Finanziari della Nigeria segnalano l’arresto di “Mike”, un quarantenne nigeriano a capo di una rete criminale internazionale che aveva messo a segno truffe per oltre 60 milioni di dollari ai danni di centinaia di vittime. Una di queste vittime era stata imbrogliata al punto da inviare 15,4 milioni di dollari ai truffatori.

Di fronte alle notizie di tecniche d’attacco sempre più sofisticate è facile avere la sensazione di essere inermi e che le autorità non facciano nulla, ma in realtà questi malviventi non sempre la fanno franca. L’Interpol e la Commissione sui Crimini Economici e Finanziari della Nigeria segnalano l’arresto di “Mike”, un quarantenne nigeriano a capo di una rete criminale internazionale che aveva messo a segno truffe per oltre 60 milioni di dollari ai danni di centinaia di vittime. Una di queste vittime era stata imbrogliata al punto da inviare 15,4 milioni di dollari ai truffatori.

Le tecniche di truffa usate dalla banda (circa 40 persone sparse fra Nigeria, Malesia e Sud Africa) erano ben collaudate: non solo la fattura leggermente alterata e la creazione di falsi ordini di pagamento provenienti dagli indirizzi di mail dai dirigenti aziendali, ma anche truffe sentimentali. I bersagli erano principalmente in Australia, Canada, India, Malesia, Romania, Sud Africa, Thailandia e Stati Uniti. Il denaro sottratto veniva convogliato su conti correnti di complici in Cina, Europa e Stati Uniti.

L’arresto, secondo le autorità nigeriane, è un segnale chiaro che la Nigeria non può essere considerato un porto sicuro per questi criminali. Gli esperti consigliano di attivare l’autenticazione a due fattori (o verifica in due passaggi) sugli indirizzi di mail e di verificare gli ordini di pagamento usando un canale diverso da Internet: una telefonata alla persona che avrebbe inviato l’ordine, per esempio.

Da parte mia aggiungo un’altra raccomandazione: attenzione alle offerte di lavoro che vi propongono di fare l’intermediario finanziario semplicemente stando al computer un certo numero di ore al giorno per ricevere e inoltrare bonifici di denaro. Il denaro che ricevereste sul conto rischia di essere il frutto di una truffa online, per cui voi risultereste come complici.