11/9, tre TERABYTE di dati tecnici, foto, filmati, rapporti scaricabili

March 7, 2016 8:05 Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento).

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento).

Avevo detto che non mi sarei più occupato delle tesi di complotto intorno agli attentati dell’11 settembre 2001 salvo novità significative: ormai queste tesi sono sostanzialmente scomparse dai media di massa e sono sostenute soltanto da un pugno di bertucce rumorose, incapaci di portare uno straccio di prova in quasi quindici anni, e da chi in buona fede incappa nei berciamenti dei complottisti e ne rimane sedotto per pigrizia o mancanza di conoscenza della materia. Per i primi non c'è speranza: per i secondi c'è Undicisettembre.info.

Ma le novità significative sono arrivate, sotto forma di oltre tre terabyte di dati, foto, video, schemi tecnici, rapporti, documenti, analisi tecniche provenienti dall’immenso lavoro d’indagine degli inquirenti e degli esperti di settore. No, non tre gigabyte: tre terabyte.

Questa massa colossale di dati ha iniziato ad accumularsi a partire dal 2011 presso il 9/11 Dataset Project, un progetto imparziale mirato a “garantire la disponibilità delle informazioni raccolte dalla Comunità di Ricerca sull’11/9”. Ho terminato di scaricare tutti i file con Bittorrent pochi giorni fa e sto iniziando a catalogarli: sono una miniera immensa di dati, resoconti di prima mano e di spiegazioni tecniche altrimenti difficili da reperire.

Chi pensa ancora che le indagini degli inquirenti sull’11/9 siano costituite soltanto dal rapporto della Commissione 11/9, ed è ancora convinto che la cosiddetta “versione ufficiale” si basi esclusivamente sulle pagine di quel rapporto, ha preso insomma un granchio colossale. Lo si sapeva già, ma quando ci sono tre tera di dati aggiuntivi il concetto diventa un po’ più chiaro anche per gli ottusi e i superficiali. Perché a questo punto chi sostiene che le indagini ufficiali mentono dovrebbe chiedersi come sarebbe stato possibile falsificare così tante informazioni e farlo in modo perfettamente coerente e senza lasciarsi sfuggire nulla.

Complottismi a parte, il 9/11 Dataset Project è uno sforzo straordinario e assolutamente encomiabile di condivisione e di trasparenza.Comunque la si pensi sullo svolgimento degli eventi, questa raccolta di dati è un punto di partenza essenziale per chiunque si voglia occupare seriamente dell’argomento e voglia capire l’11 settembre.

Per chi volesse scaricare i file, va notato che il sito 911datasets.org che ospita il progetto non è sempre disponibile, per cui a volte è necessario ricorrere alla copia cache di Google o alla copia archiviata su Archive.org. La copia scaricata da Undicisettembre è comunque a disposizione di chiunque voglia duplicarla fornendo un proprio disco rigido: per conoscere le modalità di duplicazione basta scrivere a undicisettembre@gmail.com.

Tutti i dettagli e la catalogazione preliminare sono a vostra disposizione qui su Undicisettembre.info. Forza, complottisti, mettetevi a studiare.

Ci vediamo a Tesla Revolution a Verona il 12 marzo?

March 7, 2016 5:00 Il 12 marzo si terrà a Verona l’incontro Tesla Revolution: una giornata di relazioni e discussioni sul futuro e sul presente delle automobili elettriche Tesla (ma non solo), con esperti del settore e con proprietari di queste auto, per conoscerle meglio e smontare miti positivi e negativi. Sarà il primo raduno italiano di proprietari Tesla e si terrà al Crowne Plaza Verona, dove c’è un punto di ricarica rapida Supercharger.

Il 12 marzo si terrà a Verona l’incontro Tesla Revolution: una giornata di relazioni e discussioni sul futuro e sul presente delle automobili elettriche Tesla (ma non solo), con esperti del settore e con proprietari di queste auto, per conoscerle meglio e smontare miti positivi e negativi. Sarà il primo raduno italiano di proprietari Tesla e si terrà al Crowne Plaza Verona, dove c’è un punto di ricarica rapida Supercharger.

Come noterete dal programma della manifestazione, insieme ai notevoli relatori ci sono anch’io, su invito di Redder, uno degli sponsor di Tesla Revolution. Non essendo un esperto di autotrazione elettrica o proprietario di Tesla (non ancora, perlomeno), che c’entro io? Semplice: nel mio intervento, dalle 10:40, userò gli strumenti tecnici del debunking per cercare di capire se Elon Musk, boss di Tesla, è, come recita il titolo, “visionario illuminato o folle ottimista”.

Tutti i posti disponibili per le conferenze e i dibattiti sono stati già prenotati, ma se siete da quelle parti e volete vedere un numero decisamente anomalo di Tesla, fatevi trovare in zona.

Microsoft si allea con Apple sull’iPhone del terrorista

March 6, 2016 9:24Nella questione della richiesta dell’FBI ad Apple di sbloccare il telefonino appartenuto a uno dei terroristi della strage di San Bernardino, in California, è entrato un nome che conta: Microsoft. Cosa più unica che rara, Microsoft si è schierata con Apple e contro l’FBI, e lo ha fatto con le parole di Brad Smith, President e Chief Legal Officer dell’azienda, che annunciano il deposito di una memoria legale in favore di Apple.

La memoria è sottoscritta non solo da Microsoft ma anche da molti altri nomi importantissimi dell’economia digitale: Amazon, Box, Cisco, Dropbox, Evernote, Facebook, Google, Mozilla, Nest Labs, Pinterest, Slack, Snapchat, WhatsApp e Yahoo. Tutti contrari alla richiesta dell’FBI.

In sintesi, spiega la memoria, secondo queste aziende “l’ordine del governo ad Apple supera i limiti delle leggi esistenti e, se applicato più estesamente, sarà dannoso per la sicurezza degli americani a lungo termine”. Questi grandi nomi collaborano regolarmente con le forze dell’ordine e molti “hanno squadre di dipendenti a tempo pieno... dedicate a rispondere alle richieste di dati dei clienti da parte delle forze di polizia”. Nessun desiderio di fiancheggiare criminali o terroristi: non c’è alcun “interesse a proteggere coloro che violano la legge. Ma [queste aziende] respingono l’affermazione infondata del governo secondo la quale la legge consentirebbe al governo stesso di requisire e comandare i tecnici di un’azienda per minare le funzioni di sicurezza dei loro prodotti”.

Spiega Brad Smith nell’annuncio: “L’ordine del tribunale a sostegno della richiesta dell’FBI cita l’All Writs Act, che è entrato in vigore nel 1789 ed è stato emendato in modo significativo per l’ultima volta nel 1911. Riteniamo che le questioni sollevate dal caso Apple siano troppo importanti per affidarle a una normativa ristretta risalente a un’altra era tecnologica per colmare quella che il governo ritiene sia una lacuna delle leggi attuali. Dovremmo invece rivolgerci al Congresso per trovare l’equilibrio necessario per la tecnologia del ventunesimo secolo... Se vogliamo proteggere la privacy personale e mantenere la sicurezza delle persone, la tecnologia del ventunesimo secolo va governata con leggi del ventunesimo secolo”.

Dopo aver citato il rispetto per il lavoro delle forze dell’ordine e le collaborazioni di Microsoft con gli inquirenti, Smith esprime un altro concetto fondamentale: “la gente non userà tecnologie di cui non si fida”. In altre parole, obbligare Apple (e poi, inevitabilmente, Microsoft e gli altri) a indebolire la sicurezza del proprio software non aiuterà gli inquirenti: i criminali e i terroristi non faranno altro che rivolgersi ad altri fornitori di hardware e software meno insicuri. Inoltre: “...la cifratura forte ha un ruolo vitale nel creare fiducia. Aiuta a proteggere le informazioni personali e i dati proprietari aziendali sensibili contro hacker, ladri e criminali, e non dovremmo creare delle backdoor tecnologiche che minino queste protezioni. Farlo ci esporrebbe tutti a rischi maggiori.... prendendo le difese di Apple, prendiamo le difese dei clienti che contano su di noi per tenere sicure e protette le proprie informazioni più private.”

Più chiaro di così non si può. Ma la vicenda ha anche un altro aspetto profondamente interessante: le crescenti richieste governative di accesso ai dati digitali dei sospettati custoditi dalle aziende nei cloud stanno trasformando il modo in cui queste aziende vedono i dati dei clienti. Se finora hanno pensato che questi dati potessero essere una miniera d’oro da analizzare e rivendere (Google e Facebook basano su questo i propri imperi economici), ora stanno cominciando a rendersi conto che avere accesso alle informazioni private dei clienti non è una risorsa, ma un onere. Un onere che espone colossi come Apple a richieste governative che possono devastarne il modello commerciale.

Nella questione è entrato anche Edward Snowden, con la sua solita brillante e concisa analisi su Twitter: “Se oltre all’utente c’è qualcun altro che può entrare, non è sicuro. L’accessibilità da parte del fabbricante è una vulnerabilità.” Per fare un paragone con situazioni più familiari, lo scenario che il governo americano sta cercando di far accettare è l’equivalente di una legge che obbliga i costruttori di case a custodire una copia delle chiavi d’ingresso di ogni casa che costruiscono. Il risultato è che i dipendenti infedeli dei costruttori possono abusare di queste chiavi e quelli fedeli sono soggetti all’interesse di criminali che, di fronte alla possibilità di razziare le case impunemente, non esiterebbero a ricorrere a corruzione e ricatti di quei dipendenti.

Ed è per questo che Apple e altri grandi nomi dell’informatica si stanno evolvendo verso una custodia dei dati dei clienti nella quale soltanto il cliente è in grado di decifrare i propri dati. Non per proteggere i criminali, ma per proteggere gli onesti.

Impostore apre account Facebook usando la mia mail, ci trovo dentro già delle amicizie

March 5, 2016 21:16Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento).

Questa sera, intorno alle 21:45, qualcuno ha usato un mio indirizzo di mail e il mio nome per aprire un account su Facebook. Me ne sono accorto perché mi è arrivata la notifica su quell’indirizzo di mail:

Per prendere subito il controllo dell’account ho confermato l’account e immesso il codice di conferma. Fin qui niente di speciale: la cosa che mi ha colpito è che dall’account non ancora confermato erano già partite delle richieste di amicizia.

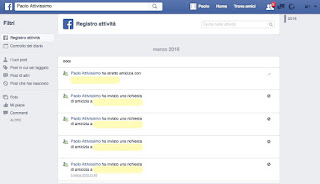

Io ho confermato l’account intorno alle 23:15, ma alle 21:46 c’era già nel Registro Attività una prima richiesta di amicizia che “io” avrei inviato e le altre erano state fatte nei minuti successivi. Le richieste erano state inviate a persone che assolutamente non conosco: una era stata accettata.

Per il resto l’account era vuoto, a parte la data di nascita (14 marzo 1985, sbagliatissima). Ho cambiato il nome all’account per renderne evidente la natura fittizia, ho impostato una buona password, ho disconnesso gli eventuali dispositivi connessi (non ce n’erano) e ho deciso di tenere attivo l’account vuoto perché così facendo nessun altro può tentare di aprire un account usando quel mio indirizzo di mail (ho verificato che non è possibile).

A qualcuno è mai capitato qualcosa del genere? Il tentativo d’impostura non mi preoccupa, ma mi piacerebbe capire se la creazione di false richieste di amicizia prima ancora di confermare un account sia una funzione normale di Facebook o un bug.

“Mah, io prendo le app da Aptoide e non mi è mai successo niente”. Fino al momento in cui succede

March 5, 2016 7:30Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento).

Vado spessissimo nelle scuole a mostrare le trappole dei dispositivi digitali, troppo insicuri e pettegoli specialmente quando vengono usati in modo incauto, e una delle situazioni più frequenti è l’uso di Aptoide per installare app a scrocco sui dispositivi Android. Quando dico che non è prudente perché gli store alternativi a quello ufficiale contengono molte app infette (se sono fuori da Google Play ci sarà un motivo) arriva puntuale l’obiezione di uno che dice che lo fa da una vita ma non gli è mai successo niente.

Certo, gli rispondo. Non succede niente fino al momento in cui succede. Un po’ come andare in moto senza casco: non ti fai niente fino al momento in cui cadi e batti la testa.

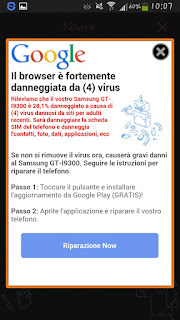

Stamattina mi è arrivata una dimostrazione perfetta di questa disinvoltura di tanti “nativi digitali”: la mail di panico di un giovane utente che ha installato Aptoide per il solito motivo (“volevo avere un videogioco gratis”). Ora si trova con “app rallentate, surriscaldamento eccessivo della batteria e ieri e oggi schermate di pubblicità di giochi e siti non adatti alla mia età (pornografici,..)”.

Queste sono le schermate che mi ha mandato: falsi avvisi antivirus, che probabilmente inducono a installare ulteriore malware, e un classico sito erotico.

Questi sono i consigli che gli ho dato: ditemi se ho dimenticato qualcosa.

– Segnati su carta (non nelle note) tutte le password che usi sul telefonino

– Fai una copia dei dati (musica/foto/documenti) che hai sul telefonino

– Azzera il telefonino facendo il ripristino di fabbrica (trovi le istruzioni con Google)

– Ricarica tutti gli account e le app (ma non Aptoide, ovviamente)

– Ricarica tutti i dati

– Installa un antivirus per Android (per esempio quello di Sophos, gratuito)

– Cambia tutte le password dei servizi che usi e segnatele (sempre su carta)

– Se hai associato una carta di credito al telefonino infetto o a uno degli account che usi su quel telefonino, tieni d'occhio l'estratto conto o blocca la carta

– Non installare mai più Aptoide o altra roba del genere :-)