In cerca della principessa Leia: ricerca per immagini (anche nei video)

octubre 21, 2016 7:40

La signora accucciata con il proprio cane nella foto qui accanto non è una signora qualsiasi: è Carrie Fisher, nota a generazioni di appassionati come la Principessa Leia di Star Wars, in viaggio in Italia in incognito. L’altroieri era a Orvieto. Come faccio a saperlo? Nella foto che ha tweetato non ci sono informazioni di geolocalizzazione, ma l’edificio sullo sfondo è facilmente riconoscibile e localizzabile: è il Duomo di Orvieto. Per verificarlo basta immettere la foto in Google Immagini. Ovviamente per non mandarle un’orda di fan non ho scritto per esteso il nome della località nel mio tweet pubblico di saluto.

È un piccolo esempio di come è possibile usare le informazioni visive in una fotografia o in una ripresa video postata su un social network per fare un’indagine. Il sito Exposing the Invisible ospita un ottimo articolo (in inglese) sulle tecniche giornalistiche utilizzate per indagare sull’autenticità e provenienza di foto e video in casi ben più drammatici, come le presunte riprese di atrocità commesse in Ucraina e ripubblicate senza verifica dal Daily Mail.

Oltre all’osservazione attenta dei dettagli visivi, però, sono utili alcuni strumenti. La ricerca per immagini di Google è ben conosciuta, ma l’articolo segnala anche altri siti analoghi meno famosi ma altrettanto efficaci, come TinEye, e l’estensione per Google Chrome RevEye, che consente di effettuare ricerche per immagini con un semplice clic in Google, Yandex, Bing, TinEye e Baidu.

La ricerca per immagini è una questione talmente importante che persino Amnesty International offre uno strumento apposito, che è preziosissimo perché lavora sui video, che gli altri sistemi di ricerca non possono gestire. Lo Youtube Data Viewer di Amnesty (www.amnestyusa.org/citizenevidence) consente di conoscere la data di caricamento di un video su Youtube (dato utile per sapere quale versione è l’originale o se il video risale a prima della data dichiarata degli eventi mostrati) ed estrae automaticamente alcuni fotogrammi, che possono essere dati in pasto con un clic a Google Immagini oppure ad altri motori di ricerca.

Donald Trump usa server obsoleti e insicuri e finti contatori di donazioni

octubre 21, 2016 1:29

Anche il candidato repubblicano alla presidenza, Donald Trump, ha qualche problema con l’informatica. Sul suo sito elettorale, DonaldJTrump.com, fino a ieri c’era un contatore a scorrimento (in alto nell’immagine qui accanto) che sembrava essere un elenco in tempo reale dei nuovi donatori e sostenitori della sua campagna elettorale.

Ma il creatore del contatore non ha fatto i conti con la sagacia degli informatici. Uno di loro, Jack Canty, ha twittato di aver scoperto che il contatore è semplicemente un file in formato XML, contenente circa 500 nomi, che risale a dieci giorni fa e si ripete a ciclo continuo. Lo si vedeva esaminando il codice sorgente del sito, come ha confermato anche The Concourse.

Il responsabile digitale della campagna Trump, Brad Parscale, ha dichiarato a Business Insider che “il contatore non è pensato per essere in tempo reale e semplicemente rappresenta persone che, come milioni di altre, hanno fatto una donazione alla campagna”. Però intanto il file XML è ora scomparso.

Vari server di mail di Trump.org, legati alle attività commerciali di Donald Trump, inoltre, usano Windows Server 2003 e IIS 6.0, che è obsoleto e insicuro (Microsoft non fornisce più aggiornamenti di sicurezza da luglio 2015) oltre che mal configurato senza autenticazione a due fattori, secondo l’esperto di sicurezza Kevin Beaumont, che ha segnalato pubblicamente queste vulnerabilità, poi riprese da Motherboard. Tutte, va notato, sono state scoperte usando dati pubblicamente accessibili.

Non è la prima volta che i siti legati a Trump denotano una disinvoltura sorprendente nella sicurezza informatica: il suo sito rendeva pubblicamente accessibili i dati personali dei candidati in cerca di lavoro e il negozio online elettorale del candidato repubblicano, shop.donaldjtrump.com, non offre una connessione HTTPS, per cui trasmette i dati personali e i numeri delle carte di credito degli acquirenti in chiaro su Internet. Piuttosto ironico, visto che Trump ha fatto pesare molto l’uso di un server di posta insicuro da parte di Hillary Clinton per lo scambio di mail di lavoro.

Fonte aggiuntiva: Motherboard.

È bastata una mail per fregare l’account di posta al capo della campagna Clinton

octubre 21, 2016 0:27 |

| Credit: The Smoking Gun |

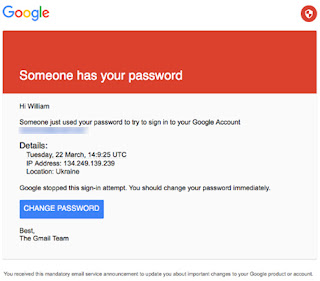

Secondo l’analisi della società di sicurezza informatica SecureWorks, pubblicata su Motherboard, John Podesta si è fatto soffiare la casella di mail di lavoro (su Gmail) perché il 19 marzo scorso ha cliccato su un link ostile in una finta mail di allerta apparentemente proveniente da Google. Il link portava a una finta pagina di login di Gmail, precompilata con il suo indirizzo, nella quale il malcapitato ha presumibilmente immesso la propria password, regalandola così agli spioni.

La stessa cosa è successa tre giorni dopo a William Rinehart, un membro dello staff della campagna presidenziale Clinton, e a molti altri giornalisti e componenti dello staff di Hillary, in un attacco che secondo gli esperti è di matrice governativa russa.

Chiunque ne sia l’artefice, sembra incredibile che tutte queste persone in posizioni di grandissima responsabilità abbiano abboccato all’esca e non sappiano che non si deve mai, mai, mai cliccare su un link in un messaggio d’allerta, non importa chi ne è il mittente apparente, e specialmente se il link è mascherato tramite un abbreviatore come Bit.ly (per esempio, http://bit.ly/2eppfIw porta al mio articolo precedente sul caso Podesta).

Nel loro resoconto, gli esperti di SecureWorks sottolineano queste raccomandazioni e aggiungono un trucco: per sapere dove porta un link abbreviato basta copiaincollarlo nella casella del browser e aggiungergli un “+” in coda (per esempio http://bit.ly/2eppfIw+): si viene portati in modo sicuro al sito di Bit.ly, che mostra il link di destinazione esteso.

Fonte aggiuntiva: Esquire.

Archeoinformatica: 25 anni di Sosumi

octubre 20, 2016 23:43Il suono Sosumi risale al 1991 ed è una creazione di Jim Reekes (che è anche l’autore dell’inconfondibile suono di avvio dei Mac). In quegli anni Apple, che si chiamava Apple Computer, era coinvolta in una serie di costose battaglie legali con la Apple Corps, la società fondata dai Beatles, per violazione di marchio registrato. Due aziende così importanti, entrambe di nome Apple, non potevano coesistere senza causare confusione nei consumatori.

L’accordo fra Apple Computer e Apple Corps prevedeva che Apple Computer non dovesse avere attività neanche lontanamente musicali e che Apple Corps non entrasse nemmeno di striscio nel settore informatico. Ma in quegli anni c’era il boom della musica computerizzata e Apple Computer voleva distinguersi dai normali PC che facevano dei blandissimi bip.

Quando giunse il momento di creare dei bei suoni per il nuovo sistema operativo, System 7, che includeva un gestore di suoni (il Sound Manager), i legali di Apple Computer erano preoccupatissimi di violare l’accordo con Apple Corps, per cui controllavano tutte le proposte di effetti sonori che potessero essere anche lontanamente musicali. Dissero a Jim Reekes che il nome di una API non poteva essere noteCmd ma doveva essere frequencyCmd e addirittura che aveva dato a uno dei suoni un nome, chime (“suono di campane, rintocco”), che secondo loro era “troppo musicale” e poteva quindi esporre l’azienda a un’azione legale.

A Reekes l’idea che persino il nome di un suono potesse essere “troppo musicale” sembrò ridicola e paranoica, per cui propose scherzosamente ai colleghi di ribattezzarlo Let It Beep (allusione a Let it Be dei Beatles). Ovviamente la proposta fu bocciata al volo e con orrore dai colleghi, e Reekes d’impulso rispose esasperato “E allora fammi causa!”. Che in inglese si dice “So sue me!”. E gli venne un’idea.

Jim Reekes cambiò la grafia in sosumi, come se si trattasse di una parola giapponese, e comunicò il nuovo nome ai legali per iscritto, senza pronunciarlo ad alta voce, in modo che non si capisse che stava inserendo nel nuovo sistema operativo di Apple Computer una sua frecciata personale alla società gestita dai Beatles. Il nuovo nome fu approvato, e a distanza di 25 anni è ancora al suo posto.

Fonti: BoingBoing, Reekes.net.

Le Tesla fabbricate adesso sono già predisposte per la guida totalmente autonoma: video impressionante

octubre 20, 2016 7:39Questo articolo vi arriva gratuitamente grazie alle donazioni dei lettori. Se vi piace, potete farne una per incoraggiarmi a scrivere ancora (anche con un microabbonamento). Ultimo aggiornamento: 2016/10/20 11:40.

Stanotte (ora italiana) Elon Musk ha presentato a sorpresa il nuovo hardware che viene già ora installato a bordo di tutte le auto Tesla che lasciano la catena di montaggio e che verrà installato anche sulle future Model 3 (come quella che ho prenotato). Telecamere con copertura su 360 gradi, radar e sensori a ultrasuoni migliorati e un computer di bordo Nvidia più potente consentiranno, dice Musk, di offrire la guida totalmente autonoma (Livello 5): il “conducente” non dovrà fare altro che impostare la destinazione desiderata.

Approfondirò questa novità oggi pomeriggio con aggiornamenti a questo articolo, ma intanto godetevi il video qui sotto e non perdetevi il finale. Certo, presumo che sia stato girato in condizioni particolarmente favorevoli che non corrispondono alla realtà di una congestionata città europea, ma vi sfido a guardarlo senza angosciarvi a ogni incrocio e senza restare a bocca aperta quando il “conducente” scende dall'auto e l’auto va da sola a cercarsi un parcheggio (saltando, fra l’altro, il parcheggio per disabili perché ha letto il cartello stradale).

L’anno prossimo, dice il Wall Street Journal, Tesla intende dimostrare un viaggio totalmente autonomo da costa a costa negli Stati Uniti (da Los Angeles a New York). Affascinante.

Chiarisco alcuni dubbi che stanno emergendo dai commenti e propongo alcune riflessioni:

– le Tesla hanno un’app che permette di localizzarle e (nella futura versione mostrata qui sopra) chiamarle a distanza dal loro parcheggio fino a dove si trova il proprietario. Non so cosa succeda in caso di parcheggio in zona non servita dalla rete cellulare (per esempio un parcheggio sotterraneo). Verranno installati ripetitori cellulari ovunque?

– Se non trova parcheggio, in teoria l’auto può allontanarsi fino a trovarne uno oppure continuare a orbitare. Potrebbe anche andare a un punto di ricarica a induzione (senza contatto), per esempio, e ricaricarsi.

– Il software dovrà essere in grado di gestire i codici della strada differenti dei vari paesi e stati e i loro aggiornamenti.

– La segnaletica stradale dovrà essere mantenuta con estrema attenzione e studiata per evitare ambiguità. Come si comporterà un’auto autonoma in caso di segnaletica orizzontale temporanea per lavori in corso?

– Sì, ci sono degli ostacoli legislativi enormi sulla responsabilità in caso di incidente.

– Per i disabili e gli anziani un’auto a guida totalmente autonoma è una rivoluzione di mobilità totale.

– Se ci saranno le auto autonome, chiamabili quando servono, avrà ancora senso essere proprietari di un’auto personale?

– Sì, nasceranno nuovi servizi basati su questa capacità e le nostre città dovranno essere ripensate in funzione di questa nuova opportunità, esattamente come fu necessario ripensarle quando arrivarono le automobili a sostituire le carrozze dei ricchi (e i tram, i piedi e le biciclette dei poveri).

– Se i tassisti avevano avuto paura di perdere il posto quando è arrivata Uber, ora saranno nel panico totale. È ora di trasformarsi, magari in proprietari e gestori di una piccola flotta di auto autonome.

– Vedere un’auto che guida da sola ci fa capire cosa provavano i nostri nonni quando furono introdotti gli ascensori con le porte automatiche e senza operatore.