NSA “hackerata”, l’opinione di Edward Snowden

agosto 18, 2016 20:49Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento).

Edward Snowden ha pubblicato una serie di tweet che autenticano e spiegano la dinamica della recente pubblicazione, da parte di un gruppo che si fa chiamare Shadow Brokers, di software segreto dell’NSA capace di scavalcare i firewall più diffusi: in sintesi, secondo Snowden non è una novità che un server esterno nel quale si è infiltrata l’NSA venga violato da altri, mentre lo è la pubblicazione del software sottratto grazie a questa intrusione. La sottrazione sarebbe avvenuta perché qualcuno dell’NSA si è dimenticato di cancellare il software dal server attaccato. Probabilmente sono stati i russi.

Ecco i tweet originali:

The hack of an NSA malware staging server is not unprecedented, but the publication of the take is. Here's what you need to know: (1/x)

1) NSA traces and targets malware C2 servers in a practice called Counter Computer Network Exploitation, or CCNE. So do our rivals.

2) NSA is often lurking undetected for years on the C2 and ORBs (proxy hops) of state hackers. This is how we follow their operations.

3) This is how we steal their rivals' hacking tools and reverse-engineer them to create "fingerprints" to help us detect them in the future.

4) Here's where it gets interesting: the NSA is not made of magic. Our rivals do the same thing to us -- and occasionally succeed.

5) Knowing this, NSA's hackers (TAO) are told not to leave their hack tools ("binaries") on the server after an op. But people get lazy.

6) What's new? NSA malware staging servers getting hacked by a rival is not new. A rival publicly demonstrating they have done so is.

7) Why did they do it? No one knows, but I suspect this is more diplomacy than intelligence, related to the escalation around the DNC hack.

8) Circumstantial evidence and conventional wisdom indicates Russian responsibility. Here's why that is significant:

9) This leak is likely a warning that someone can prove US responsibility for any attacks that originated from this malware server.

10) That could have significant foreign policy consequences. Particularly if any of those operations targeted US allies.

11) Particularly if any of those operations targeted elections.

12) Accordingly, this may be an effort to influence the calculus of decision-makers wondering how sharply to respond to the DNC hacks.

13) TL;DR: This leak looks like a somebody sending a message that an escalation in the attribution game could get messy fast.

Bonus: When I came forward, NSA would have migrated offensive operations to new servers as a precaution - it's cheap and easy. So? So...

The undetected hacker squatting on this NSA server lost access in June 2013. Rare public data point on the positive results of the leak.

You're welcome, @NSAGov. Lots of love.

Podcast del Disinformatico del 2016/08/12

agosto 16, 2016 12:52È disponibile per lo scaricamento il podcast della puntata di venerdì 12 agosto del Disinformatico della Radiotelevisione Svizzera. Buon ascolto!

Podcast del Disinformatico del 2016/08/05

agosto 16, 2016 12:50È disponibile per lo scaricamento il podcast della puntata di venerdì 5 agosto del Disinformatico della Radiotelevisione Svizzera. Buon ascolto!

Attacco coordinato a Corriere.it e Gazzetta.it

agosto 15, 2016 6:41Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento). Questo era l’aspetto di Gazzetta.it stamattina alle 10:36. Il sito è ora inaccessibile. Anche Corriere.it è bloccato. Il Corriere ha twittato di essere sotto attacco. Sembra trattarsi di un dns hijack, secondo i dati raccolti da Luigi Rosa. Aggiungerò qui altre informazioni appena possibile.

Questo era l’aspetto di Gazzetta.it stamattina alle 10:36. Il sito è ora inaccessibile. Anche Corriere.it è bloccato. Il Corriere ha twittato di essere sotto attacco. Sembra trattarsi di un dns hijack, secondo i dati raccolti da Luigi Rosa. Aggiungerò qui altre informazioni appena possibile.

Mackeeper è utile o pericoloso? Di certo non gestisce bene le critiche

agosto 15, 2016 5:53 Mi arrivano spesso domande su MacKeeper, una utility per Mac che promette di aiutare a risolvere problemi di sicurezza ma è nota soprattutto per la sua pubblicità onnipresente e assillante oltre che per aver custodito i dati e le password dei propri utenti tenendoli in chiaro in un file accessibili via Internet.

Mi arrivano spesso domande su MacKeeper, una utility per Mac che promette di aiutare a risolvere problemi di sicurezza ma è nota soprattutto per la sua pubblicità onnipresente e assillante oltre che per aver custodito i dati e le password dei propri utenti tenendoli in chiaro in un file accessibili via Internet.

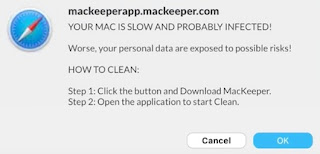

L’esperto di sicurezza informatica Graham Cluley nota che MacKeeper “non gode della migliore delle reputazioni” anche per via delle proprie campagne pubblicitarie che spaventano gli utenti con frasi allarmanti come “IL TUO MAC È LENTO E PROBABILMENTE INFETTO!”. Gli sviluppatori di MacKeeper rispondono che è colpa dei loro affiliati pubblicitari, però non sembrano scoraggiare queste tattiche promozionali.

Non è l’unico problema di gestione di Kromtech, l’azienda che ora possiede MacKeeper, sta gestendo molto male: Apple Insider segnala che la Kromtech ha risposto ai video di critica di un quattordicenne, Luqman Wadood, intimandogli di toglierli da Youtube se non voleva affrontare una causa legale per molestie e diffamazione e facendogli notare che un’azione legale intentata da Kromtech contro un altro recensore su Youtube era costato al recensore oltre 60.000 dollari di spese legali e giudiziarie.

Uno dei video è ancora pubblico e contiene citazioni e documenti decisamente imbarazzanti, che denunciano comportamenti disonesti e ingannevoli da parte di MacKeeper, come siti di finte recensioni. Il video segnala anche le critiche tecniche e commerciali di iMore, Cult of Mac, PC World e altri siti. PCWorld, in particolare, nota che MacKeeper segnala che un Mac è in condizioni “serie” persino quando si tratta di un OS X appena installato e aggiornato.

Se Kromtech non avesse minacciato di far causa a un ragazzino, probabilmente il suo video e la sua storia non sarebbero diventati così conosciuti. Per cui una cosa è certa: i gestori di MacKeeper dovrebbero ripassarsi il concetto di effetto Streisand.