Trafugate foto intime di decine di celebrità. Di nuovo. Colpa del cloud, forse, ma non necessariamente di iCloud

septiembre 1, 2014 8:55 - no comments yetQuesto articolo vi arriva grazie alla gentile donazione di “remot*” e “swiftgt*” ed è stato aggiornato dopo la pubblicazione iniziale.

Alcuni scatti sono estremamente intimi e sono stati autenticati dalle rispettive vittime del furto di massa, che è stato segnalato da Huffington Post, Gawker, Mashable, Business Insider, E!Online e in molti altri siti di notizie.

Si tratterebbe di un assaggio, studiato per invogliare gli utenti a mandare soldi (tramite bitcoin) all'autore del furto affinché pubblichi il resto del maltolto, evitando i rischi di una trattativa con siti di gossip o peggio.

Lasciando da parte il contenuto delle foto e passando agli aspetti tecnici (analizzati bene da @SwiftOnSecurity su Twitter), molti dei siti che stanno pubblicando la notizia ipotizzano che il furto sia avvenuto a causa di una falla non risolta di iCloud di Apple, che metterebbe a repentaglio la privacy di chiunque usi un iPhone e i servizi online di Apple per custodire le proprie foto.

In effetti, l'entità massiccia del furto, perpetrato ai danni di più persone e contenente immagini risalenti a date differenti anche recentissime (secondo le acconciature e i dati EXIF) e in alcuni casi addirittura cancellate (TMZ.com), e il fatto che si tratta in quasi tutti i casi di selfie o di foto chiaramente fatte con un telefonino, rendono molto plausibile la strada della sottrazione tramite accesso indebito alla copia conservata nel cloud senza adeguate precauzioni.

L'intrusione così ampia si potrebbe anche spiegare semplicemente con il fatto che il criminale ha avuto accesso alla rubrica telefonica di una vittima iniziale e vi ha trovato i numeri delle altre.

Tuttavia l'idea che il problema riguardi soltanto il cloud di Apple parrebbe smentita dal fatto che i telefonini visibili nelle foto non sono tutti iPhone come quello mostrato qui sopra in mano a Jennifer Lawrence, anche se chi usa telefonini non-Apple potrebbe trovarsi comunque con il dispositivo collegato ad iCloud.

L'altra ipotesi plausibile è che il furto sia stato realizzato da una persona che lavora all'interno dei servizi cloud dei produttori dei telefonini o delle reti cellulari utilzzate dalle celebrità coinvolte.

Va notato, infine, che non si tratta soltanto del fatto che delle celebrità rivelano qualche centimetro di pelle in più e lo fanno magari prima del trucco e di Photoshop: nelle foto ci sono anche le coordinate GPS, con il conseguente rischio di stalking. Non tutti hanno i soldi per pagarsi guardie del corpo e servizi di vigilanza.

Non è la prima volta che avviene una predazione del genere: nel 2012 era successo a Scarlett Johansson, Mila Kunis e altre celebrità. L'autore del furto era stato identificato e condannato a dieci anni di carcere. Anche in questo caso, sottolineo che un adulto ha il diritto di farsi le foto intime che meglio preferisce e che questa è comunque una violazione della privacy anche nel caso di celebrità, la cui unica colpa è fidarsi delle promesse di riservatezza dei fornitori dei servizi che usano.

Per chi non ha tempo o voglia di studiare gli aspetti di sicurezza dei servizi cloud e dei telefonini (per esempio l'autenticazione a due fattori e la disattivazione dei dati GPS) resta valida la raccomandazione di sempre: se fate foto che non volete far circolare, non fatele mai usando un dispositivo collegato o collegabile a Internet e non affidatele ai servizi cloud. Meglio ancora, non fatevi foto intime, se non volete spendere tempo a imparare come proteggerle.

Per chi invece si scatena nella caccia alle foto e ai video in questione, ricordo che tipicamente in questi casi i criminali informatici preparano subito copie fasulle contenenti malware o generano siti contenenti le parole chiave legate alla foto, e poi aspettano che i polli arrivino e scarichino, installando il malware o guadagnando dalle pubblicità visualizzate.

E per chi gongola spinto dal voyeurismo e dice che tanto sono celebrità e se la sono cercata, ricordo solo una cosa: questo potrebbe succedere anche a voi. Anche a vostra figlia.

Aggiornamento 1 (14:00): Secondo le discussioni in corso su 4chan, la serie di immagini sarebbe stata pubblicata inizialmente su Anonib (sito ad alto rischio di immagini scioccanti, come del resto 4chan) e farebbe parte di una collezione già circolante (almeno in parte) da tempo. Inoltre alcune analisi dei dettagli anatomici delle persone ritratte indicano che alcune delle foto sono false (manipolate) o attribuite alle persone sbagliate. Infine, alcuni membri di 4chan ritengono di aver individuato il colpevole della pubblicazione (che non è necessariamente il colpevole del furto).

Antibufala: Bank of Fuel promette sconti carburante fino al 40%

agosto 31, 2014 5:43 - no comments yetQuesto articolo vi arriva grazie alla gentile donazione di “a.delmo*” e “rikioref*”.

Il meccanismo proposto sarebbe questo: il cliente pagherebbe anticipatamente per avere una “Carta Carburante” usabile “in tutti i distributori di carburante presenti sul territorio nazionale ad esclusione dei distributori indipendenti”. Per esempio, una carta da 99 euro gli permetterebbe di avere 140 euro di credito carburante. Fantastico.

C'è un piccolo problema: in Italia il prezzo dei carburanti è costituito in grandissima parte (circa il 60%) da tasse e accise, per cui non è materialmente possibile ottenere sconti come quelli promessi.

C'è un altro problemino: la “Carta Carburante” mostrata reca il logo di Mastercard, ma Mastercard ha smentito di avere rapporti commerciali o economici con Bank of Fuel. Anche IP Italia si è dichiarata estranea.

E chi sono questi di Bank of Fuel? Secondo il sito www.bankoffuel.it (creato il 7 luglio scorso) e le indagini svolte dalle fonti che elenco qui sotto, si tratta di una piccola Srl di Savona, la BOF Italia Srl, costituita il 29 maggio scorso, con un capitale di 10.000 euro, intestata a due soli soci, un'ottantenne che detiene il 93% e un'altra persona con lo stesso cognome che detiene il resto.

Pensare che una piccolissima azienda, oltretutto inattiva secondo la visura camerale, possa mettere in piedi un sistema del genere, ottenendo sconti fortissimi in un settore ipercontrollato come quello dei carburanti, è irrealistico, per usare un termine educato. E ci sono mille altri campanelli d'allarme, descritti nelle indagini qui sotto: il logo riciclato, la popolarità su Facebook gonfiata artificiosamente, il nome del sito sul volantino diverso da quello reale, eccetera.

A mio avviso, è prudente stare alla larga, ma se vi fidate degli sconosciuti abbastanza da mandare loro 99 euro o più, affari vostri. Basta che non veniate a piangere da me se poi nessuno accetta la “Carta Carburante” di Bank of Fuel (se mai vi arriva).

Lo schema più probabile, in casi come questi, è il “prendi i soldi dei primi polli e scappa”: i truffatori raccoglierebbero i pagamenti dei primi clienti che abboccano e poi si dileguerebbero senza onorare gli impegni presi, sfruttando il tempo che passa tra il pagamento da parte dei clienti e il momento in cui devono erogare il servizio. E quando l'illecito arriva finalmente in tribunale, chi vuoi che metta in carcere un ottantenne?

Consiglio pratico, valido per tutte le occasioni presenti e future: se un'offerta vi sembra troppo bella per essere vera, solitamente è perché non è vera. Anche su Internet.

Fonti aggiuntive: Il Tirreno, Bufale.net, Paoblog, Triesteprima, Giornalettismo, David Puente, Bufale un tanto al chilo, Ternioggi.

Podcast del Disinformatico radiofonico del 2014/08/30

agosto 30, 2014 6:25 - no comments yetIl podcast della puntata di ieri del Disinformatico che ho condotto per la Rete Tre della Radiotelevisione Svizzera è scaricabile qui. Questi sono i link ai dettagli dei temi che ho toccato:

Scandagliare tutta Internet? Bastano poche ore

75.000 iPhone infettati: colpa degli utenti che li craccano

Spiare un computer soltanto toccandolo? Non è fantascienza

Togliere la batteria al telefonino gli impedisce di fare la spia? Forse no

Se una scimmietta si fa un selfie, di chi è il copyright sulla foto?

Togliere la batteria al telefonino gli impedisce di fare la spia? Forse no

agosto 30, 2014 6:15 - no comments yet |

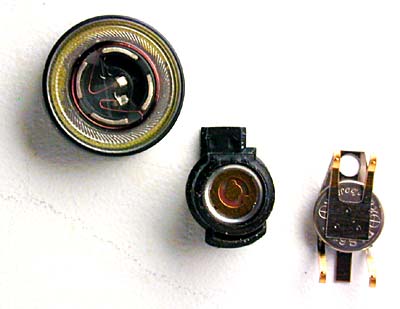

| Fonte: HowStuffWorks.com |

Una delle dicerie più diffuse a proposito delle tecniche per difendersi dalle intercettazioni raccomanda di rimuovere la batteria dal telefonino per evitare che il dispositivo possa essere usato come microspia ambientale. Secondo le considerazioni tecniche presentate da Stackexchange, tuttavia, questa precauzione potrebbe non bastare ed è inutilmente complicata.

Alcuni telefonini, infatti, contengono una seconda batteria seminascosta, molto più piccola di quella principale, che serve per alimentare l'orologio interno (il chip di clock, in gergo). In teoria, questa batteria (mostrata a destra nella foto qui accanto insieme ad un altoparlante e a un microfono di cellulare), oppure un condensatore, non è sufficiente a trasmettere un segnale radio cellulare tradizionale, ma potrebbe alimentare non solo l'orologio ma anche altri circuiti del telefonino, almeno per brevi periodi.

Per esempio, potrebbe alimentare soltanto il microfono, un processore e una memoria nella quale registra una conversazione; la registrazione verrebbe inviata all'ipotetico sorvegliante in seguito, quando viene ricollegata la batteria principale e il telefonino si riconnette alla rete cellulare.

Questi scenari possono sembrare fantascientifici, ma va considerato che nascondere una funzione del genere sarebbe relativamente semplice, dato che gli schemi circuitali dei telefonini sono difficili da esaminare in dettaglio e non sono pubblicamente documentati, e che Edward Snowden, in un'intervista trasmessa dall'emittente statunitense NBC, ha dichiarato che l'NSA può accendere uno smartphone “anche quando il dispositivo è spento” (“They can absolutely turn them on with the power turned off to the device”). Bisogna capire cosa s'intende per “spento”, dato che gli smartphone hanno vari livelli di spegnimento, e inoltre spegnerli premendo il tasto d'alimentazione è diverso dal rimuoverne la batteria.

Se volete sapere se il vostro telefonino contiene questa batteria supplementare, potete mettere il telefonino in modalità aereo, segnare l'ora esatta indicata dal dispositivo, spegnere il telefonino, togliere la batteria e la SIM e aspettare circa cinque minuti. Passati questi minuti, potete rimettere a posto la batteria (ma non la SIM) e riaccendere il telefonino, che dovrebbe restare automaticamente in modalità aereo e quindi non può ricevere dalla rete cellulare il segnale dell'ora esatta. Guardate che ora indica il telefonino: se è ancora esatta, vuol dire che qualcosa ha tenuto alimentato il suo orologio interno.

Complicato, vero? C'è per fortuna una precauzione meno complicata: lasciare altrove il telefonino.

Scandagliare tutta Internet? Bastano poche ore

agosto 29, 2014 6:50 - no comments yetDa qualche tempo c'è una frenesia commerciale intorno alla cosiddetta Internet delle cose: l'idea di connettere alla Rete non più soltanto computer, tablet e telefonini, ma anche dispositivi di altro genere, come televisori, lavatrici, sensori di fumo, sistemi di sorveglianza e telecontrollo. Spesso, però, questi dispositivi non hanno le dotazioni di sicurezza necessarie contro le intrusioni.

Shodan è un motore di ricerca molto particolare dedicato a questi dispositivi che permette di verificare se i dispositivi (proprio o altrui) sono vulnerabili o perlomeno accessibili. I risultati non sono incoraggianti: non solo ci sono moltissimi dispositivi accessibili e “protetti” (si fa per dire) dalla password predefinita (tipicamente admin:admin), ma con le risorse di Shodan oggi è possibile esplorare tutta Internet in poche ore alla ricerca di questi dispositivi. Diversamente da quanto avveniva in passato, oggi non si può più fare affidamento sulla speranza di non essere trovati.

John Matherly, fondatore di Shodan, il 2 agosto scorso ha scandagliato in modo innocuo (con un semplice ping) tutti gli indirizzi IP di tutta Internet nel giro di cinque ore. Dai dati raccolti ha generato poi la mappa che vedete qui sopra. I punti rossi indicano la maggiore concentrazione di dispositivi connessi. In altre parole, se volete indicare su una mappa dov'è materialmente Internet, quest'immagine è una buona approssimazione.