75.000 iPhone infettati: colpa degli utenti che li craccano

agosto 29, 2014 6:40 - no comments yet Se lo lasciate stare, l'iPhone vive in un ecosistema piuttosto sicuro: Apple consente di installarvi soltanto app verificate, e per questo non c'è in giro molto malware per iPhone, nonostante sia una piattaforma appetibile per i criminali informatici. Ma ci pensano gli utenti a minare questa sicurezza: spinti solitamente dalla voglia di installare app a scrocco, di provenienza non verificata, fanno jailbreak (craccano), spalancando così le porte al malware e alla creatività dei malfattori.

Se lo lasciate stare, l'iPhone vive in un ecosistema piuttosto sicuro: Apple consente di installarvi soltanto app verificate, e per questo non c'è in giro molto malware per iPhone, nonostante sia una piattaforma appetibile per i criminali informatici. Ma ci pensano gli utenti a minare questa sicurezza: spinti solitamente dalla voglia di installare app a scrocco, di provenienza non verificata, fanno jailbreak (craccano), spalancando così le porte al malware e alla creatività dei malfattori.Virus Bulletin segnala un'app ostile, denominata asiPh/AdThief-A, che ha effetto soltanto sugli iPhone, iPod touch o iPad craccati e usa un metodo insolito per guadagnare dalle infezioni: la frode pubblicitaria.

AdThief-A, infatti, intercetta le pubblicità presenti in molte app gratuite autentiche e ne sostituisce il codice di affiliazione: in questo modo, quando l'utente tocca una pubblicità, i soldi degli inserzionisti vanno al creatore del malware invece che ai creatori delle app genuine.

Secondo IT Pro, sono già 75.000 i dispositivi iOS craccati che sono stati infettati da AdThief-A. Facendo due conti in tasca ai malfattori, se il malware riesce a sottrarre un centesimo di dollaro al giorno dalle app regolari sul 10% dei telefonini infettati, porta nelle tasche del criminale che l'ha realizzato 30.000 dollari l'anno.

È vero che in questo caso i soldi rubati non escono dalle tasche degli utenti infettati, ma proprio per questo l'incentivo a rimuovere l'infezione è basso e quindi molti utenti vanno avanti come se niente fosse, alimentando il mercato del crimine online.

Non esistono antivirus per iOS (Apple non li consente), per cui restano due regole di fondo: primo, non craccate il vostro iCoso; secondo, non lasciate che un iCoso craccato usi la vostra rete informatica, specialmente in azienda. Potete identificare i dispositivi iOS craccati usando software appositi, offerti dalle principali società di sicurezza informatica.

Spiare un computer soltanto toccandolo? Non è fantascienza

agosto 29, 2014 6:30 - no comments yet Decifrare le comunicazioni di un computer semplicemente toccandolo con le dita: se uno scenario del genere fosse proposto al cinema o in una serie TV, probabilmente verrebbe liquidato come un altro esempio delle assurdità partorite dagli sceneggiatori a corto di idee. Ma sull'MIT Technology Review è stato segnalato un articolo proveniente dalla Tel Aviv University e intitolato Leva le mani dal mio laptop (Get Your Hands Off My Laptop), che spiega in dettaglio come è possibile usare il semplice tocco per decodificare le chiavi crittografiche che proteggono i dati di un computer.

Decifrare le comunicazioni di un computer semplicemente toccandolo con le dita: se uno scenario del genere fosse proposto al cinema o in una serie TV, probabilmente verrebbe liquidato come un altro esempio delle assurdità partorite dagli sceneggiatori a corto di idee. Ma sull'MIT Technology Review è stato segnalato un articolo proveniente dalla Tel Aviv University e intitolato Leva le mani dal mio laptop (Get Your Hands Off My Laptop), che spiega in dettaglio come è possibile usare il semplice tocco per decodificare le chiavi crittografiche che proteggono i dati di un computer.

In pratica, si tocca con un filo elettrico (o, più disinvoltamente, con le mani preferibilmente sudate, così conducono meglio la corrente elettrica) una parte del computer che conduce corrente, come le alette di raffreddamento, la schermatura delle porte USB, Ethernet, VGA, HDMI e simili, oppure uno dei cavi che collegano il computer a una periferica.

In questo modo, usando appositi strumenti di cattura e amplificazione (può bastare uno smartphone con qualche semplice accessorio), si capta e si misura la corrente che circola nel computer, che non è fissa, ma varia in base ai calcoli che il computer sta facendo istante per istante. L'analisi di queste variazioni di corrente permette di estrarre le chiavi di cifratura RSA in pochi secondi e quindi decifrare tutte le comunicazioni cifrate del computer.

Inquietante, ma le contromisure sono comunque piuttosto semplici: quella ovvia è non permettere a nessuno di toccare il computer, anche se questo non sempre è facile. Secondo gli esperti dell'MIT Technology Review, è possibile evitare questi attacchi aggiungendo dati casuali alle attività di calcolo.

Togliere la batteria al telefonino non gli impedisce di fare la spia

agosto 29, 2014 6:19 - no comments yet |

| Fonte: HowStuffWorks.com |

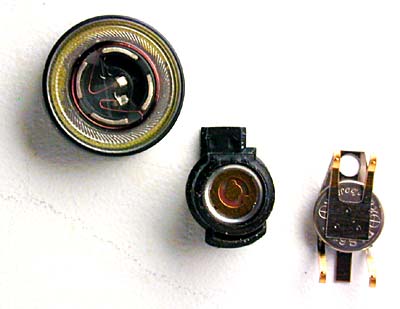

Alcuni telefonini, infatti, contengono una seconda batteria seminascosta, molto più piccola di quella principale, che serve per alimentare l'orologio interno (il chip di clock, in gergo). In teoria, questa batteria (mostrata a destra nella foto qui accanto insieme ad un altoparlante e a un microfono di cellulare), oppure un condensatore, può alimentare non solo l'orologio, ma anche altri circuiti del telefonino, almeno per brevi periodi.

Per esempio, potrebbe alimentare soltanto il microfono, un processore e una memoria nella quale registra una conversazione; potrebbe poi inviare la registrazione all'ipotetico sorvegliante quando viene ricollegata la batteria principale e il telefonino si riconnette alla rete cellulare.

Se volete sapere se il vostro telefonino contiene questa batteria supplementare, potete mettere il telefonino in modalità aereo, segnare l'ora esatta indicata dal dispositivo, spegnere il telefonino, togliere la batteria e la SIM e aspettare circa cinque minuti. Passati questi minuti, potete rimettere a posto la batteria (ma non la SIM) e riaccendere il telefonino, che dovrebbe restare automaticamente in modalità aereo e quindi non può ricevere dalla rete cellulare il segnale dell'ora esatta. Guardate che ora indica il telefonino: se è ancora esatta, vuol dire che qualcosa ha tenuto alimentato il suo orologio interno.

Complicato, vero? C'è per fortuna una precauzione meno complicata: lasciare altrove il telefonino.

Se una scimmietta si fa un selfie, di chi è il copyright sulla foto?

agosto 29, 2014 6:07 - no comments yetIl diritto d'autore è una bestia strana. Nel 2011, il fotografo David Slater era in Indonesia e si è visto sottrarre la fotocamera da una scimmietta, che pigiandone i comandi ha scattato numerose foto, compreso il bell'autoscatto che vedete qui accanto.L'immagine ha avuto un notevole riscontro nei media e Slater presumeva di poterne ricavare un buon introito tramite i diritti d'autore, ma Wikipedia ha obiettato che la foto non era di proprietà di Slater e l'ha pubblicata, dichiarandola libera da diritti.

Slater ha contestato la pubblicazione della sua foto, ma il Copyright Office statunitense ha da poco dato ragione a Wikipedia, affermando che il diritto d'autore esiste soltanto se l'autore materiale è un essere umano. Nel caso di una foto, non basta essere proprietari della fotocamera che fa lo scatto; bisogna essere la persona che preme il pulsante (o il telecomando).

In una bozza della sua guida normativa aggiornata di ben 1222 pagine, il Copyright Office ha messo in chiaro che per le leggi statunitensi non sono soggette al diritto d'autore le opere (fotografie, testo, disegni) prodotte da “la natura, da animali o piante” oppure “asseritamente create da esseri divini o soprannaturali”. Per esempio, un murale dipinto da un elefante non è di proprietà del padrone dell'elefante. Gli autoscatti prodotti dai fantasmi, insomma, non sono protetti dal copyright.

Fonti: Telegraph, Ars Technica.

“Paolo, risponderesti alle domande di questo ennesimo video complottista?” Ma anche no

agosto 28, 2014 10:46 - no comments yetSpesso mi capita di ricevere la richiesta di guardare un video di qualche sostenitore di tesi di complotto e poi rispondere dettagliatamente alla sua montagna di presunti misteri e alla sua diarrea di domande. Ho preparato una risposta standard che magari può essere utile ad altri che si trovano nei miei panni, per cui la pubblico qui.

Buongiorno,

purtroppo non ho ore di tempo da dedicare all'ennesimo video dei sostenitori delle tesi di complotto. In realtà dovrei dedicare molto più tempo della semplice durata del video, perché ogni singola affermazione andrebbe verificata, ogni singola fonte andrebbe trovata, ogni singola immagine andrebbe controllata per eventuali tagli o manipolazioni: questo è necessario perché i sostenitori delle tesi alternative sono già stati colti ripetutamente a tagliare, manipolare e mentire per sostenere le proprie idee preconcette.

Fare tutta questa verifica sarebbe un lavoro immenso, che dovrei oltretutto fare gratuitamente. Purtroppo non vivo di rendita, per cui non posso permettermi di togliere così tanto tempo al lavoro remunerato del quale anch'io, come tutti, ho bisogno per campare.

Inoltre presumo che molte delle domande presentate nel video abbiano già avuto abbondante risposta dagli esperti di settore, ma che il complottista, come al solito, non si sia informato o semplicemente abbia rifiutato la risposta fornita. Cosa spinga un inesperto della materia, quale è il realizzatore di quel video, a rifiutare le risposte degli esperti è una domanda molto interessante.

Se i sostenitori delle tesi alternative vogliono risposte ai propri dubbi, non devono fare altro che incaricare degli esperti qualificati nei settori tecnici pertinenti e chiedere a loro di rispondere in dettaglio e di formalizzare quei dubbi, sotto forma di articoli scientifici documentati, da sottoporre per verifica alle riviste specialistiche dei settori interessati.

Questo è quello che si fa in qualunque campo nel quale si voglia realmente fare ricerca scientifica e fornire chiarezza: si interpellano gli esperti, e se gli esperti confermano la tesi, la si pubblica (con accurata documentazione) in una rivista scientifica, dove verrà vagliata da altri esperti. In tutti questi anni, però, nessuno dei sostenitori delle tesi alternative lo ha fatto, preferendo invece vendere DVD e produrre video interminabili. Vale la pena di chiedersi perché.

Cordiali saluti,

Paolo Attivissimo