Blog di "Il Disinformatico"

Trova una falla in iPhone, iPad e Mac, incassa 75.000 dollari

abril 3, 2020 6:39Cose da fare quando sei chiuso in casa: guadagnare 75.000 dollari, e farlo legalmente. È quello che è riuscito a fare un ricercatore di sicurezza, Ryan Pickren, che ha scoperto una serie di falle tecniche che consentivano di prendere il controllo da remoto della telecamera degli iPhone, degli iPad e dei laptop Apple.In Safari, il browser di Apple, c’erano infatti ben sette vulnerabilità (CVE-2020-3852, CVE-2020-3864, CVE-2020-3865, CVE-2020-3885, CVE-2020-3887, CVE-2020-9784 e CVE-2020-9787). Concatenandone tre in modo astuto e corretto, permettevano a un sito ostile di accedere alla telecamera e al microfono della vittima, due delle risorse che Apple protegge maggiormente per ovvie ragioni.

Tutto quello che doveva fare la vittima era aver autorizzato in precedenza l’uso della telecamera e del microfono da parte di una qualsiasi app di Apple, cosa che fanno praticamente tutti, e visitare il sito ostile con Safari (cosa facilissima da ottenere con un classico messaggio “clicca qui per vincere un premio” o simile).

Pickren ha segnalato il problema con la massima discrezione ad Apple, che ha un bug bounty, ossia un programma di ricompense per chi segnala in maniera responsabile i difetti dei suoi prodotti, e l’azienda lo ha ringraziato dandogli appunto 75.000 dollari.

Niente panico: le falle più gravi sono state risolte dalle versione 13.0.5 in poi di Safari, uscita a fine gennaio, e le altre sono state messe a posto con Safari 13.1 a fine marzo. Se non avete ancora aggiornato Safari, fatelo.

Se vi interessano i dettagli tecnici delle scoperte di Pickren, li trovate qui in versione estesa e qui in sintesi.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Houseparty è pericoloso? Come nasce un allarme bufala

abril 2, 2020 22:16Da fine marzo gira in Rete un allarme rimasto finora privo di qualunque conferma: secondo alcuni utenti Houseparty, l’app per le videochiamate di gruppo offerta da Epic Games (quella di Fortnite), sarebbe pericolosa.Sui social network si sono diffusi messaggi secondo i quali Houseparty permetterebbe ai criminali di rubare le password di altri servizi, come per esempio Spotify o Netflix, o ruberebbe essa stessa queste password.

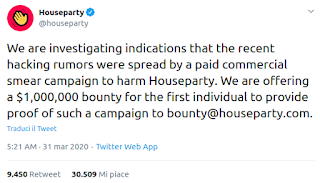

La diceria si è diffusa in maniera così esplosiva, grazie anche ad articoli su The Sun e sul Mirror (due tabloid sensazionalisti britannici, che Epic Games ha annunciato che darà un milione di dollari alla prima persona che porterà prove di quella che chiama “campagna diffamatoria commerciale pagata”.

Di fatto, finora nessuno è riuscito a dimostrare che Houseparty faccia quello di cui è accusata. Le testimonianze raccolte fin qui, per esempio dalla BBC, puntano tutte nella stessa direzione: un utente di Houseparty riceve un messaggio che lo avverte del presunto allarme, poco dopo gli viene rubato in altro modo un account di qualche altro servizio, e mette erroneamente in relazione le due cose.

Non c’è motivo di temere furti di password da parte di Houseparty, che è stata esaminata dagli esperti e proviene da un’azienda di buona reputazione. Usatela pure, ma è importante tenere presente che nessuno regala niente, per cui Houseparty va tenuta d’occhio perché raccoglie dati personali, come per esempio la geolocalizzazione. Tuttavia è possibile disabilitare la geolocalizzazione, usare uno pseudonimo, scollegare Houseparty dalle altre app social e usare una modalità “privata” per impedire a estranei di unirsi a una conversazione, come segnala Techcrunch.

Fonti aggiuntive: Graham Cluley.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Alternative a Zoom per videoconferenze o videochat

abril 2, 2020 20:38Se Zoom non vi va a genio per le sue limitazioni, difficoltà d’uso o vulnerabilità, che alternative ci sono per le videoconferenze?Eccone alcune che offrono un buon livello di sicurezza (in particolare la crittografia della comunicazione). Se ne avete altre da suggerire, segnalatele nei commenti.

- FaceTime (fino a 32 persone, solo macOS e iOs)

- Google Duo (fino a 12 partecipanti)

- Google Hangouts Meet (fino a 250 partecipanti)

- Houseparty (fino a 8 partecipanti; per iOS, Android, macOS, Google Chrome)

- Jitsi (open source, fino a 75 partecipanti; disponibile presso vari fornitori, anche svizzeri)

- Signal (solo per videochiamate a due; disponibile per Android / iOS / MacOS / Windows / Linux).

- Skype e Microsoft Teams, che consente fino a 50 partecipanti

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Alternative a Zoom per videoconferenze

abril 2, 2020 20:30Se Zoom non vi va a genio per le sue limitazioni, difficoltà d’uso o vulnerabilità, che alternative ci sono per le videoconferenze?Eccone alcune che offrono un buon livello di sicurezza (in particolare la crittografia della comunicazione). Se ne avete altre da suggerire, segnalatele nei commenti.

- Skype e Microsoft Teams, che consente fino a 50 partecipanti

- Google Hangouts Meet (fino a 250 partecipanti)

- Google Duo (fino a 12 partecipanti)

- Jitsi (open source, fino a 75 partecipanti; disponibile presso vari fornitori, anche svizzeri)

- FaceTime (fino a 32 persone, solo macOS e iOs)

- Signal (solo per videochiamate a due; disponibile per Android / iOS / MacOS / Windows / Linux).

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Zoom, videoconferenze troppo facili da attaccare, utenti imprudenti

abril 2, 2020 19:57I tantissimi nuovi utenti di Zoom stanno imparando a proprie spese che questo servizio di videoconferenze ha dei seri problemi di privacy e di sicurezza, come ho già accennato la settimana scorsa, sia per via dei suoi difetti tecnici, sia a causa dell’impreparazione e dell’eccessiva fiducia degli utenti.Zoom ha dichiarato di essere passata dalla gestione di circa 10 milioni di utenti giornalieri a oltre 200 milioni, di aver risolto una falla di sicurezza che permetteva di rubare le credenziali degli utenti Windows, un’altra che permetteva di prendere il controllo di webcam e microfono di un Mac e di aver smesso di passare dati a Facebook nella versione iOS dell’applicazione. Se usate Zoom, quindi, aggiornate l’applicazione in modo da usare la versione più recente e robusta.

Ma alcuni problemi sono rimasti. Il primo è che le videoconferenze fatte con Zoom non sono completamente cifrate (non è una vera crittografia end-to-end, ma è una crittografia parziale, nonostante le dichiarazioni ambigue della Zoom Video Communications), per cui in teoria l’azienda potrebbe accedere alle comunicazioni dei suoi utenti. Questo rende piuttosto discutibili scelte come quella del primo ministro britannico, Boris Johnson, di tenere una riunione di gabinetto tramite Zoom e oltretutto vantarsene pubblicamente.

This morning I chaired the first ever digital Cabinet.— Boris Johnson #StayHomeSaveLives (@BorisJohnson) March 31, 2020

Our message to the public is: stay at home, protect the NHS, save lives. #StayHomeSaveLives pic.twitter.com/pgeRc3FHIp

Il secondo problema si chiama Zoombombing: incursioni di bande di utenti all’interno di videoconferenze altrui, spesso per origliare oppure per pubblicare materiale osceno o lanciare insulti fino a costringere gli utenti legittimi a interrompere la sessione. Ho assistito in diretta ad alcuni di questi attacchi, e non sono per nulla piacevoli da subire, specialmente se si tratta di un docente che sta facendo lezione e compaiono di colpo video di torture o altre violenze sullo schermo di tutti gli studenti.

Questi vandalismi sono resi possibili dal fatto che ogni videoconferenza fatta con Zoom ha un numero identificativo composto da 9, 10 o 11 cifre, che può essere scoperto facilmente ed è tutto quello che serve per aggiungersi a una sessione se non sono state prese altre misure di protezione.

L’esperto di sicurezza Brian Krebs nota che esistono degli strumenti di wardialing che tentano tutti i numeri identificativi possibili delle sessioni Zoom, e i risultati non sono confortanti: nel giro di un’ora i ricercatori che hanno usato uno di questi strumenti hanno trovano in media 110 sessioni prive di password e quindi attaccabili. Molte appartenevano a banche, società di consulenza internazionali, aziende con contratti governativi e altre società del settore finanziario.

Automated Zoom conference meeting finder 'zWarDial' discovers ~100 meetings per hour that aren't protected by passwords. The tool also has prompted Zoom to investigate whether its password-by-default approach might be malfunctioning https://t.co/dXNq6KUYb3 pic.twitter.com/h0vB1Cp9Tb— briankrebs (@briankrebs) April 2, 2020

Zoom ha pubblicato una guida dettagliata su come configurare l’applicazione in modo da bloccare questi attacchi, ma al momento è disponibile soltanto in inglese; Aranzulla.it ha una miniguida in italiano.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.