400 milioni di password rubate ad Adult Friend Finder e altri siti d’incontri

November 18, 2016 5:37Un altro giorno, un altro sito violato: stavolta è toccato ad Adult Friend Finder, sito d’incontri per adulti, che si è fatto sottrarre oltre 400 milioni di credenziali degli utenti con le rispettive password. Il furto è avvenuto a causa di un difetto nell’impostazione del sito, che rendeva accessibili via Internet dei file che non dovevano essere a portata di tutti.

Il furto ha permesso di scoprire che quasi un milione di questi utenti adopera come password la sequenza 123456 e che oltre centomila usano invece la parola password.

Adult Friend Finder usava metodi decisamente rudimentali per custodire le password dei propri utenti e non sembra aver imparato molto dal furto precedente, avvenuto a maggio del 2015.

La collezione di credenziali rubate è in circolazione in Rete e include anche i dati di 62 milioni di utenti di Cams.com, 7 milioni di utenti di Penthouse.com, oltre un milione di utenti di Stripshow.com e iCams.com, secondo LeakedSource.

Gli esperti di sicurezza si aspettano che i dati rubati verranno presto usati per ricattare gli utenti, come era successo nel caso di AshleyMadison. Il ricatto potrebbe essere molto deleterio, non solo per la natura intima dei siti violati ma anche per il fatto che in alcuni casi gli utenti si sono scritti usando la mail di lavoro (5650 account sono presso siti .gov e ben 78.301 sono presso siti .mil).

Tripwire sottolinea che chiunque fosse coinvolto in questo furto di dati farebbe bene a cambiare immediatamente la propria password presso i siti violati e a non usare altrove la password usata per registrarsi presso Adult Friend Finder e soci. Come regola generale, inoltre, chi si iscrive a un sito che potrebbe causare imbarazzi farebbe bene a usare un indirizzo di mail diverso da quello di lavoro e da quello usato abitualmente.

Chi compra le password rubate? Facebook

November 18, 2016 5:20Capita spesso di sentire notizie di furti in massa di password da parte di criminali che poi saccheggiano gli account violati oppure li rivendono ad altri criminali per commettere furti d’identità o estorsioni. Capita meno spesso di venire a conoscenza di chi compra queste credenziali rubate. Ma ora sappiamo il nome di almeno una delle organizzazioni che lo fa: Facebook.

Lo ha detto Alex Stamos, boss della sicurezza di Facebook, al Web Summit tenutosi pochi giorni fa a Lisbona. Per controllare che gli utenti di Facebook non usino sul social network una password che usano anche altrove, Facebook compra le password violate di altri siti, messe in vendita dai criminali informatici, e le confronta con quelle dei propri utenti.

In realtà Facebook non custodisce le password dei propri utenti, ma ne ospita una versione elaborata tramite una funzione matematica (hashing) difficilmente reversibile: si può partire da una password per crearne una versione hash, ma non è possibile risalire a una password partendo dalla sua versione hash. Quando un utente si collega a Facebook, la sua password viene elaborata al volo per crearne una versione hash: se questa versione corrisponde a quella custodita da Facebook, la password viene accettata. È una tecnica diffusissima nel campo della sicurezza informatica.

Comprando gli archivi di password rubate, Facebook può insomma scoprire quali suoi utenti usano anche altrove la password usata per Facebook e li può avvisare. Secondo Stamos, questa tecnica ha permesso di allertare decine di milioni di utenti, raccomandando loro di non usare per Facebook una password già usata per altri siti. Ovviamente questo significa che Facebook paga i criminali e quindi incentiva il furto di password, ma questo non sembra turbare il sonno di Mark Zuckerberg.

Fonti: Sophos, Cnet.

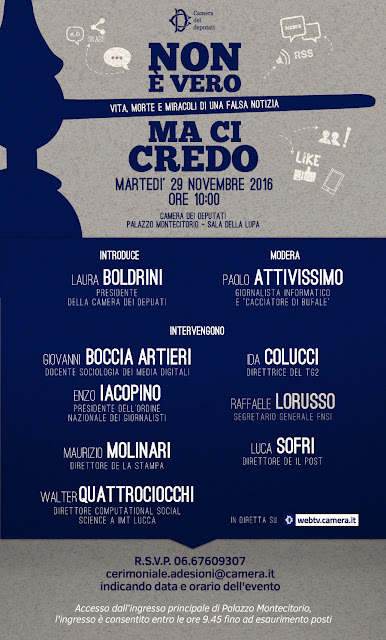

Ci vediamo alla Camera dei Deputati il 29/11 per parlare di bufale e dei loro danni?

November 17, 2016 5:39Avete subìto un danno importante da una bufala? Vi andrebbe di raccontarlo alla Camera dei Deputati? Allora contattatemi.Le bufale, nonostante il nome frivolo, hanno effetti pesanti: danneggiano privati e aziende, influenzano l’opinione pubblica su temi importanti come salute, sicurezza e politica. Per questo la Camera dei Deputati ha indetto per il 29 novembre il convegno “Non è vero ma ci credo – Vita, morte e miracoli di una falsa notizia”.

Il convegno inizierà alle 10 a Palazzo Montecitorio, alla Sala della Lupa, e sarà visibile anche in diretta streaming presso Webtv.camera.it. Avrà come relatori Giovanni Boccia Artieri (docente di sociologia dei media digitali), Ida Colucci (direttrice del TG2), Enzo Iacopino (presidente dell’Ordine dei Giornalisti), Raffaele Lorusso (segretario nazionale FNSI), Maurizio Molinari (direttore de La Stampa), Luca Softi (direttore de Il Post) e Walter Quattrociocchi (direttore Computational Social Science a IMT Lucca). Interverrà la Presidente della Camera dei Deputati, Laura Boldrini, e io sarò presente come moderatore.

Il convegno è aperto al pubblico: se volete assistere, accreditatevi seguendo le istruzioni che trovate nell’immagine-invito qui sotto. Per chi non può visualizzare le immagini, le istruzioni sono queste:

Podcast del Disinformatico del 2016/11/11

November 13, 2016 5:17È disponibile per lo scaricamento il podcast della puntata di venerdì del Disinformatico della Radiotelevisione Svizzera. Buon ascolto!

Come spegnere le luci “intelligenti” usando un drone

November 11, 2016 8:58Se avete acquistato le lampadine “smart” Hue della Philips, quelle che si possono comandare tramite computer e telefonino, ho una brutta notizia per voi: sono attaccabili a distanza e possono essere usate per disseminare un attacco che si diffonde con una reazione a catena.

Dei ricercatori del Weizmann Institute of Science in Israele e della Dalhousie University in Canada hanno dimostrato, con un articolo tecnico e un test pratico, che il protocollo di comunicazione ZigBee usato da queste lampadine è sfruttabile da un aggressore per inviare alle lampadine un aggiornamento firmware falso e alterato, che poi si diffonde spontaneamente alle lampadine adiacenti, permettendo di controllarle a distanza, per esempio per spegnerle di colpo, lasciando al buio un edificio o un quartiere.

L’attacco è effettuabile senza entrare nell’edificio preso di mira: in una dimostrazione, i ricercatori hanno attivato il reset delle Philips Hue da oltre 150 metri usando apparecchiature comunemente disponibili e sfruttando un drone. In un test il drone ha preso il controllo delle lampadine da 350 metri di distanza, inducendo a lampeggiare secondo il codice Morse con il messaggio “SOS”.

Secondo i ricercatori, un drone che sorvolasse una città muovendosi a zigzag “potrebbe disabilitare tutte le lampadine smart Philips Hue nei centri cittadini nel giro di pochi minuti”.

L’attacco è possibile perché tutte le lampadine Hue usano per gli aggiornamenti firmware la stessa chiave crittografica di sicurezza, che i ricercatori sono stati in grado di scoprire “nel giro di pochi giorni usando [...] solo apparecchiature economiche e facilmente reperibili che costano qualche centinaio di dollari”.

Questo consente a un aggressore di creare “un attacco veramente devastante a basso costo [...] una singola lampadina infettata con firmware modificato [...] può innescare una reazione a catena esplosiva nella quale ciascuna lampadina infetta e sostituisce il firmware di tutte quelle vicine nel raggio di alcune centinaia di metri”. I ricercatori sottolineano che un aggressore potrebbe disabilitare gli ulteriori aggiornamenti, per cui le lampadine “non possono essere recuperate e devono essere buttate via.”

La ZigBee Alliance ha dichiarato che questo difetto è stato risolto e distribuito a tutti i clienti. Non è chiaro come facciano a sapere che tutte le lampadine del mondo sono state aggiornate e non sono più vulnerabili.

Come dice Mikko Hypponen di F-Secure, ogni volta che sentite “smart”, sostituite mentalmente questa parola di marketing con “vulnerabile”. Eviterete di restare letteralmente al buio.

Fonti aggiuntive: Computerworld, PCMag.