Il fakeblog “Paolo Attivissimo il Re della Bufala” è stato rimosso

October 2, 2014 12:08 - Pas de commentaireMolti di voi mi hanno segnalato, nel corso degli anni e anche di recente, un blog (“Paolo Attivissimo il Re della Bufala”, http://attivissimo-bufala.blogspot.it) che abusa del mio nome e imita la grafica del mio blog principale (il Disinformatico), creando confusione e pubblicando post che mi attaccavano e mi attribuivano stupidaggini demenziali. Ne avevo parlato qui chiarendo che non era roba mia.

Oggi è successo questo:

Problema risolto. Sono un tipo tranquillo, ma è meglio non farmi arrabbiare. Soprattutto non farmi perdere tempo.

Saluto vulcaniano in TV alla RSI (BlackJack)

September 30, 2014 5:06 - Pas de commentaire Ho usato i miei poteri rettiliani per fare il saluto vulcaniano e parlare di Star Trek durante la puntata del quiz TV BlackJack della Radiotelevisione Svizzera. I Trekker sono ovunque.

Ho usato i miei poteri rettiliani per fare il saluto vulcaniano e parlare di Star Trek durante la puntata del quiz TV BlackJack della Radiotelevisione Svizzera. I Trekker sono ovunque.

Se volete, la puntata è visionabile in streaming qui presso il sito della RSI.

ShellShock, Apple rilascia gli aggiornamenti correttivi

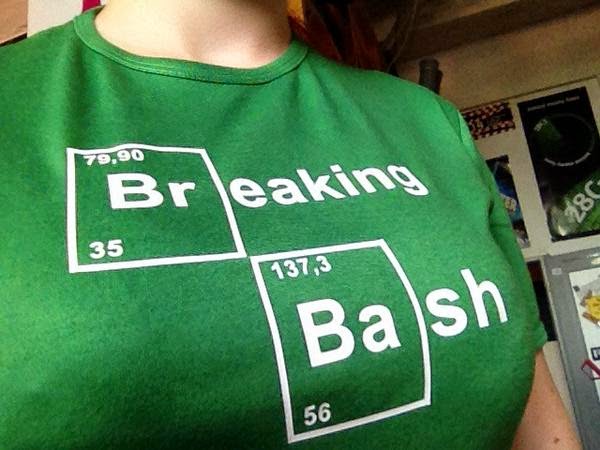

September 29, 2014 21:14 - Pas de commentaireSono disponibili gli aggiornamenti per Mac OS X Mavericks, Mountain Lion e Lion che risolvono il difetto di sicurezza di Bash per queste versioni del sistema operativo per computer di Apple.Maggiori dettagli su Ars Technica, 9to5Mac.

L'immagine della T-shirt con la dicitura Breaking Bash è tratta da qui.

Podcast del Disinformatico del 2014/09/26

September 29, 2014 20:27 - Pas de commentaireÈ a vostra disposizione per lo scaricamento il podcast della puntata di venerdì scorso del Disinformatico che ho condotto per la Rete Tre della RSI. Questi sono i link agli articoli di approfondimento:

ShellShock: falla critica in Linux, Mac OS X e altri sistemi operativi derivati da Unix

Gli iPhone nuovi prendono una brutta piega? Arriva il “BendGate”

iOS 8, aggiornamento difettoso rilasciato, ritirato, corretto e ripubblicato

L’Internet delle cose è fatta di cose troppo vulnerabili

L’Internet delle cose è fatta di cose troppo vulnerabili

September 29, 2014 19:02 - Pas de commentaireL'espressione un po' modaiola Internet delle cose indica la tendenza odierna a collegare a Internet qualunque cosa: non soltanto i classici computer, tablet, telefonini, ma anche altri dispositivi di ogni genere, come televisori, frigoriferi, tostapane, sensori antifurto e antincendio, e altro ancora. Se non è connesso, non è cool.

L'idea in sé non è malvagia: è la sua realizzazione pratica che lascia molto a desiderare. I dispositivi che vengono connessi a Internet, infatti, sono troppo spesso dei colabrodo in termini di sicurezza. Connetterli significa che un'aggressione, invece di fare dei danni ai nostri dati, può fare dei danni alle nostre cose materiali. Immaginate, per esempio, un sensore di fumo che viene disattivato da un attacco informatico, o una webcam antifurto che diventa uno strumento per spiare in casa perché la sua password è scavalcabile.

Ci sono due problemi di fondo. Il primo è che chi produce il software di questi oggetti non ha l'abitudine di pensare alla sicurezza, come invece ce l'hanno i produttori di software per computer, che a furia di prendere bastonate e collezionare figuracce e cause legali si sono resi conto che la sicurezza non è un optional. Il secondo è che queste “cose” hanno quindi bisogno di correzioni e aggiornamenti del proprio software esattamente come i normali computer, ma non siamo abituati a pensare che una lampadina o una lavatrice debbano essere aggiornati e quindi spesso i dispositivi restano vulnerabili anche dopo che il produttore ha realizzato l'aggiornamento, semplicemente perché gli utenti non sanno di dover cercare del software più recente.

Alla carrellata di “cose” vulnerabili si aggiunge ora il termostato “intelligente” (si fa per dire) Heatmiser, che si collega alla rete Wi-Fi domestica e che secondo il ricercatore di sicurezza Andrew Tierney è pieno di falle di sicurezza. Una fra tutte: l'accesso via Internet è protetto (si fa sempre per dire) da un PIN a quattro cifre e non ci sono limitazioni al numero di tentativi di immetterlo, per cui in un'ora e mezza si possono far passare tutti i PIN possibili fino a trovare quello giusto. Ma in realtà non serve tentare d'indovinare questa password, perché basa visitare l'indirizzo IP del termostato con la stringa http://[indirizzoip]/left.htm. Il motore di ricerca Shodan trova migliaia di questi termostati che sono potenzialmente manipolabili da chiunque se non vengono aggiornati.

Non è l'unico esempio, purtroppo: oltre alle “smart TV” ficcanaso e aggredibili di LG, Samsung e Philips ci sono anche i telefoni Cisco vulnerabili e le stampanti HP alle quali basta far stampare un documento appositamente confezionato per prenderne il comando e farsi mandare via Internet copia di tutto quello che viene stampato.