Blog di "Il Disinformatico"

Usate Adware Doctor, Dr Cleaner, Dr Antivirus o App Uninstall sul Mac? Meglio di no

September 16, 2018 16:53Non è il caso di fidarsi ciecamente delle applicazioni vendute tramite l’App Store per computer Apple. 9to5mac.com segnala infatti il caso di Adware Doctor, una delle app di utility a pagamento più popolari del negozio online per Mac, colta a registrare di nascosto la cronologia di navigazione di tutti i browser degli utenti e mandarla a un server in Cina.La scoperta è opera di Privacy 1st; i dettagli sono stati documentati da ricercatore di sicurezza Patrick Wardle, che ha avvisato Apple. L’azienda ci ha messo un mese a rimuovere Adware Doctor dallo Store.

L’app registrava la cronologia di navigazione (di Safari, Firefox e Chrome) e altri dati in un file di nome history.zip protetto da una password fissa; questo file veniva poi inviato al server in Cina. Siccome si spacciava per un’app di sicurezza, l’utente non si insospettiva per il fatto che Adware Doctor chiedeva il permesso di accesso universale.

The Register segnala che un inciampo analogo riguarda alcuni prodotti di Trend Micro, come Dr Cleaner, Dr Antivirus e App Uninstall. Sono state rimosse dal Mac App Store dopo che è emerso che anche queste app raccoglievano le cronologie di navigazione degli utenti, come documentato da questo video. Trend Micro ha confermato la raccolta di dati personali ma ha dichiarato che si trattava di un evento occasionale e non di una raccolta sistematica e che la raccolta serviva per analizzare se l’utente era entrato in contatto con adware o altre minacce; inoltre questo comportamento veniva dichiarato esplicitamente nell’informativa offerta durante l’installazione. Questa funzione verrà comunque rimossa.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

150 miliardi di ore di dati cardiaci in mano a Fitbit rivelano nuovi fenomeni e ne confermano altri già noti

September 16, 2018 6:37La raccolta di dati personali effettuata in massa dai dispositivi digitali ha delle implicazioni di privacy molto serie, ma ha anche delle conseguenze utili e interessanti.Per esempio, i braccialetti di fitness della Fitbit hanno acquisito circa 150 miliardi di ore di dati sull’attività fisica dei loro utenti, e questa massa enorme di dati, il più grande database di dati cardiaci mai creato, è ora analizzabile per estrarne tendenze che altrimenti non sarebbero visibili.

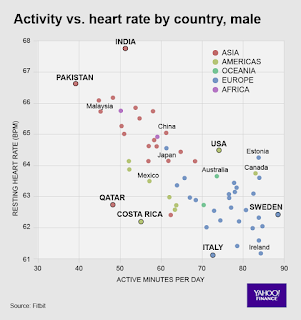

Yahoo Finance ne parla in dettaglio, segnalando molte di queste tendenze: per esempio, secondo i dati Fitbit (che, va detto, non rappresentano l’intera popolazione ma solo coloro che usano questi prodotti), in media la frequenza cardiaca a riposo, un indicatore di salute importante, è più alta nelle donne che negli uomini; i benefici cardiaci dell’esercizio fisico non aumentano se si supera la mezz’ora giornaliera; e sette ore di sonno effettivo portano a una frequenza a riposo più bassa rispetto alle canoniche otto ore.

Ci sono molti altri indicatori interessanti nell’articolo di Yahoo: ne segnalo ancora uno che farà piacere agli italofoni. Come mostrato nella figura qui sopra, gli italiani (perlomeno quelli che usano i Fitbit) sono in ottima forma, con una media di 84 minuti giornalieri di attività e una frequenza cardiaca a riposo molto bassa (61 pulsazioni al minuto).

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Podcast del Disinformatico del 2018/09/14

September 15, 2018 3:44La puntata del Disinformatico di ieri è scaricabile qui. Stavolta non c’è il video.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Si può hackerare legalmente una Tesla

September 14, 2018 2:54 |

| Fonte: Wikipedia. |

Pochi giorni fa Tesla ha aggiornato la propria policy di sicurezza per consentire formalmente ai ricercatori esterni all’azienda di andare a caccia di vulnerabilità nel firmware delle auto di questa marca: se durante le loro ricerche l’auto diventasse inservibile, Tesla provvederà a ripristinarne il software, e in ogni caso non ci saranno conseguenze legali e le garanzie del fabbricante resteranno valide.

Ci sono alcuni requisiti: i ricercatori devono preregistrarsi presso Tesla insieme all’esemplare di auto sul quale vengono effettuate le ricerche. Eventuali falle trovate dovranno essere rivelate pubblicamente rispettando le linee guida concordate con Tesla, che dovrà avere un tempo ragionevole per risolverle prima che vengano divulgate. Infine, i ricercatori non dovranno accedere ai dati di terzi e non dovranno mettere in pericolo le proprie auto.

I rapporti fra Tesla e la comunità hacker erano già piuttosto buoni: la sperimentazione era incoraggiata e comunque le auto elettriche dell’azienda erano già oggetto di forte interesse di ricerca, sia per la natura interessante del bersaglio, sia perché scoprire una falla nel software di una Tesla è un ottimo modo per conquistarsi molta attenzione mediatica. Ma c’era sempre la spada di Damocle delle leggi che riguardano l’hacking (le DMCA e CFAA statunitensi, per esempio), che esponeva i ricercatori al rischio di subire azioni legali molto costose.

Ora i ricercatori saranno ancora meno riluttanti, e questo contribuirà a migliorare la sicurezza del software delle auto. Soprattutto, si spera, ridurrà il rischio che qualcuno venda le proprie scoperte al crimine organizzato: Tesla prevede anche premi in denaro.

I primi risultati si sono già visti: dei ricercatori belgi hanno scoperto una falla grave nella sicurezza delle chiavi elettroniche delle Tesla che permetteva di acquisirne i codici e rubare le auto. Hanno informato Tesla, che ha diffuso un aggiornamento correttivo alla propria flotta, e sono stati ricompensati con 10.000 dollari.

Fonte aggiuntiva: The Register.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Stampanti 3D vulnerabili via Internet, che male possono mai fare?

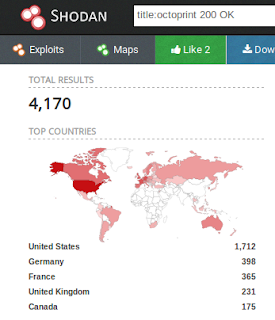

September 13, 2018 10:47Su Internet ci sono varie migliaia di stampanti 3D non protette e quindi comandabili a distanza. Una delle principali autorità di sicurezza informatica, il SANS Internet Storm Center, ha infatti pubblicato un avviso per chi usa stampanti 3D con OctoPrint, un’interfaccia di controllo remoto.OctoPrint è comodissima per comandare a distanza la stampante e sorvegliarla durante il lungo processo di creazione di oggetti tridimensionali, ma va protetta con una password, altrimenti chiunque può prendere il comando della stampante via Internet.

Trovare le stampanti vulnerabili è facilissimo, grazie agli appositi motori di ricerca come Shodan: ce ne sono 45 in Svizzera, 77 in Italia, e in totale 4170 nel mondo.

Magari vi state chiedendo che rischio ci possa mai essere nel lasciare una stampante 3D accessibile a chiunque via Internet. Il massimo che possono fare è stampare qualcosa di scurrile per farvi uno scherzo e consumarvi un po’ di materiali, no?

Non proprio. È importante esercitare la creatività per capire come ragionano e cosa possono fare gli aggressori informatici. Per esempo, tramite Octoprint un intruso può scaricarsi le istruzioni di stampa contenute nella stampante: se la stampante appartiene a un’azienda che la usa per stampare prototipi di nuovi prodotti, per esempio macchine per caffé o smartphone, il ficcanaso potrebbe portarsi via segreti industriali oppure alterare le istruzioni in modo poco visibile per sabotare il prodotto.

Ma si puo fare di peggio: una stampante 3D ha motori e resistenze di riscaldamento. Un intruso potrebbe riprogrammare questi componenti (il firmware è spesso aggiornabile da remoto) e farli surriscaldare, danneggiando irreparabilmente la stampante o dandole fuoco.

Va detto che questa vulnerabilità è colpa dell’utente: OctoPrint infatti avvisa esplicitamente di non attivare l’accesso via Internet non protetto, che non è affatto l’impostazione predefinita. Anzi, l’utente deve sceglierla intenzionalmente.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.