Blog di "Il Disinformatico"

Antibufala mini: la foto spettacolare di cosa rimane quando un fulmine colpisce la sabbia

February 23, 2015 7:20Questo articolo vi arriva gratuitamente e senza pubblicità grazie alla gentile donazione di “luca.lup*”. Se vi piace, potete incoraggiarmi a scrivere ancora.

In realtà, come ben spiega Scientific American, quando un fulmine interagisce con la sabbia, in particolari circostanze sia di composizione della sabbia sia di temperatura può formare la folgorite: un ammasso vetroso, di forma tubolare e vuoto al proprio interno, prodotto dall'energia rilasciata in un terreno sabbioso ricco di quarzo. Ma la folgorite si sviluppa all'interno del suolo, non al suo esterno come nella fotografia a lato.

In realtà la foto ritrae una porzione di una scultura di sabbia realizzata da un utente Flickr, SandCastleMatt, sulla spiaggia di Puerto Rico. La scultura completa è visibile qui.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Podcast del Disinformatico del 2015/02/20

February 22, 2015 5:14È disponibile per lo scaricamento il podcast per la puntata di venerdì del Disinformatico della Radiotelevisione Svizzera. Buon ascolto!

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Il meme della settimana: Trololo

February 20, 2015 6:11Basta dire “Trololo” o accennare qualche nota di questo video, e un'intera generazione d'internauti coglie subito il riferimento. Si tratta del Trololo Man, “l'uomo del Trololo”, al secolo Eduard Khil, un cantante russo diventato popolarissimo in Rete per questa sua surreale interpretazione di una canzone pop sovietica del 1976, intitolata “Sono molto contento perché sono finalmente a casa”.La canzone è senza parole: Eduard Khil canta solo suoni privi di senso, e lo fa con una pessima sincronizzazione del labiale e con delle movenze che oggi sembrano particolarmente bizzarre e artificiose. Il suo stile è stato immortalato anche in una puntata de I Griffin, è stato citato nella cerimonia di apertura delle Olimpiadi invernali di Sochi nel 2014 e in mille parodie pubblicate ovunque su Internet, e il video originale, arrivato a oltre venti milioni di visualizzazioni, viene usato spessissimo come rickroll, ossia come destinazione di un link creato per prendere in giro qualcuno promettendogli di mostrargli qualcosa alla quale tiene esageratamente.

Eduard Khil era famoso in patria negli anni Settanta, tanto da ricevere un riconoscimento come Artista del Popolo dell'Unione Sovietica, ed ebbe una carriera ventennale, anche come musicista, che lo portò in tour in decine di paesi. Khil scoprì per caso di essere una star di Internet nel 2010, quando sentì il nipote canticchiare la sua canzone, e negli anni successivi tornò alla ribalta con nuove interpretazioni della stessa canzone anche alla TV russa e, inevitabilmente, su Youtube.

Eduard Khil si è spento a maggio del 2012 a 77 anni, ma per la cultura di Internet sarà sempre il meme del Trololo.

Fonti: Know Your Meme.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Equation Group infetta i dischi rigidi in modo invisibile

February 20, 2015 5:39Roba da fantascienza. Un gruppo di intrusi informatici probabilmente legato all'NSA, l'ente di sicurezza e sorveglianza statunitense, infetta impunemente di nascosto da più di un decennio i computer di tutto il mondo. Lo segnala la società di sicurezza informatica russa Kaspersky in un dettagliatissimo rapporto che profuma di spy-story.Fra le tecniche utilizzate ne spicca una: un malware in grado di riscrivere il firmware (il software di controllo di base) dei dischi rigidi di Western Digital, Maxtor, Samsung, IBM, Micron, Toshiba e Seagate. Il malware creava su ogni disco rigido infettato un deposito nascosto nel quale archiviare dati intercettati. L'archivio e il malware non venivano rilevati dagli antivirus e sopravvivevano allegramente alla cancellazione e alla riformattazione del disco e alla reinstallazione del sistema operativo. La capacità tecnica di creare un malware del genere implica risorse tecniche eccezionali, compreso l'accesso al codice sorgente dei fabbricanti di dischi rigidi.

Un altro esempio notevole: nel 2009 dei ricercatori scientifici che avevano partecipato a una conferenza a Houston, in Texas, ricevettero per posta un CD contenente i documenti della conferenza, come capita normalmente. Ma il CD originale era stato intercettato in transito nel sistema postale ed era stato sostituito con una copia che iniettava nel computer un software-spia.

Anche le penne USB venivano usate come vettori d'infezione già nel 2008 da questi intrusi d'alto livello, che sfruttavano una falla di Windows all'epoca sconosciuta che consentiva d'infettare un PC semplicemente inserendo la penna, anche se l'Autorun era disattivato.

Kaspersky chiama questa squadra d'élite Equation Group per via della passione dei suoi membri per gli algoritmi di cifratura e le tecniche matematiche avanzate usate per nascondere i dati. La società di sicurezza informatica ha documentato circa 500 infezioni perpetrate dall'Equation Group in almeno 42 paesi: in cima alla lista dei paesi colpiti ci sono Iran, Russia, Pakistan, Afghanistan, India, Siria e Mali.

L'utente comune probabilmente non ha motivo di preoccuparsi di questo genere di attacco: a differenza delle forme di sorveglianza di massa usate da altre organizzazioni, secondo Kaspersky questo gruppo effettua attacchi con precisione chirurgica contro utenti estremamente specifici (governi, sistemi militari, società di telecomunicazione, banche, operatori del settore energetico, ricercatori nucleari e attivisti islamici) ed è in mano a gente spettacolarmente competente, anche se è emerso un caso, risalente al 2010, di un utente comune che è stato colpito da Fanny, uno dei malware per chiavette USB dell'Equation Group.

Tuttavia l'esistenza di strumenti d'attacco così sofisticati e invisibili pone un problema di fondo non banale: se esiste malware in grado di alterare il funzionamento di base di un disco rigido e depositarvi dati senza lasciare tracce rilevabili, molte delle tecniche d'informatica forense usate comunemente per documentare reati informatici non possono essere più considerate perfettamente attendibili. D'ora in poi i criminali potranno sempre insinuare il ragionevole dubbio che i reati commessi tramite i loro computer siano stati perpetrati da qualche malware a loro insaputa.

Fonti: Reuters, Ars Technica, TomsHw.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Smart TV spione, altri guai per Samsung: dati personali trasmessi senza protezione

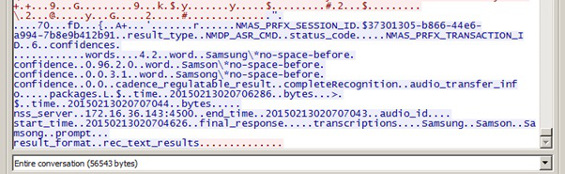

February 20, 2015 4:49Ricordate le parole di Samsung a proposito delle sue Smart TV che ascoltano e registrano quello che viene detto nelle loro vicinanze e lo trasmettono “a terzi” se si attiva il riconoscimento vocale? Ne avevo parlato la settimana scorsa.L'azienda aveva dichiarato con tono rassicurante che i dati sensibili venivano trasmessi usando “misure e pratiche di sicurezza conformi agli standard di settore, compresa la crittografia” e che questo avveniva in “tutte” le sue Smart TV. Non è vero, e lo sappiamo grazie al lavoro di ricercatori di sicurezza indipendenti come David Lodge della Pen Test Partner. Non tutti i dati sono protetti e cifrati: molti sono intercettabili da chiunque.

Lodge ha confermato che queste Smart TV, come ha dichiarato Samsung, registrano e trasmettono a terzi (specificamente la società di riconoscimento vocale Nuance Communications) le parole degli utenti soltanto in caso di comandi complessi (per esempio “Suggerisci un buon film di fantascienza”) e che i comandi di base (cambio di canale, regolazione del volume) vengono riconosciuti direttamente dal televisore senza essere trasmessi, ma ha anche scoperto che contrariamente a quanto detto dall'azienda coreana vengono trasmesse via Internet senza cifratura la registrazione audio e la trascrizione di quello che ha detto l'utente quando ha impartito un comando vocale complesso, insieme a data e ora.

Questo significa per esempio che chiunque sia nel raggio d'azione della rete Wi-Fi usata dalla Smart TV può catturare queste registrazioni e trascrizioni insieme alle conversazioni domestiche o di lavoro che spesso accompagnano i comandi vocali e farsi un'idea piuttosto intima degli orari, delle scelte televisive e delle conversazioni private del vicino di casa. Sarebbe quindi anche possibile alterare i comandi impartiti al televisore.

Samsung si è giustificata precisando che il problema riguarda soltanto le Smart TV meno recenti, per le quali verrà fornito presto un aggiornamento software che correggerà il problema. Ma il modello testato da Lodge è soltanto del 2012 ed è ancora in vendita.

Fonti aggiuntive: Punto Informatico, The Register, The Guardian.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.