Blog di "Il Disinformatico"

Chi ha paura di Momo?

Luglio 20, 2018 6:18C’è una catena di Sant’Antonio che circola principalmente su WhatsApp e che sta scatenando paura in molti utenti, soprattutto giovanissimi: si basa sulla foto che vedete qui accanto e dice di chiamarsi Momo.Secondo quello che afferma la catena, chi la riceve deve rispondere mandando immagini horror, altrimenti continuerà a essere bersagliato da quest’immagine impressionante.

Ma niente panico! Non ci sono virus o molestatori dietro questa storia. Momo è semplicemente il nomignolo dato a una scultura creata da una società giapponese di effetti speciali, la Link Factory.

L’origine della catena, spiega Know Your Meme, è un utente Instagram, nanaakooo, che il 25 agosto 2016 aveva postato una versione più ampia della foto: è esplosa quando il 10 luglio scorso è stata pubblicata su Reddit (/r/creepy) una versione tagliata della foto della scultura, che ha ricevuto moltissimi voti e commenti, e da lì è partita inarrestabile grazie agli utenti che credono a qualunque cosa vedano.

Questa è la scultura completa:

Altre info sulle origini della scultura sono su Delucats (in giapponese).

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Clash of Clans usato per riciclare soldi rubati

Luglio 20, 2018 6:18Se giocate a Clash of Clans, Clash Royale o a un altro dei tanti giochi online che hanno una “moneta” interna, fate molta attenzione alle offerte di chi vi propone di ottenere queste monete a prezzi scontati: potreste avere a che fare con dei riciclatori di carte di credito rubate e potreste trovarvi con l’account bloccato.Lo segnala Kromtech Security, raccontando di aver scoperto su Internet un archivio di dati pubblicamente accessibile e contenente migliaia di dati di carte di credito. Ben presto gli esperti si sono resi conto che si trattava di un archivio gestito da ladri di carte di credito.

Questi ladri avevano creato un sistema automatico che creava degli account Apple ID finti usando i dati delle carte di credito rubate. Questi account venivano poi usati per acquistare gemme o altre monete virtuali nei giochi. Le gemme acquistate con le carte altrui venivano poi vendute a prezzo scontato a giocatori comuni, e in questo modo la banda otteneva soldi puliti.

La Supercell, che ha sviluppato Clash of Clans e Clash Royale ha avvisato i giocatori che chi compra gemme o diamanti da siti esterni può trovarsi permanentemente bandito dal gioco e rischia di dare a dei criminali il controllo del proprio account Apple ID o Google Play.

Fonte aggiuntiva: Tripwire.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Instagram ora dice a tutti quando siete online; come spegnere questa “funzione”

Luglio 20, 2018 5:49Instagram ha attivato una nuova funzione che consente agli amici e a tutti quelli ai quali abbiamo mandato messaggi diretti di sapere quando siamo online grazie a un pallino verde che appare accanto all’icona del profilo.L’annuncio ufficiale presenta questa novità al contrario, dicendo che ora siamo noi che possiamo sapere quando sono online i nostri amici, ma probabilmente non tutti gradiranno questa piccola forma di sorveglianza in più.

Mentre prima si poteva sfogliare Instagram senza farlo sapere a nessuno, magari in momenti nei quali si doveva essere occupati a fare tutt’altro (scuola, lavoro, sonno), ora per farlo è necessario andare nelle Impostazioni, selezionare Stato di Attività e disattivare Mostra stato di attività.

La privacy, però, ha un prezzo: se disattivate la visualizzazione della vostra visibilità non potrete vedere lo stato degli altri. Sopravviveremo?

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

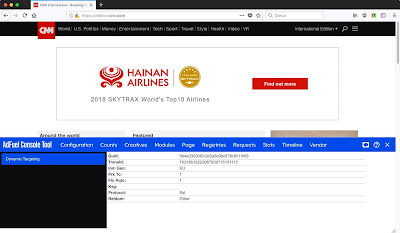

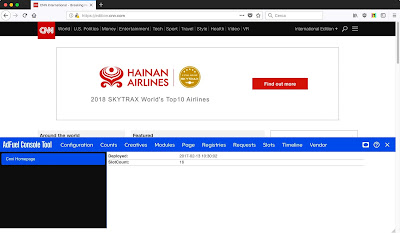

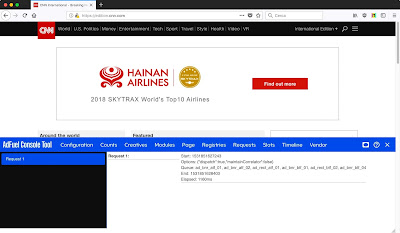

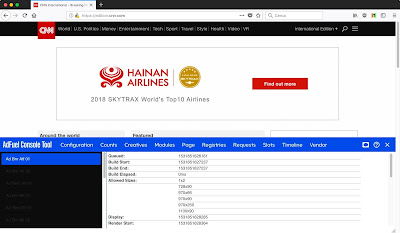

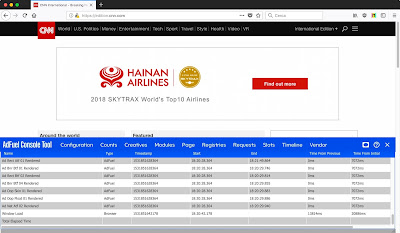

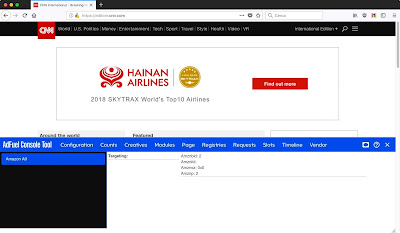

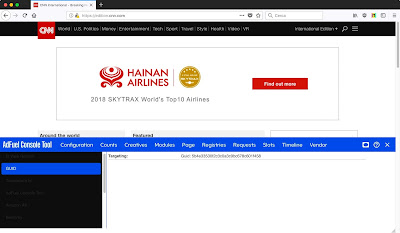

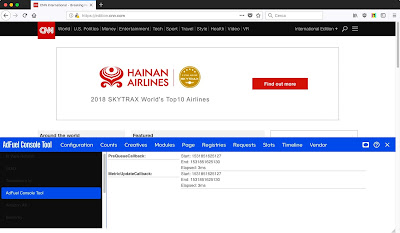

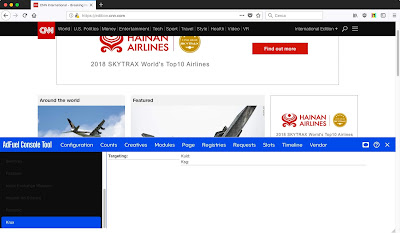

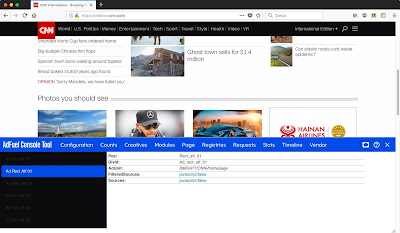

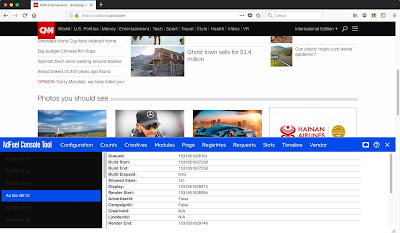

CNN ha le statistiche pubblicitarie nascoste ma accessibili: Ctrl-Shift-Z le rivela

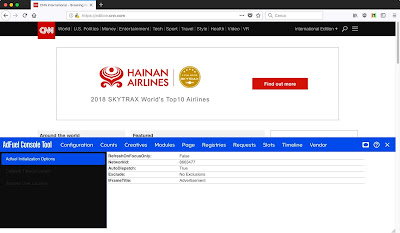

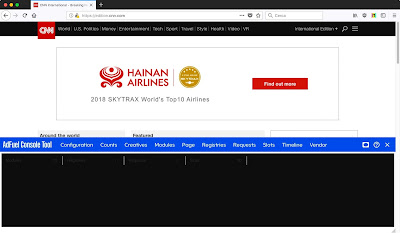

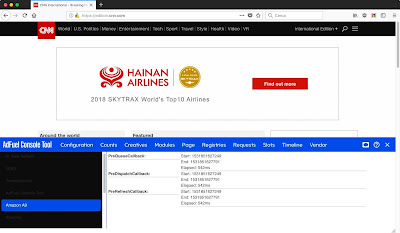

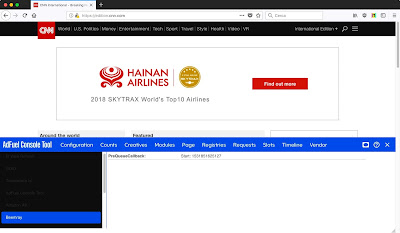

Luglio 17, 2018 16:09Una segnalazione curiosa di @AbeSnowman: se andate sul sito della CNN (Cnn.com), senza un adblocker attivo, e premete Ctrl-Shift-Z compare un bottone che permette di consultare le statistiche pubblicitarie.

|

| Cnn.com normale... |

|

| Cnn.com dopo aver digitato Ctrl-Shift-Z. Guardate in basso a destra. |

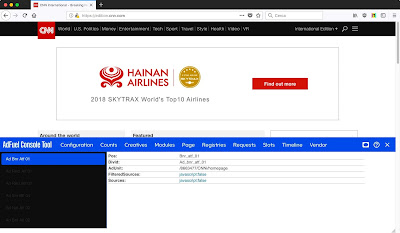

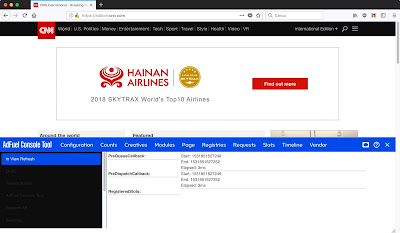

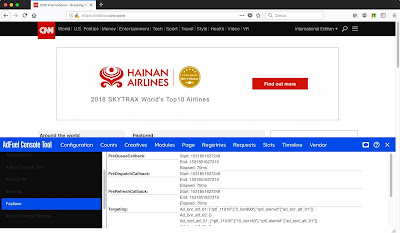

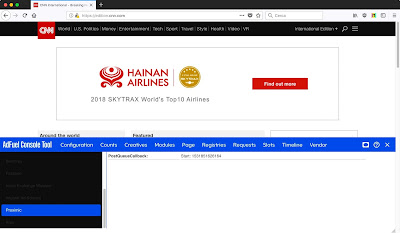

Cliccando sul bottone blu e poi sui sottomenu che compaiono si possono vedere moltissimi dati statistici sulla pubblicità visualizzate. Questa è solo una selezione.

Usare Internet senza un adblocker è come farsi pedinare per casa.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

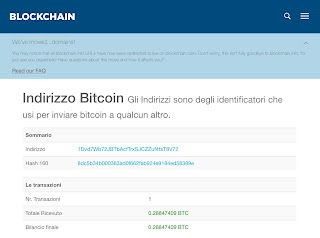

Quando il ricattatore dice di sapere la tua password

Luglio 15, 2018 4:25Ultimo aggiornamento: 2018/07/15 9:20.Se ricevete un messaggio di un sedicente hacker che vi dice di conoscere la vostra password e ve lo dimostra mandandovela, non cascateci: è una nuova tecnica per raggirare gli utenti e convincerli a pagare un riscatto.

Il ricercatore di sicurezza Brian Krebs segnala infatti che è in circolazione una mail che inizia dicendo (in inglese) “So che questa è la tua password” e poi mostra una password che spesso è effettivamente una di quelle usate da chi riceve la mail.

Il messaggio continua dicendo che il mittente è un hacker che ha infettato il computer della vittima durante una visita a un sito pornografico, installando di nascosto un programma che ha acceso la webcam e ha registrato un video della vittima mentre guardava il sito in questione e ha scaricato un elenco degli amici e colleghi della vittima dai suoi account di mail e su Facebook.

Il sedicente hacker dice inoltre che se la vittima non paga un riscatto in bitcoin di ben 1400 dollari, manderà il video a tutti i contatti. I dettagli tecnici che fornisce sono credibili e fanno paura: parlano di Remote Desktop e di keylogger. Il riscatto, dice il truffatore, va pagato entro 24 ore.

Questo è un campione della mail ricattatoria, mandatomi da una vittima (ho omesso i dettagli personali):

Da: [OMISSIS]

Data: 14 luglio 2018 20:16:38 CEST

A: [OMISSIS]

Oggetto: Re: [nome utente - password]

I will directly come to the point. I do know [OMISSIS] is your password. Most importantly, I am aware about your secret and I have evidence of this. You don't know me personally and no one employed me to check out you.

It is just your bad luck that I came across your misadventures. Well, I actually installed a malware on the adult vids (sex sites) and you visited this site to experience fun (you know what I mean). When you were busy watching video clips, your web browser started out functioning as a Rdp (Remote control desktop) with a keylogger which provided me access to your display as well as cam. Right after that, my software gathered all of your contacts from your messenger, fb, and mailbox.

After that I gave in more time than I should have into your life and created a two view video. 1st part displays the recording you were watching and next part displays the video from your web camera (its you doing dirty things).

Frankly, I am ready to forget everything about you and let you get on with your daily life. And my goal is to present you two options which will accomplish that. The above option is with the idea to ignore this letter, or simply pay me $ 2900. Let us understand these 2 options in more detail.

Option 1 is to ignore this mail. You should know what will happen if you take this path. I will send out your video to all your contacts including close relatives, colleagues, and so on. It does not help you avoid the humiliation your household will need to face when friends learn your sordid details from me.

Other Option is to send me $ 2900. We’ll name it my “privacy fee”. Now let me tell you what happens if you choose this path. Your secret remains your secret. I will destroy the recording immediately. You keep your daily life like nothing ever happened.

At this point you must be thinking, “I will complain to the police”. Let me tell you, I've covered my steps to ensure this email can't be traced to me and it will not stay away from the evidence from destroying your life. I am not planning to steal all your savings. I just want to get paid for my efforts I put in investigating you. Let's hope you decide to produce all of this vanish entirely and pay me my confidentiality fee. You'll make the payment via Bitcoins (if you don't know how, type "how to buy bitcoins" in search engine)

Amount to be sent: $ 2900

Receiving Bitcoin Address: 1KBVnnJCPMDai81kMq2sUMFPKejAo7svE9

(It is cASe sensitive, so copy and paste it carefully)

Tell no one what you will be sending the bitcoin for or they possibly will not provide it to you. The task to obtain bitcoin can take a few days so do not procrastinate.

I've a special pixel in this e mail, and right now I know that you have read this email message. You have 2 days in order to make the payment. If I don't receive the BitCoin, I will definitely send your video recording to all your contacts including close relatives, colleagues, and so forth. You better come up with an excuse for friends and family before they find out. Nonetheless, if I do get paid, I will erase the video immediately. It's a non negotiable offer, so please don't waste my time & yours. Your time has started.

Lo schema è insomma abbastanza classico, ma c’è quel dettaglio dannatamente credibile e impressionante: come fa il truffatore a sapere la password della vittima? La spiegazione più probabile è che chi sta dietro questa estorsione si sia procurato uno dei tanti archivi di account rubati, contenenti il nome utente (che spesso è l’indirizzo di mail) e la relativa password, e poi li usi per un bluff, sapendo che la maggior parte degli utenti usa la stessa password dappertutto e non la cambia quasi mai o addirittura non ricorda la propria password.

Potete prevenire questo genere di trappola usando password diverse per ogni sito e cambiandole periodicamente e tenendo coperta la vostra webcam, oltre che evitando di visitare siti potenzialmente imbarazzanti.

2018/07/15 9:20

È domenica mattina e ho finito poco fa di aiutare una delle tante vittime di questa truffa. Era in lacrime dalla paura: la polizia non la può aiutare e, come capita spesso, aveva in effetti visitato un sito pornografico e non ricordava le proprie password, per cui il bluff dei truffatori le è sembrato molto credibile.

Chi è del mestiere liquida questi tentativi di truffa come banalità, ma non bisogna dimenticare che ci sono tanti utenti non esperti e che i truffatori prendono di mira proprio loro. Sono bastardi senza cuore.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.