Video: come contrastare le “fake news”

Giugno 5, 2017 11:11Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete farne una anche voi per incoraggiarmi a scrivere ancora.

Per un convegno tenutosi a Torino il 19 maggio scorso e dedicato al problema della disinformazione in Rete ho registrato questo intervento in video, visto che non potevo essere presente in carne e ossa. Sotto il video trovate il testo dell’intervento. Buona visione.

Buongiorno a tutti. Quando ho cominciato a occuparmi di bufale su Internet, tanti anni fa, si trattava di un problema tutto sommato semplice: le bufale erano quasi sempre disseminate da persone comuni, che si trovavano improvvisamente ad avere a disposizione un nuovo potere di comunicare e non si rendevano conto della responsabilità comportata da questo potere. Diffondevano le notizie false in buona fede, credendo che fossero autentiche, senza fermarsi a fare verifiche perché si fidavano dell'amico che gliele aveva mandate e perché queste notizie confermavano i loro pregiudizi. Gli utenti agivano in modo caotico, disorganizzato, individuale. Era l'epoca dei gattini bonsai, delle donazioni di sangue da fare per un bambino malato, della tassa sul modem, della cucciolata di golden retriever da adottare per non farli sopprimere. Ogni tanto c'erano le bufale di allarme sociale, come i coloranti cancerogeni nelle merendine o i negozi degli extracomunitari che avevano botole nei camerini per rapire le ragazze più attraenti e rivenderle come schiave nei paesi arabi, e c'erano anche bufale riguardanti i politici e i governanti. Ma i disseminatori di queste false notizie erano goffi e caotici, senza un piano, un leader o una guida che li coordinasse.

Per una vasta fetta delle persone comuni, per i non addetti ai lavori, la bufala o la fake news è ancora fatta così, basata su errori ed equivoci in buona fede, propagata dilettantescamente. In altre parole, non viene vista come un problema grave. Il termine stesso, “bufala”, suona frivolo e sminuisce il tema.

E questa è, a mio avviso, la prima sfida che dobbiamo porci: come possiamo informare il pubblico che la bufala non è più soltanto una bufala, ma è diventata una disinformazione studiata, pianificata, politicizzata ma anche commercializzata, che sposta opinioni, elezioni, scelte sanitarie e produce profitti enormi? Credo che servano urgentemente strumenti e canali di comunicazione di massa che smascherino e rivelino al grande pubblico il business della falsa notizia, del clickbaiting, dell'allarme pilotato per vendere paccottiglia.

Serve un modo per mettere in chiaro a tutti che la propaganda politica è solo una parte del problema, una parte per la quale peraltro abbiamo già da tempo sviluppato un po' di anticorpi della diffidenza, e che invece siamo indifesi verso questi nuovi meccanismi delle false notizie generate per puro tornaconto economico, con cinica indifferenza per le conseguenze e senza nessun intento ideologico che possa eventualmente giustificarle in quanto opinioni.

Meccanismi difficili da immaginare per un profano di Internet, come quelli dei giovani macedoni che hanno incassato cifre notevoli in inserzioni pubblicitarie di Google e Facebook pubblicando false notizie sulle recenti elezioni americane o quelli di un imprenditore italiano, documentati dal mio collega David Puente, che usavano siti con nomi simili a quelli di testate giornalistiche (il Fatto Quotidaino, Liberogiornale, News24tg, Notizie a 5 Stelle), finendo per ingannare anche politici e giornalisti e incassando sui clic pubblicitari generati dai loro titoli-shock.

La maggior parte delle persone, secondo la mia esperienza, non ha la minima idea dell'esistenza di queste fabbriche di fandonie e di questo modello di business e non sa che ogni volta che condivide una fake news sui social network genera incassi per i bufalari.

Se avete un modo per diffondere questa consapevolezza, uno concreto, per vaccinare la collettività contro questo nuovo veleno sociale, tiratelo fuori, e fatelo in fretta, vi prego. Perché secondo me questo fenomeno non si può contrastare soltanto con algoritmi o con leggi di tutela del diritto all'informazione corretta calate dall'alto, che anche nel migliore dei casi rischiano sempre di essere scambiate per censure: serve soprattutto la prevenzione di massa, come per le malattie, e la prevenzione si fa informando.

Chi fra voi lavora nei social network ha una responsabilità enorme in questo campo. Più che responsabilità, però, dovrei parlare più schiettamente di colpa. Per tanto tempo, e fino a pochi mesi fa (novembre 2016), Mark Zuckerberg minimizzava il problema, diceva che l'idea che le fake news su Facebook avessero influenzato le elezioni statunitensi attraverso la creazione di echo chamber, di casse di risonanza che esasperavano le polarizzazioni e le scelte politiche, era un'idea "folle"; adesso invece ha lanciato il Facebook Journalism Project, ha avviato alleanze con le organizzazioni di fact-checking e di debunking per contrassegnare e segnalare le notizie false, e ha pubblicato un decalogo antibufala (un po' misero, a dire il vero). Pochi giorni fa un rapporto di Facebook intitolato Information Operations and Facebook ha ipotizzato addirittura che il social network venga silenziosamente manipolato da alcuni stati o nazioni a scopo di sovversione politica. Ma meglio tardi che mai.

Ma restano ancora delle colpe gravi, a mio avviso. Faccio solo un esempio elementare: quando Facebook incorpora una fonte esterna, ne rimuove tutti i segni grafici distintivi e la rende uniforme a tutte le altre. Questa scelta grafica toglie al lettore tutti gli indicatori visivi della provenienza e della qualità di una notizia e rende molto più facile l’equivoco. Su Facebook, la notizia del sito bufalaro e quella del Corriere della Sera vengono visualizzate nello stesso modo: tutta l’attenzione è sull’immagine, enorme, accompagnata da un titolo e da due righe di testo iniziale dell’articolo. È sparita l’impaginazione originale, non c’è più il logo del giornale in evidenza, non c’è più il font differente che caratterizza un sito rispetto a un altro: è tutto uguale, indifferenziato, annacquato, omogeneizzato. E la cosa più importante, ossia l’origine della notizia, è relegata in un angolo, in basso, in caratteri piccoli e oltretutto grigi (con grande gioia, immagino, degli ipovedenti).

Faccio quindi una proposta: che Facebook aggiunga all’immagine il logo della testata (non il nome, ma il logo, quindi in forma grafica) in modo da dare al lettore un indicatore chiaro, intuitivo e ben visibile della provenienza di una notizia. Non risolverà il problema delle false notizie, ma almeno aiuterà gli internauti a non farsi ingannare, come invece capita spesso: non per stupidità, ma per semplice distrazione.

Ma c'è anche un altro problema importante dei social network in generale e di tutti i servizi online che fanno profilazione spinta dei lettori: proprio questa profilazione consente all'inserzionista di fare pubblicità mirata e differenziata per ciascun utente. Che cosa succede se l'inserzionista è il gestore di una campagna politica e usa questo potere di personalizzazione per campagne politiche?

Secondo Will Moy, direttore dell'organizzazione britannica di fact-checking Full Fact, c'è il rischio che una campagna politica possa inviare a persone diverse messaggi talmente personalizzati e differenziati da rendere impossibile qualunque monitoraggio esterno della loro correttezza. Uno spot elettorale in TV è uguale per tutti e verificabile: un annuncio elettorale su Facebook o Google può essere diverso per ogni singolo utente e visibile (e quindi verificabile) soltanto se il fact-checker fa parte del gruppo mirato giusto. Moy li chiama "dark ads", "messaggi pubblicitari oscuri", perché sfuggono a ogni controllo esterno e alle norme sulla correttezza pubblicitaria, e nota che la campagna Vote Leave della Brexit ha investito in impression pubblicitarie un miliardo di sterline: una cifra, dice Moy, che si spende solo se si crede che abbia la capacità di influenzare.

Sempre per i rappresentanti dei social network ho un altro spunto cruciale: come affrontare meglio la gestione dei messaggi d'odio, che sono spesso associati alle fake news o ne vengono alimentati. Gli Standard della Comunità di Facebook sono molto americani e mettono il diritto all'espressione sopra ogni cosa. Il risultato è che chi su Facebook offende, diffama o addirittura istiga pubblicamente ad atti di violenza contro qualcuno può continuare a farlo impunemente, perché se la vittima segnala questi messaggi a Facebook si sente rispondere che rispettano gli Standard della Comunità e quindi non vanno rimossi. Lo so perché li ho ricevuti anch'io, come tanti, e ho ottenuto proprio questa risposta. Questo è semplicemente inaccettabile: significa offrire un terreno favorevole all'odio.

In queste mie riflessioni sulle responsabilità legate alle fake news hanno un ruolo fondamentale anche i giornalisti, perché il successo delle notizie false è dovuto in parte anche ai media tradizionali. È troppo facile dare tutta la colpa a Internet e agli internauti ingenui. In realtà tanti giornalisti – non tutti, ma tanti – pescano a piene mani dalla Rete, senza verificare le fonti, e pubblicano bufale socialmente disastrose, come nei recenti casi di Stamina o di Report sulle vaccinazioni, rendendole autorevoli.

Di recente ho avuto l'onore di moderare uno dei tavoli di lavoro organizzati a Montecitorio su iniziativa della Presidente della Camera, specificamente quello dedicato ai rappresentanti dei media: direttori e vicedirettori di testate e agenzie ed editori sono stati praticamente unanimi nell'affermare che le notizie false sono un problema grave e allo stesso tempo che il crollo del mercato pubblicitario (o meglio, il trasferimento ingentissimo di risorse economiche dai media tradizionali alle piattaforme social e ai motori di ricerca) riduce la possibilità di investire in qualità. Questo innesca un circolo vizioso che ha fatto precipitare la credibilità dei media tradizionali e quindi spinge gli utenti a chiedersi perché pagare un giornale se contiene le stesse notizie che trovano online e soprattutto non offre qualità superiore.

Non voglio fare di tutt'erba un fascio, e sottolineo che ci sono eccellenze nel giornalismo italiano che meritano di essere riconosciute, ma nel mio lavoro di "cacciatore di bufale" vedo troppo, troppo spesso colleghi giornalisti incappare in notizie false che avrebbero potuto evitare con pochi clic del mouse. Esistono metodi di verifica rapidi e per nulla costosi che permettono di risalire alla vera fonte di una notizia, di escludere i siti notoriamente inattendibili, di verificare la datazione e l'autenticità di una fotografia (come per esempio Tineye.com), ma non vengono usati a sufficienza. Pochissime redazioni hanno una procedura standard per la gestione degli errori e delle correzioni: anzi, di solito la "correzione" consiste nel rimuovere l'articolo senza una parola di spiegazione. Il public editor, come intermediario per la qualità, è una figura rarissima. E vedo che prospera la cultura del copiaincolla acritico, senza chiedersi se la notizia è plausibile, senza cercare fonti o riscontri. Certo, le verifiche richiedono tempo e il tempo comporta un costo, ma anche la perdita di credibilità e autorevolezza ha un costo a lungo termine.

Ma la critica più forte che devo fare ai media tradizionali riguarda la diffusa riluttanza, anzi il vero e proprio fastidio, nei confronti di chi, lettore, spettatore o collega, segnala una bufala o un errore oppure chiede una rettifica. Ci si fa belli dicendo di avere adottato il fact-checking, ma alla prova dei fatti restano forti le vecchie cattive abitudini. Non si corregge una notizia falsa, perché l'ha scritta un amico, o non la si rimuove online perché sta portando tanti clic. I lettori esperti in una materia, che portano prove documentali rigorose a supporto delle proprie segnalazioni d'errore, sono una risorsa gratuita e preziosa per una testata: trattarli a pesci in faccia, o semplicemente ignorarli come vedo accadere spesso, è una perdita per tutti.

Cambiare questi comportamenti e questi atteggiamenti non richiede investimenti ingenti: richiede fondamentalmente volontà. Il mondo del giornalismo si trova di fronte a dei concorrenti senza precedenti, organizzati e con un portafogli ben fornito, che rischiano di travolgerlo lasciando dietro di sé il nulla. Spero che la percezione di questo pericolo spinga a migliorarsi concretamente invece che ad abbandonarsi a proposte di assimilazione o adagiarsi in nostalgici tentativi di recuperare per legge una credibilità che invece va conquistata sul campo e mantenuta giorno dopo giorno. Grazie e buon lavoro a tutti.

Cory Doctorow: perché bandire la crittografia è una misura antiterrorismo inutile

Giugno 4, 2017 20:06Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete farne una anche voi per incoraggiarmi a scrivere ancora.In occasione dell'attentato a Londra di sabato sera e in risposta ai conseguenti proclami del primo ministro britannico Theresa May di voler “togliere agli estremisti i loro spazi sicuri online”, Cory Doctorow ha aggiornato il proprio saggio del 2015 sulla fondamentale stupidità e inutilità di quest'idea, che implica vietare completamente la crittografia delle comunicazioni.

In parole semplici: chiunque proponga di mettere al bando la crittografia in nome della sicurezza antiterrorismo non ha capito come funziona Internet, non ha capito come funziona l'informatica e dimostra solo la propria incompetenza e la propria voglia di usare Internet come babau di comodo senza risolvere i problemi reali (come il taglio delle risorse di polizia).

Propongo qui, in traduzione italiana, le parti salienti del saggio di Doctorow. Sentitevi liberi di sostituire “Theresa May” con qualunque governante (con rarissime eccezioni): l'equazione non cambia.

...È impossibile esagerare nel dire quanto sia imbecille l'idea di sabotare la crittografia agli occhi di capisce la sicurezza informatica. Se vuoi proteggere i tuoi dati sensibili quando sono fermi -- sul tuo disco rigido, nel cloud, sul telefonino che hai dimenticato sul treno la settimana scorsa e non hai più rivisto -- o quando sono in viaggio, quando li mandi al tuo medico o alla tua banca o ai tuoi colleghi di lavoro, devi usare della buona crittografia. Se usi crittografia intenzionalmente compromessa, che ha una "porta sul retro" di cui in teoria dovrebbero avere le chiavi soltanto i "buoni", in pratica non hai sicurezza.

... Questo succede per due ragioni. La prima è il dubbio che si possa rendere sicura una crittografia mantenendo un "passepartout" usabile dalle autorità. Come ha spiegato l'avvocato e informatico Jonathan Mayer, aggiungere la complessità dei passepartout alla nostra tecnologia “introdurrebbe rischi di sicurezza non quantificabili”. È è già difficile rendere ermetici i sistemi di sicurezza che proteggono le nostre case, le nostre finanze, la nostra salute e la nostra privacy: renderli ermetici tranne quando le autorità non vogliono che lo siano è impossibile.

Quello che Theresa May crede di dire è “Ordineremo a tutti i creatori di software che riusciamo a raggiungere di introdurre nei loro strumenti delle 'porte sul retro' (backdoor) per noi”. Questo comporta problemi enormi: non esistono porte sul retro che fanno entrare soltanto i buoni. Se nel tuo Whatsapp o Google Hangouts c'è un difetto inserito intenzionalmente, allora le spie straniere, i criminali, i poliziotti corrotti [...] prima o poi scopriranno questa vulnerabilità. Saranno in grado anche loro -- e non solo i servizi di sicurezza -- di usarla per intercettare tutte le nostre comunicazioni. Che includono cose come le foto dei tuoi bimbi che fanno il bagnetto e che mandi ai tuoi genitori o i segreti commerciali che mandi ai tuoi colleghi.

Ma questo è solo l'inizio. Theresa May non capisce granché la tecnologia, per cui in realtà non sa cosa sta chiedendo.

Affinché funzioni la proposta di Theresa May, lei dovrà impedire ai britannici di installare software proveniente da creatori che sono al di fuori della sua giurisdizione. Le forme di comunicazione sicura migliori sono già progetti liberi/open source, mantenuti da migliaia di programmatori indipendenti in tutto il mondo. Sono ampiamente disponibili e grazie a cose come la firma crittografica sono scaricabili da qualunque server del mondo (non solo quelli grandi come Github) e verificare, in modo molto attendibile, che non sono stati alterati.

May non è l'unica: il regime che propone è già in atto in paesi come Siria, Russia e Iran (per la cronaca, nessuno di questi paesi ha avuto molto successo nel farlo). I governi autoritari tentano di limitare l'uso delle tecnologie sicure in due modi: filtraggio della rete e obblighi tecnologici.

Theresa May ha già dimostrato di credere di poter ordinare ai provider nazionali di bloccare l'accesso a certi siti (anche qui, per la cronaca, la cosa non ha avuto molto successo). Il passo successivo è ordinare un filtraggio in stile cinese che usi la deep packet inspection, per cercare di distinguere il traffico e bloccare i programmi proibiti. Questa è una sfida tecnologica formidabile. I protocolli fondamentali di Internet, come l'IPv4/6, il TCP e l'UDP hanno la capacità intrinseca di creare “tunnel” di un protocollo nell'altro. Questo rende trascendentemente difficile capire se un dato pacchetto è in una lista bianca o in una lista nera, specialmente se si vuole ridurre al minimo il numero di sessioni “buone” bloccate per errore.

Ancora più ambiziosa è l'idea di stabilire per legge quale codice possano eseguire i sistemi operativi nel Regno Unito. Nella piattaforma iOS di Apple e in varie console di gioco abbiamo dei regimi nei quali una singola azienda usa delle contromisure per garantire che solo il software da lei benedetto giri sui dispositivi che ci vende. Queste aziende potrebbero, in effetti, essere obbligate (da un ordine del Parlamento) a bloccare il software di sicurezza. Ma anche così bisognerebbe fare i conti col fatto che gli altri stati dell'UE e paesi come gli Stati Uniti probabilmente non faranno la stessa cosa e quindi chiunque comprasse il suo iPhone a Parigi o a New York potrebbe entrare nel Regno Unito con il proprio software di sicurezza intatto e mandare messaggi che il governo non potrebbe leggere.

Ma poi c'è il problema delle piattaforme più aperte, come le varianti di GNU/Linux, BSD e gli altri unix, Mac OS X e tutte le versioni di Windows non per dispositivi mobili. In teoria gli operatori commerciali -- Apple e Microsoft -- potrebbero essere obbligati dal Parlamento a cambiare i propri sistemi operativi in modo da bloccare in futuro i software di sicurezza, ma questo non impedirebbe alla gente di continuare a usare tutti i PC già esistenti per eseguire del codice che il Primo Ministro vuole bandire.

Ancora più difficile è il mondo dei sistemi operativi liberi/aperti come GNU/Linux e BSD, che sono lo standard di riferimento per i server e sono usati diffusamente sui computer desktop (specialmente dai tecnici e dagli amministratori che fanno funzionare l'informatica del paese). Non esiste alcun meccanismo tecnico o legale che permetta a del codice progettato per essere modificato dai suoi utenti di coesistere con una regola che dice che il codice deve trattare i suoi utenti come avversari e cercare di impedire loro di eseguire codice proibito.

In altre parole, questo è quello che propone Theresa May:

-- tutte le comunicazioni dei cittadini britannici devono essere facilmente intercettabili da criminali, guardoni e spie straniere

-- a qualunque azienda a portata del governo britannico deve essere vietato di produrre software di sicurezza

-- tutti i principali archivi di codice, come Github e Sourceforge, devono essere bloccati

-- i motori di ricerca non devono rispondere alle ricerche di pagine Web che contengano software di sicurezza

-- deve cessare praticamente tutta la ricerca accademica britannica nella sicurezza informatica: questa ricerca deve svolgersi solo in ambienti proprietari che non hanno obblighi di pubblicazione dei propri risultati, come i laboratori di ricerca e sviluppo delle industrie e i servizi di sicurezza

-- tutti i pacchetti in ingresso e in uscita dal paese, e all'interno del paese, devono essere assoggettati a una deep packet inspection in stile cinese e devono essere bloccati tutti quelli che sembrano provenire da software di sicurezza.

-- i giardini cintati esistenti (come iOS e le console di gioco) dovranno essere obbligate a vietare agli utenti di installare software di sicurezza

-- chiunque visiti il Regno Unito dall'estero deve farsi sequestrare gli smartphone in frontiera fino a quando riparte

-- i produttori di sistemi operativi proprietari (Microsoft e Apple) devono ricevere l'ordine di riprogettare questi sistemi operativi come giardini cintati che consentano agli utenti di eseguire solo software proveniente da un app store che non venderà o fornirà software di sicurezza ai cittadini britannici

-- i sistemi operativi liberi/open source, che alimentano settori come l'energia, le banche, il commercio elettronico e le infrastrutture, dovranno essere totalmente vietati.

Theresa May dirà che non vuole fare niente di tutto questo: dirà che ne vuole implementare versioni più deboli, per esempio bloccando solo alcuni siti “famosi” che ospitano software di sicurezza. Ma qualunque intervento meno drastico di quello elencato sopra non avrà alcun effetto concreto sulla capacità dei crminali di effettuare conversazioni perfettamente segrete che il governo non potrà leggere. Se un qualunque PC generico o un telefonino craccato può eseguire una qualunque delle applicazioni di comunicazione più diffuse al mondo, i “cattivi” semplicemente ne faranno uso.

Craccare un sistema operativo non è difficile. Scaricare un'app non è difficile. Impedire alla gente di eseguire del codice che vogliono eseguire lo è. Cosa peggiore, mette terribilmente in pericolo l'intero paese, gli individui e le aziende.

Questa è un'argomentazione tecnica, ed è assai valida, ma non c'è bisogno di essere dei crittografi per capire il secondo problema delle "porte sul retro": i servizi di sicurezza sono pessimi sorveglianti dei propri comportamenti.

Se questi servizi hanno una “porta sul retro” che consente loro di accedere a tutto quello che è protetto dalla crittografia, dalle serrature digitali di casa vostra o del vostro ufficio alle informazioni necessarie per vuotare il vostro conto bancario o leggere tutta la vostra mail, ci saranno tante persone che vorranno corrompere qualcuno dei tanti autorizzati ad usare la “porta sul retro”, e gli incentivi a tradire la nostra fiducia saranno enormi.

Se volete un'anteprima di cosa sia una “porta sul retro”, vi basta guardare i passepartout della Transportation Security Administration statunitense che aprono le serrature delle nostre valigie. Dal 2003, la TSA esige che tutti i bagagli in viaggio negli Stati Uniti o in transito abbiano serrature Travelsentry, concepite per consentirne l'apertura a chiunque abbia un passepartout diffusissimo.

Cos'è successo dopo l'introduzione del Travelsentry? Dalle valigie ha cominciato a sparire roba. Tanta roba. Un'indagine della CNN ha trovato migliai di casi di furti commessi da dipendenti TSA.

[...] Consentire allo stato di aprire le tue serrature in segreto significa che chiunque lavori per lo stato, o chiunque sia in grado di corrompere o costringere chi lavora per lo stato, può impadronirsi della tua vita. Le serrature crittografiche non si limitano a proteggere le nostre comunicazioni ordinarie: sono la ragione per la quale i ladri non possono imitare la chiave elettronica d'accensione della tua auto; sono la ragione per la quale è possibile fare operazioni bancarie online; e sono la base di tutta la fiducia e la sicurezza del ventunesimo secolo.

[...] qualunque politico colto a parlare di “porte sul retro” non è adatto a governare da nessuna parte tranne a Hogwarts, che è l'unica scuola dove il dipartimento d'informatica crede alle “chiavi d'oro” che permettono soltanto alle gente del tipo giusto di violare la tua crittografia.

SpaceX, decollo e rientro del Falcon 9, porta una capsula Dragon “riciclata” alla Stazione Spaziale

Giugno 4, 2017 7:11Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete farne una anche voi per incoraggiarmi a scrivere ancora.

Ieri notte (alle 23:07 ora italiana) è partita dalla rampa 39A del Kennedy Space Center, in Florida, la missione cargo CRS-11, destinata a rifornire la Stazione Spaziale Internazionale con circa 3000 kg di provviste ed esperimenti. È il centesimo lancio che parte da questa storica rampa, dalla quale spiccarono il volo quasi tutte le missioni lunari con equipaggio del programma Apollo.

Il primo stadio del vettore Falcon 9 di SpaceX è tornato alla zona di lancio, atterrando sull'apposita piazzola LZ-1 ad alcuni chilometri dal punto di partenza, per essere riutilizzato per un lancio successivo. Il rientro controllato, con atterraggio verticale sulle zampe, sta diventando quasi una routine, ma rimane sempre spettacolare e conferma l'affidabilità del concetto di rientro controllato di un primo stadio di un vettore orbitale.

Anche la capsula Dragon fa parte dei piani di “riciclaggio” dei componenti dei vettori spaziali di SpaceX: la Dragon è infatti al suo secondo volo, essendo già stata usata per la missione CRS-4 (quella che a settembre 2014 rifornì la Stazione per la successiva missione di Samantha Cristoforetti). È la prima volta che una di queste capsule viene riutilizzata integralmente (dopo la sostituzione dello scudo termico e di alcuni componenti).

Qui sotto trovate alcuni video e alcune foto delle fasi salienti della missione oltre alla telecronaca completa del volo.

Main engine cutoff (MECO) is confirmed. Watch as @SpaceX’s #Dragon cargo vehicle continues toward @Space_Station: https://t.co/xb3hu5HIV4 pic.twitter.com/0TpGCTRrlx— NASA Kennedy / KSC (@NASAKennedy) June 3, 2017

From Cape Canaveral Air Force Station's Landing Zone 1. pic.twitter.com/r4LRr3fKHC— 45th Space Wing (@45thSpaceWing) June 3, 2017

New Pic 10 (closeup) - Launch of @SpaceX #Falcon9 carrying the #Dragon #CRS11 (CRS4 re-flight) to the #ISS earlier today. pic.twitter.com/gpGdFdZVvn— SpaceShuttleAlmanac (@ShuttleAlmanac) June 4, 2017

Nel video qui sotto: decollo a 28:20; separazione e giravolta del primo stadio a 32:00; riaccensione di rientro a 36:00; atterraggio a 37:10; separazione della Dragon a 40:10.

Fonte: SpaceX.

“Lunar”, splendido video che anima le foto Apollo

Giugno 3, 2017 13:17Questo articolo vi arriva grazie alle donazioni per il libro “Luna? Sì, ci siamo andati!".

Lunar di Christian Stangl si prende forse qualche libertà di troppo qua e là con le immagini originali (le stelle nel cielo lunare, per esempio), ma le sue animazioni delle fotografie originali delle missioni Apollo sono assolutamente magiche nella loro tridimensionalità. Buona visione.

Qualche chicca nascosta di Google

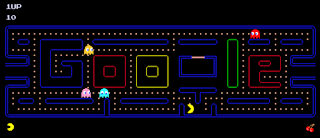

Giugno 3, 2017 11:11Ecco tre chicche veloci di Google, segnalate insieme ad altre da Gizmodo, da provare su qualunque computer per divertirsi e far divertire colleghi e amici:Se cercate Atari breakout in Google Immagini, comparirà una versione online del gioco omonimo d'annata; usate i tasti freccia per spostare il cursore.

Se invece cercate Google Doodle pac-man e cliccate sul primo risultato (questo), potrete giocare a Pac-Man.

In Youtube, inoltre, potete provare a digitare use the force, luke nella casella di ricerca: tutti gli elementi dello schermo inizieranno a muoversi come se fossero pervasi da un tremito della Forza di Star Wars. Attenzione: funziona solo se digitate esattamente la frase, compresa la virgola. Buon divertimento.