Petizione su Brexit da record finisce nel ridicolo

Giugno 26, 2016 13:57 |

| Situazione intorno alle 17 del 2016/06/26. |

Si sta facendo tanto clamore intorno al risultato del referendum consultivo del Regno Unito sul cosidetto Brexit, l’uscita dall’Unione Europea (51,9% a favore, 48,1% contro) e in particolare su una petizione che, secondo molti, invocherebbe un secondo referendum, nella speranza di ribaltare il risultato del primo.

Nella concitazione si sono persi di vista alcuni dati di fatto che è meglio ricordare, perché si rischia di dare a questa petizione un’importanza politica che non ha e non può avere, sia per ragioni tecniche, sia per ragioni legali e formali.

Petizione governativa, non commerciale, e standard. Questa non è la solita raccolta di firme (o più propriamente adesioni) proposta da Change.org o i vari siti più o meno commerciali specializzati nel settore: è una delle tante petizioni ospitate dal sito del Parlamento britannico (come indicato dal suo indirizzo, petition.parliament.uk/petitions/131215) e ne segue gli standard.

Petizione per discutere una nuova regola, non per rivotare. Il testo è molto chiaro: chiede di discutere in parlamento se implementare una regola che stabilisca una sorta di quorum sui referendum per l’uscita dall’UE. Non chiede di votare di nuovo sul Brexit, ma semplicemente di parlarne in parlamento.

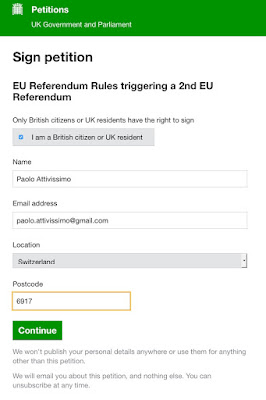

Scarsissima verifica delle adesioni, ma è normale. Ieri (25/6), quando le adesioni erano arrivate oltre il milione, iniziando il clamore mediatico, ho provato ad aderire anch’io, visto che sono cittadino (anche) britannico. I controlli sull’autenticità delle adesioni sono quasi inesistenti: ma è normale che sia così, anche se per i non britannici questo potrà sembrare assurdo. Mi spiego meglio tra un attimo: prima vi mostro cosa è successo quando ho aderito alla petizione.

Come vedete nello screenshot qui sopra, il sito ha accettato sulla fiducia la mia dichiarazione che sono cittadino britannico o residente nel Regno Unito e mi ha chiesto soltanto nome, cognome, indirizzo di mail, nazione e codice di avviamento postale. Nessun numero di documento identificativo.

Dopo aver cliccato su Continue mi è comparsa una schermata che mi avvisava che avrei ricevuto una mail contenente un link e che la mia adesione sarebbe stata valida se avessi cliccato sul link. Ho ricevuto la mail e ho cliccato sul suo link, che era del formato seguente:

https://petition.parliament.uk/signatures/[numero di 8 cifre]/verify/[serie di caratteri]

Sono stato portato a una schermata di ringraziamento e la cosa è finita lì.

Il sistema è insomma perfettamente sfruttabile per sfornare adesioni fasulle, e infatti sono arrivate migliaia di adesioni sospette, per esempio da paesi improbabili come la Corea del Nord o il Vaticano, come risulta dai dati aggregati della petizione (che sono pubblicamente scaricabili).

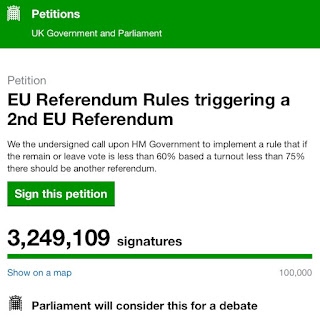

La vulnerabilità della petizione, arrivata ora a oltre 3,2 milioni di adesioni, ha suscitato sospetto nei complottisti (che teorizzano una manovra di propaganda per far credere che i pentiti del Brexit siano tanti – ma allora perché non falsificare i dati in modo più credibile?) e ilarità negli informatici, ma va considerato che tutte le petizioni ospitate da Parliament.uk hanno lo stesso livello di verifica. La cosa non dovrebbe stupire: nel Regno Unito vale il principio che sei chi dici di essere, fino a prova contraria, tanto che non esiste l’obbligo di un documento ufficiale d’identità all’interno del paese. E del resto, voi come avreste fatto? Avreste chiesto una scansione di un documento d’identità (che non è obbligatorio avere)?

Frodi confermate. Oggi intorno alle 13 il Petitions Committee britannico ha annunciato il problema e poi ha detto che erano già state rimosse circa 77.000 adesioni fraudolente. Sempre nel pomeriggio di oggi la BBC ha pubblicato la notizia della frode. Una fonte, Heatstreet, afferma che la petizione è stata presa di mira dai troll di 4chan.

Fallimento? Non si sa quante siano le adesioni fasulle, ma per far fallire la petizione quelle autentiche dovrebbero essere meno di 100.000 e sembra improbabile che oltre il 97% delle adesioni sia falso.

Non farà rivotare comunque. La cosa più importante, però, è altrove: la BBC segnala infatti che la petizione “ha zero probabilità di essere applicata, perché chiede leggi retroattive”. Vale, insomma, zero. Certo, prima della frode poteva essere forse un indicatore dei sentimenti degli elettori, ma ora non è più attendibile.

Era pensata PRO-Brexit. Ciliegina sulla torta, sempre la BBC nota che la persona che ha avviato la petizione, Oliver Healy, degli English Democrats, lo aveva fatto prima del referendum, il 24 maggio, “quando sembrava improbabile che il ‘Leave’ avrebbe vinto, con l’intento di rendere più difficile a quelli del ‘Remain’ di incatenargi maggiormente all’UE. A causa del risultato, la petizione è stata usurpata dalla campagna per il ‘Remain’”.

Meglio Telegram, Signal o WhatsApp?

Giugno 26, 2016 10:50L’illusione della sicurezza è uno dei maggiori pericoli per la sicurezza (non solo in informatica). La recente introduzione della crittografia in app molto popolari come WhatsApp e Viber è stata interpretata da molti come una protezione assoluta, ma non lo è: conviene conoscerne i limiti in modo da capire con precisione cosa comportano.The Intercept ha pubblicato un ottimo articolo che fa il punto della situazione sulle principali app di messaggistica che offrono cifratura, e anche Gizmodo ha messo online una serie di mini-recensioni. Riassumo entrambi e faccio un’allerta spoiler: si salva solo Signal.

WhatsApp. Facebook, proprietaria di WhatsApp, non può leggere i contenuti dei messaggi e delle altre comunicazioni che transitano dall’app, ma sa chi ha comunicato con chi e quando lo ha fatto e si riserva il diritto di registrare queste informazioni (i cosiddetti metadati), insieme alle rubriche telefoniche degli utenti, e di passarle ai governi e quindi agli inquirenti. In altre parole, se avete mai Whatsappato con qualcuno che finisce nei guai con la giustizia, non potete far finta di non conoscerlo contando sulla segretezza delle comunicazioni di WhatsApp. Inoltre una copia dei messaggi viene conservata sul telefonino del mittente e dei destinatari, e chi ha attivato il backup dei dati del telefonino su cloud ha depositato su Google o su iCloud un’altra copia delle comunicazioni fatte con WhatsApp. L’app consente di disattivare quest’opzione, ma spetta all’utente sapere che esiste e intervenire per disattivarla.

Signal. È open source (quindi liberamente ispezionabile nel funzionamento), disponibile per iOS e Android, privo di legami commerciali (è sostenuto dalle donazioni degli utenti e non ha pubblicità), offre cifratura completa (end-to-end), non raccoglie metadati (a parte l'orario dell'ultima connessione dell’utente al server, che comunque viene arrotondato al giorno). La rubrica dei contatti viene letta da Signal, ma viene cifrata prima di mandarla ai server di Signal in modo che i dati della rubrica non siano collezionabili (viene usata una funzione di hashing). Le conversazioni non vengono archiviate su cloud Google/Apple. Unico limite: lo usano pochissimi utenti (qualche milione contro i 900 e passa di WhatsApp).

Telegram. Quest’app viene spesso citata come se fosse sicura, ma i fatti sono un po’ diversi. Per impostazione predefinita, i messaggi vengono conservati sui server di Telegram in forma non cifrata. Se usate la modalità privata potete attivare la cifratura, che però è considerata debole e difettosa.

Allo/Duo. The Intercept segnala che Google sta per lanciare un’app di messaggistica, chiamata Allo, e sottolinea che la sua impostazione predefinita sarà che Google può leggere tutto. La crittografia si attiva soltanto se scegliete la modalità privata, che però limita alcune funzioni. Google motiva questa scelta con il fatto che Allo userà il testo dei messaggi per fornire all’utente servizi basati sul contesto. Sempre da Google è in arrivo Duo, app di videochiamata, che sarà cifrata automaticamente e da un capo all’altro della conversazione (end-to-end): non si sa se raccoglierà metadati.

Quanto vale Clash of Clans? Dieci miliardi di dollari

Giugno 25, 2016 20:41 Sono in pochi, anche tra i giocatori di videogiochi, a conoscere il giro di denaro incredibile che sta alla base dei giochi gratuiti. Sembra quasi che molti pensino che se il gioco è gratis non ci potrà essere un gran guadagno e quindi i giochi vengano creati più per passione che per lucro.

Sono in pochi, anche tra i giocatori di videogiochi, a conoscere il giro di denaro incredibile che sta alla base dei giochi gratuiti. Sembra quasi che molti pensino che se il gioco è gratis non ci potrà essere un gran guadagno e quindi i giochi vengano creati più per passione che per lucro.

Le cifre raccontano una storia ben diversa. Il 22 giugno scorso la Supercell, l’azienda finlandese (di proprietà della giapponese Softbank) che ha creato e gestisce il popolarissimo Clash of Clans, è stata acquistata per l’84% dalla Tencent, colosso cinese del settore dei videogiochi, che ha speso 8.57 miliardi di dollari. Questo significa che il valore complessivo della Supercell supera i 10 miliardi di dollari.

Per fare un paragone, Disney comprò tutta la Lucasfilm Ltd (con tutto quello che riguarda Star Wars) nel 2012 per quattro miliardi di dollari.

Supercell dichiara di avere circa 100 milioni di giocatori quotidiani al mondo, sparsi non solo su Clash of Clans ma anche su Clash Royale, Boom Beach e Hay Day. A marzo di quest’anno ha dichiarato 2,3 miliardi di dollari di ricavi e 930 milioni di dollari di profitti per il 2015.

Ma se il gioco è gratuito, da dove vengono tutti questi milioni e miliardi? Dagli acquisti in-app: per proseguire nel gioco o avere risorse per giocare è necessario procurarsi “gemme” pagandole con denaro reale. 2,3 miliardi di dollari in un anno sono 6,3 milioni di dollari al giorno, ogni giorno dell’anno, spesi dai giocatori. E con numeri del genere la tendenza è chiara: i giochi gratuiti su dispositivi mobili sono il futuro, mentre i giochi sulle console dedicate passeranno in secondo piano.

Fonti: Ars Technica, International Business Times, VentureBeat, Quora.

Quanto vale la geolocalizzazione? Abbastanza da rischiare un milione di dollari di multa

Giugno 24, 2016 12:23Molti utenti di Internet sottovalutano il valore dei dati che regalano ai fornitori di servizi, come per esempio la geolocalizzazione. A chi mai potrà interessare sapere dove mi trovo, visto che non sono una persona importante o speciale? Lo pensano in tanti. Eppure questi dati hanno un valore così alto che esistono società che rischiano multe milionarie pur di sfruttarli.È quello che ha fatto la società di pubblicità per dispositivi mobili inMobi, che è stata multata dalla Federal Trade Commission statunitense per 4 milioni di dollari (poi ridotti, si fa per fire, a 950.000) perché è stata colta a pedinare segretamente circa cento milioni di utenti.

InMobi dichiarava che il suo software, incluso in moltissime app per Android e iOS per visualizzare pubblicità agli utenti, raccoglieva informazioni di geolocalizzazione soltanto se l’utente dava il permesso. In realtà il software utilizzava i segnali Wi-Fi per dedurre la localizzazione anche quando l’utente negava all’app il permesso di tracciarlo. In pratica, tramite il ricevitore Wi-Fi InMobi si faceva mandare i nomi delle reti Wi-Fi ricevibili dall’utente, li immetteva in un database di localizzazioni di queste reti e ne otteneva la localizzazione dell’utente. E lo faceva ogni trenta secondi circa quando l’app era in uso.

Questa geolocalizzazione aveva effetto anche sugli utenti minorenni, ai quali erano dedicate molte delle app che usavano il software pubblicitario di InMobi, violando quindi il Children's Online Privacy Protection Act statunitense.

Un motivo in più per spegnere il Wi-Fi dei dispositivi mobili quando non è indispensabile, insomma.

Fonte: Ars Technica.

Zuckerberg e la telecamera tappata: perché?

Giugno 24, 2016 11:55Ha suscitato molto interesse e qualche polemica la foto nella quale Mark Zuckerberg festeggia il traguardo dei 500 milioni di utenti raggiunto da Instagram. I più attenti, infatti, hanno notato che sullo sfondo c’è un laptop nel quale la telecamera e la presa per il microfono sono tappati da quello che sembra essere nastro adesivo nero, e si sono chiesti se sia giustificata così tanta paranoia.La risposta semplice è sì: esistono software appositi, i remote access trojan (RAT), che prendono il controllo del computer e usano il suo microfono per origliare e la sua telecamera per spiare.

Potete immaginare che vedere e ascoltare i discorsi privati di uno come Zuckerberg faccia gola a molti, e il rischio di attacchi è quindi molto reale. Talmente reale che il boss di Facebook ha già subito attacchi (coronati da successo) contro i suoi account Twitter e Pinterest. E anche il direttore dell’FBI, James Comey, ha ammesso di coprire la propria telecamera: sa che è un rischio reale perché l'FBI e il britannico GCHQ usano già questa tecnica.

Anche una persona comune, non legata alla sorveglianza governativa o a grandi interessi economici, può trovarsi in un guaio per non aver tappato la telecamera del computer, perché esistono specialisti in estorsioni via webcam. La vittima non sa di essere ripresa e finisce per fare davanti alla telecamera qualcosa d’imbarazzante: il criminale la vede e la registra, per poi contattarla minacciando di pubblicare le immagini se non viene pagato un riscatto. Lo sa bene Cassidy Wolf, all’epoca Miss Teen USA, ricattata da un criminale che era riuscito a fotografarla nuda tramite la webcam.

Il consiglio pratico è spegnere e chiudere il computer quando non è in uso e coprire la webcam con un adesivo facilmente rimovibile. Per il microfono, invece di tapparne il foto con del nastro adesivo è meglio inserire uno spinotto per cuffie non collegato a delle cuffie: questo disabilita il microfono integrato.

Fonti: Gizmodo, Sophos, ItPro.