Creare una GIF animata partendo da un video

Agosto 23, 2014 20:31 - no comments yetUltimamente sono tornate di moda le GIF animate, ossia immagini che contengono alcuni fotogrammi che si ripetono ciclicamente. Se volete crearle facilmente, Wired segnala una tecnica per convertire un video di Youtube: basta aggiungere “gif” al link. In pratica, se il link al video è http://www.youtube.com/watch eccetera, correggetelo in https://www.gifyoutube.com/watch nel vostro browser.

Questo vi porta al sito GifYouTube.com, che vi permette di scegliere il punto d'inizio e la durata dell'animazione (il massimo è dieci secondi). Fatto questo, ottenete un file .gif scaricabile che potete pubblicare dove volete. Semplice, pratico e facile.

SpaceX, kaboom controllato

Agosto 23, 2014 5:24 - no comments yetIeri un missile sperimentale riutilizzabile F-9R di SpaceX è stato fatto esplodere in volo in seguito a un'anomalia a bordo. Non ci sono feriti o danni (a parte la perdita del missile) e ci sono foto e video spettacolari che ricordano una cosa che spesso noi semplici spettatori dimentichiamo: la missilistica è difficile. I margini sono minimi e il rischio c'è sempre. Proprio per questo si fanno collaudi su collaudi. Anzi, tempo addietro SpaceX aveva detto che se i collaudi del missile riutilizzabile non arrivavano a distruggerlo, non erano collaudi sufficientemente aggressivi.

Qui c'è un video completo del decollo e dell'esplosione. Altre foto sono qui: una, due.

Va sottolineato che il missile è stato fatto esplodere intenzionalmente dai sistemi di gestione delle anomalie e che si tratta di un veicolo molto diverso dai lanciatori che SpaceX usa per recapitare cargo alla Stazione Spaziale Internazionale e collocare in orbita satelliti commerciali. Su NasaSpaceflight.com c'è un articolo dettagliato (in inglese) che include le dichiarazioni di SpaceX sull'incidente.

Comandare i semafori via computer come nei film? A volte si può

Agosto 22, 2014 6:46 - no comments yetSembra la classica scena inventata da uno sceneggiatore a corto di idee: malvagi hacker prendono il controllo dei semafori della città, causando scompiglio e creandosi una via di fuga. Ma secondo i ricercatori della University of Michigan, in alcuni casi la scena è realistica in modo imbarazzante: alcuni sistemi di gestione remota del traffico negli Stati Uniti usano infatti una rete di sensori e comandi che trasmette via radio i propri segnali senza alcuna protezione. Con poche centinaia di dollari di apparecchiature e un normale laptop è possibile prenderne il controllo, come hanno fatto i ricercatori (con il consenso delle autorità, per fortuna).

Il problema di fondo è che i ricercatori, quando hanno interpellato le aziende coinvolte, si sono sentiti dire che l'assenza di cifratura e protezione è uno standard del settore. Forse sarà il caso di migliorare lo standard? (Gizmodo; Ars Technica; BBC; Time)

Falla nelle app sugli iPhone permette di far partire telefonate semplicemente visitando un link

Agosto 22, 2014 6:35 - no comments yet Due informatici, Andrei Neculaesei e Guillaume K. Ross, hanno documentato con un sito e un video una falla della sicurezza degli smartphone che usano iOS: è possibile far partire dall'iPhone della vittima una telefonata, con relativo addebito, semplicemente convincendo la vittima a toccare un link all'interno di un messaggio, senza che il dispositivo chieda alla vittima se vuole davvero fare la chiamata.

Due informatici, Andrei Neculaesei e Guillaume K. Ross, hanno documentato con un sito e un video una falla della sicurezza degli smartphone che usano iOS: è possibile far partire dall'iPhone della vittima una telefonata, con relativo addebito, semplicemente convincendo la vittima a toccare un link all'interno di un messaggio, senza che il dispositivo chieda alla vittima se vuole davvero fare la chiamata.

Il bello è che la falla non è segreta: è documentata nei manuali Apple. Un link contenente il suffisso tel:// seguito da un numero verrà eseguito da un'app, iniziando la chiamata verso quel numero, “senza ulteriori richieste all'utente”. Non è un difetto di iOS, ma delle singole app. Safari chiede conferma, per esempio, mentre le app di Facebook, Gmail, Google+ non la chiedono. Neculaesei fornisce anche il semplice codice HTML necessario per sfruttare il difetto di queste app.

Lo scenario tipico di sfruttamento di questo difetto è l'operatore di numeri telefonici a valore aggiunto (premium rate) che con una raffica di messaggi (costo zero) riesce a farsi chiamare da vittime inconsapevoli e quindi incassa parte del costo della chiamata. Esistono anche altre applicazioni più dannose di questo difetto, come per esempio l'uso come honeypot per l'identificazione del chiamante.

Facetime di Apple, inoltre, ha una falla separata ma analoga che permette all'aggressore di lanciare automaticamente una videochiamata e catturare l'immagine della vittima senza che la vittima abbia accettato la chiamata.

Per il momento non sono disponibili soluzioni tecniche: l'unico rimedio è non toccare link di provenienza sospetta, oppure usare telefonini non smart o diversi dall'iPhone. I dispositivi Android e Windows Phone, infatti, non si comportano in questo modo vulnerabile. Ross, che ho contattato, dice che lo stesso problema c'è anche nelle app di OS X, ma è risolvibile disabilitando le associazioni.

Trovare le chiavi sotto lo zerbino con Google

Agosto 22, 2014 6:30 - no comments yet |

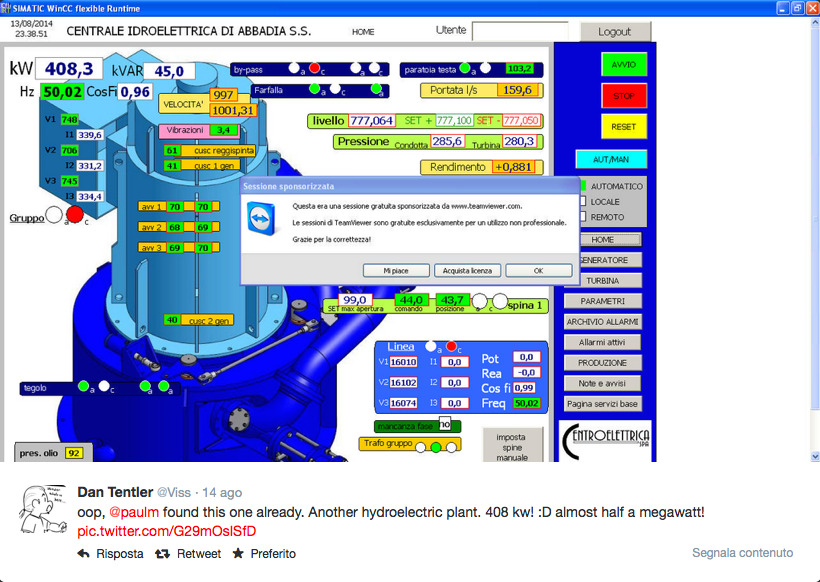

| Credit: Dan Tentler. La centrale è questa. |

Un esempio classico di questo modo di pensare è dato dai tantissimi amministratori di sistemi informatici che usano software di controllo remoto, come VNC o TeamViewer, senza attivare la cifratura o la protezione tramite password. Tanto, secondo loro, basta che nessuno sappia qual è l'indirizzo IP del computer da comandare a distanza e la sicurezza è garantita. È l'equivalente informatico di mettere le chiavi di casa sotto lo zerbino.

Un altro esempio è dato dai responsabili della sicurezza che mettono sui computer aziendali un file Excel contenente le password degli utenti senza proteggerlo con una password, perché tanto basta che nessuno sappia dov'è e come si chiama il file.

Questo approccio poteva avere senso, forse, prima dei motori di ricerca. Ma oggi Google, Bing e gli altri motori scandagliano ogni anfratto della Rete e trovano qualunque cosa sia esposta. Per esempio, ecco come usare Google per trovare i file Excel contenenti password:

https://www.google.ch/search?q=filetype:xls+password

Davvero: basta così poco e viene fuori di tutto.

Sul versante del controllo remoto, invece, l'informatico Dan Tentler (@viss su Twitter), ha scritto un software che scandaglia tutta Internet in meno di un'ora, trova le sessioni di VNC e TeamViewer non protette da password e ne cattura le schermate. Tentler pubblica le migliori qui, e c'è da sbellicarsi e rabbrividire, perché ci si trova di tutto: sistemi di controllo e sorveglianza di abitazioni, telecamere del CERN, impianti di condizionamento industriali, a schermate di monitoraggio di centrali idroelettriche italiane.

Non è un difetto del software: è colpa degli utenti che intenzionalmente non si proteggono pensando “tanto chi vuoi che scopra questa sessione”, e questa è un'abitudine che va assolutamente abbandonata, perché oggi basta poco per scoprire questo e altro. Lo scopo di Tentler è proprio questo: sensibilizzare mostrando cosa c'è la fuori. Così, magari, i responsabili di queste falle smetteranno di comportarsi in modo così imprudente.