Sono a Bratislava per Starmus: si comincia con il concerto di Jean-Michel Jarre e Brian May

14 de Maio de 2024, 4:45Sono tornato a postare su Twitter/X per raccontare il festival di scienza e musica Starmus, che inizia stasera a Bratislava con un concerto di Jean-Michel Jarre e Brian May.

Buongiorno da Bratislava, sono qui per raccontarvi @StarmusFestival! Si, ho fatto la spunta blu su X apposta, vediamo che succede pic.twitter.com/scrQusBxWY

— Paolo Attivissimo @ildisinformatico@mastodon.uno (@disinformatico) May 12, 2024

Posterò anche su Instagram e Mastodon, e mi sono iscritto alla spunta blu di

Twitter turandomi il naso, ma ho letto i vostri pareri molto saggi sull’idea di vendere il mio account Twitter

e alla fine ho deciso di tenerlo e di riprendere a usarlo almeno per

diffondere conoscenza e segnalare diffusamente eventi interessanti.

Non lo userò per conversare, ma se devo scegliere come far sapere che si parla di scienza con un bouquet incredibile di premi Nobel, astronauti ed esperti ai massimi livelli, mi rassegno al fatto che 420.000 follower su Twitter hanno una portata ben superiore a 5300 su Instagram. E quindi sì, sto pagando otto dollari al mese a Elon Musk. Non odiatemi.

2024/05/13 00:30

La Dama del Maniero e io siamo appena rientrati dal concerto. Notevolissimo, costruito benissimo, audio perfetto e concezione visionaria, con un riferimento importante a Edward Snowden. Il video è disponibile qui sotto e la lista dei brani dovrebbe essere questa:

Noi eravamo proprio dietro la telecamera montata su un binario a terra, che scorreva parallela al palco.

Starmus Bratislava, giorno 1

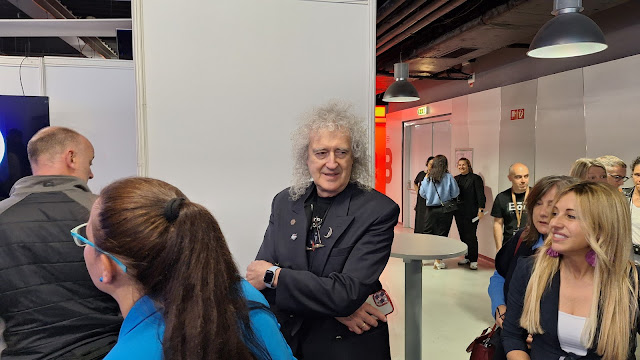

13 de Maio de 2024, 9:35Sono appena stato alla conferenza stampa di presentazione di Starmus, con Garik Israelian (astrofisico, co-organizzatore dell’evento), Brian May, Jean Michel Jarre, Jane Goodall (sì, quella Jane Goodall), David Eicher (editor della rivista Astronomy) e Tony Fadell. Ecco qualche foto che ho fatto e che pubblico di corsa: le migliori sono ancora nella fotocamera principale, ma non ho ancora avuto il tempo di riversarle (una la vedete qui sotto, trasferita alla buona fotografando lo schermo della fotocamera).

Tra poco si comincia con le conferenze scientifiche, e si parte alla grande, con Jane Goodall.

Sono a Bratislava per Starmus

12 de Maio de 2024, 6:45Sono tornato a postare su Twitter/X per raccontare il festival di scienza e musica Starmus, che inizia stasera a Bratislava con un concerto di Jean Michel Jarre e Brian May.

Buongiorno da Bratislava, sono qui per raccontarvi @StarmusFestival! Si, ho fatto la spunta blu su X apposta, vediamo che succede pic.twitter.com/scrQusBxWY

— Paolo Attivissimo @ildisinformatico@mastodon.uno (@disinformatico) May 12, 2024

Posterò anche su Instagram e Mastodon, e mi sono iscritto alla spunta blu di Twitter turandomi il naso, ma ho letto i vostri pareri molto saggi sull’idea di vendere il mio account Twitter e alla fine ho deciso di tenerlo e di riprendere a usarlo almeno per diffondere conoscenza e segnalare diffusamente eventi interessanti.

Non lo userò per conversare, ma se devo scegliere come far sapere che si parla di scienza con un bouquet incredibile di premi Nobel, astronauti ed esperti ai massimi livelli, mi rassegno al fatto che 420.000 follower su Twitter hanno una portata ben superiore ai 5300 su Instagram. Non odiatemi.

Podcast RSI - Svizzera, rapporto federale: raddoppiano gli incidenti informatici. Come rimediare (prima parte)

9 de Maio de 2024, 11:23ALLERTA SPOILER: Questo è il testo di accompagnamento al podcast Il Disinformatico della Radiotelevisione Svizzera che uscirà questo venerdì (domani) presso www.rsi.ch/ildisinformatico.

Le puntate del Disinformatico sono ascoltabili anche tramite iTunes, Google Podcasts, Spotify e feed RSS.

---

[CLIP: Descrizione di un hackeraggio da “Mr. Robot”]

I toni drammatici di un telefilm come Mr. Robot, dal quale è tratto questo spezzone, possono sembrare fantasiosi ed esagerati, ma non sono poi così tanto lontani dalla realtà degli attacchi informatici.

Le tecniche descritte da questa serie sono infatti realistiche, anche se c’è qualche licenza narrativa per esempio sui tempi di esecuzione, e sappiamo che sono realistiche perché i resoconti reali degli addetti ai lavori raccontano di un mondo sommerso di attacchi veri, sferrati contro aziende e infrastrutture, da cui solo ogni tanto affiora nella cronaca qualche episodio particolarmente sensazionale.

Fra questi resoconti c’è quello semestrale dell’Ufficio federale della cibersicurezza svizzero o UFCS, di cui è appena stata pubblicata una versione aggiornata scaricabile, riferita al secondo semestre del 2023, che contiene dati, statistiche, esempi di casi concreti e tantissime risorse utili da conoscere per evitare di diventare uno di quei dati e di entrare a far parte di quelle statistiche.

Ma è scritto in linguaggio piuttosto tecnico, e a pochi verrà in mente di leggersi quaranta pagine fitte di un testo intitolato, in modo molto pragmatico ma poco accattivante, Rapporto semestrale 2023/II (luglio-dicembre) - Sicurezza delle informazioni - La situazione in Svizzera e a livello internazionale. L’ho fatto io per voi, e così posso raccontarvi le cose più importanti da sapere per essere pronti alle nuove sfide di sicurezza informatica. E se avete pensato che sicuramente ci sarà di mezzo l’intelligenza artificiale, non avete torto.

Benvenuti alla puntata del 10 maggio 2024 del Disinformatico, il podcast della Radiotelevisione Svizzera dedicato alle notizie e alle storie strane dell’informatica. Io sono Paolo Attivissimo.

[SIGLA di apertura]

Tecniche classiche in aumento, ma cala il ransomware

Per capire correttamente questo rapporto è necessario partire da una premessa che ci riguarda tutti: i suoi dati si basano sulle segnalazioni degli attacchi, fatte alle autorità, ossia all’Ufficio federale della cibersicurezza, da chi li ha subiti. I numeri del rapporto, insomma, non rappresentano tutti i “ciberincidenti”, per usare la terminologia del documento, ma soltanto quelli segnalati.

Questo vuol dire che le segnalazioni sono importantissime per gli addetti ai lavoro, contrariamente a quello che molti pensano, cioè che sia inutile informare le forze dell’ordine di un attacco subìto, perché tanto le speranze di ottenere la punizione dei colpevoli sono minime. Sì, è vero che i criminali informatici risiedono quasi sempre all’estero, in paesi nei quali sanno che non verranno perseguiti, e quindi è improbabile avere giustizia o riavere i soldi o i dati sottratti con la frode informatica, ma segnalare gli attacchi serve per consentire agli esperti di sapere quali sono le tecniche più frequenti e quindi per concentrare i loro sforzi dove c’è maggiore bisogno, per “poter avvisare la popolazione e le imprese in caso di un’escalation della minaccia”, come dice appunto il rapporto, e a volte serve anche per scoprire tecniche inedite.

È importante anche distinguere le segnalazioni dalle denunce: le segnalazioni sono molto più semplici da fare. Il rapporto consiglia di farle online, presso l’apposita pagina dell’Ufficio Federale della Cibersicurezza oppure presso il sito Antiphishing.ch. Trovate i nomi e i link a tutte queste fonti presso Disinformatico.info.

Detto questo, i numeri delle segnalazioni sono impressionanti: nel secondo semestre del 2023 ne sono state inviate oltre 30.000, quasi il doppio rispetto allo stesso periodo del 2022. L’aumento, dice il rapporto, è causato soprattutto dalle truffe, sotto forma di “offerte di lavoro fraudolente” e “chiamate fasulle a nome della polizia”.

Le offerte di lavoro fasulle sono state diffuse soprattutto tramite WhatsApp e hanno seguito uno schema piuttosto complicato che però illustra bene il livello di sofisticazione dei criminali. Chi rispondeva a queste offerte riceveva infatti un elenco di mandati, per esempio redigere recensioni di prodotti, in cambio di un compenso versato su una piattaforma online gestita dai truffatori. Ma

“il numero di mandati disponibili” dice il rapporto “si azzerava rapidamente. Per accelerare l’attività e non dover aspettare, la piattaforma dava la possibilità di generare a pagamento nuovi mandati. Per pochi dollari si potevano così acquistare 50 nuovi mandati di recensione” spiega sempre il rapporto, aggiungendo che “Il guadagno promesso, che a sua volta avrebbe dovuto essere accreditato sulla piattaforma, superava di molto i costi, per cui la vittima pensava che valesse la pena utilizzare quel modello. La brutta sorpresa arrivava quando si voleva incassare il guadagno accumulato. Il gestore della piattaforma richiedeva delle tasse per il versamento del guadagno finché la vittima si accorgeva che si trattava di una truffa.”

Le prese di contatto fasulle a nome della polizia, invece, erano a volte sotto forma di mail nelle quali si comunicava alla vittima che era “ritenuta colpevole di un grave reato (in genere legato alla pornografia minorile)” e che l’unico modo per evitare un’azione penale era versare una somma di denaro. Ma i criminali hanno anche effettuato raffiche di telefonate automatiche, nelle quali una voce sintetica diceva di rappresentare un’autorità di polizia e informava la vittima che per esempio i dati del suo conto corrente privato erano emersi in relazione a un dato reato e che per avere ulteriori informazioni doveva premere il tasto 1. Se la vittima lo faceva, la chiamata veniva inoltrata a un sedicente “operatore” che le chiedeva di scaricare un software di accesso remoto, che poi permetteva al criminale di insinuarsi nel computer o nel telefono cellulare per accedere alle credenziali di e-banking della vittima e usarle per inviare soldi dal conto della vittima a quello dei truffatori.

La classifica delle tecniche criminali più frequenti prosegue citando la cosiddetta “truffa del CEO”, cioè quella in cui gli aggressori fingono di essere un membro importante di un’azienda e contattano uno dei dipendenti di quell’azienda per convincerlo a inviare urgentemente del denaro a un conto bancario controllato dai truffatori, dicendo che si tratta di un pagamento necessario per concludere un grosso accordo commerciale.

Si colloca in alto in classifica anche la tecnica in cui i criminali riescono a manipolare le fatture ricevute da un’azienda, per esempio alterando le loro coordinate di pagamento in modo da dirottare i soldi su un conto ancora una volta gestito dai truffatori.

Tutte queste forme di attacco sono in aumento, mentre sono in diminuzione gli attacchi di ransomware ai danni delle imprese, ossia quelli nei quali i criminali chiedono denaro per sbloccare i computer aziendali di cui hanno preso il controllo oppure per non disseminare i dati aziendali di cui si sono impadroniti.

Ma non sono mancati i tentativi di inganno basati sull’intelligenza artificiale.

Se ti hanno filmato nudo, dì che è un deepfake: IA nel crimine online

Il rapporto dell’Ufficio federale di cibersicurezza (o UFCS) nota che nel 2023 i criminali hanno iniziato a usare l’intelligenza artificiale nei loro attacchi. Per ora, dice il rapporto, non si tratta ancora di un uso sistematico ma solo di “tentativi con cui i truffatori cercano di sondare cosa sia possibile o redditizio”.

In alcuni di questi tentativi segnalati, l’intelligenza artificiale è stata usata “per creare foto o video compromettenti allo scopo di ricattare la vittima. Basta che i criminali siano in possesso di filmati o fotografie del tutto innocenti registrate o scattate personalmente dalla vittima in precedenza o magari accessibili a tutti su Internet. Da questi video innocui l’IA crea filmati pornografici o immagini di nudo”, ossia dei deepfake. L’UFCS “ritiene che questa forma di estorsione crescerà vertiginosamente negli anni a venire”, ma nota anche che l’esistenza dei deepfake è ampiamente conosciuta dal grande pubblico e quindi questa forma di ricatto potrebbe risultare inefficace perché anche chi è stato realmente ripreso dai criminali in video compromettenti potrebbe dire tranquillamente che si tratta di una ripresa fabbricata con l’intelligenza artificiale.

I video falsi generati con l’intelligenza artificiale sono stati usati dai criminali anche in un’altra forma, facendo dire in video a persone famose, come politici o grandi imprenditori, raccomandazioni di investimenti in criptovalute che erano in realtà fraudolenti.

Un altro esempio interessante di uso criminale dell’intelligenza artificiale viene segnalato dal rapporto dell’UFCS notando che varie imprese hanno segnalato di aver ricevuto “telefonate da loro presunti dipendenti che, con voce perfettamente simulata, si sarebbero informati su questioni aziendali interne o avrebbero disposto l’esecuzione di pagamenti. I dipendenti in questione, tuttavia, erano completamente ignari di queste telefonate, che con tutta probabilità vengono generate tramite deepfake”, cioè con voci sintetiche generate usando campioni di quelle reali.

Il rapporto cita anche un caso molto particolare nel quale si sospetta l’uso dell’intelligenza artificiale: sono state segnalate mail truffaldine, in apparenza provenienti da banche, scritte in svizzero tedesco, forse con lo scopo di sembrare più realistiche e familiari, perché in effetti è facile pensare che sia improbabile che un criminale informatico che sta in chissà quale paese lontano sappia scrivere in una lingua così locale. Ma l’UFCS nota che nel mondo degli affari svizzero “si utilizza di prassi il tedesco standard” e che “[u]na presunta e-mail ufficiale proveniente da una banca e scritta in dialetto tenderebbe a insospettire la vittima piuttosto che convincerla a cliccare sul relativo link”. I criminali, in questo caso, hanno insomma preso un granchio.

Tuttavia c’è un altro settore del crimine informatico in cui ha molto senso usare il dialetto: “le truffe legate ai piccoli annunci […]. Questo stratagemma infonde fiducia nella vittima, dando l’impressione che acquirente e venditore provengano dalla medesima regione (linguistica)”. Sono già stati osservati i primi casi di annunci online fraudolenti scritti in buono svizzero tedesco, presumibilmente usando software di traduzione basati sull’intelligenza artificiale, per cui l’uso di questa forma di comunicazione non deve far abbassare la guardia, e sapere questo fatto è il primo passo verso la prevenzione degli attacchi.

Torna il “voice phishing”

Il rapporto dell’Ufficio federale di cibersicurezza si sofferma poi sull’impennata di segnalazioni di una tecnica di attacco solitamente rara: il voice phishing, ossia l’ottenimento delle credenziali di sicurezza di una vittima attraverso una telefonata fatta a voce, in tempo reale, dai criminali.

Verso la fine dell’anno scorso sono stati segnalati molti casi di chiamate “da parte di sedicenti impiegati di banca, che facevano credere di voler bloccare un pagamento fraudolento. In alcuni casi il numero di telefono visualizzato corrispondeva persino a quello ufficiale della banca: si tratta in realtà di un numero che, attraverso la tecnica dello «spoofing», viene falsificato dai truffatori per farlo sembrare credibile.” Conviene insomma sapere che il numero di telefono del chiamante che vedete sullo schermo del vostro telefono non è affatto una garanzia di autenticità, come invece pensano in molti.

Ma l’astuzia dei criminali non si limita alla falsificazione del numero del chiamante. In alcuni casi, segnala il rapporto dell’UFCS, il finto impiegato di banca “consigliava di telefonare immediatamente alla divisione antifrode della Polizia cantonale e comunicava altresì il numero da chiamare”, dice il rapporto. Una cortesia spiazzante, che di certo non fa pensare che l’interlocutore sia un criminale, ma c’è l’inghippo: il numero che veniva fornito non era quello della divisione antifrode ma era anch’esso gestito dai malviventi.

L’altro ingrediente spiazzante usato dai truffatori è l’apparente conoscenza della banca usata dalla vittima. È capitato anche a me di ricevere una di queste telefonate, nella quale la truffatrice (era una voce femminile) diceva che c’era un problema sul mio conto bancario e citava proprio la banca presso la quale ho un conto. Come fanno i criminali ad avere queste informazioni?

In realtà non le hanno, spiega il rapporto dell’UFCS: “gli aggressori si spacciano per impiegati di una grande banca, visto che la probabilità che la vittima vi abbia effettivamente un conto è statisticamente più alta”. In altre parole, tirano a indovinare e spesso ci azzeccano. E se sbagliano, dice il rapporto, “nel corso della telefonata cercano di scoprire quale sia l’istituto bancario della vittima e quindi richiamano poco tempo dopo, ma questa volta a nome della banca «giusta».”

E le loro astuzie non finiscono qui: l’UFCS cita infatti il caso di una vittima alla quale il sedicente impiegato di banca ha chiesto se negli ultimi giorni avesse predisposto un pagamento di una somma consistente a favore di una specifica persona, di cui il finto impiegato ha citato nome e cognome. La vittima conosceva effettivamente quella persona: come facevano i truffatori ad avere un’informazione così precisa e apparentemente rassicurante?

L’UFCS ha scoperto che “sia il nome che il numero di telefono della vittima e del presunto destinatario erano comparsi in una presentazione pubblica che i due avevano effettuato insieme in passato. Questo dimostra che gli aggressori spulciano sistematicamente Internet alla ricerca di informazioni che possono poi sfruttare per attacchi di social engineering mirati.”

Il social engineering è quella tecnica di attacco informatico che si basa sul conquistare la fiducia della vittima mostrando di conoscere informazioni che in apparenza solo un vero impiegato di banca o di un’azienda potrebbe avere. Ma le nostre vite sono sempre più pubbliche e condivise, grazie anche alla quantità di informazioni che noi stessi riversiamo nei social network, e i criminali sanno come trovarle e sfruttarle contro di noi. Anche qui, sapere che i criminali non pescano a caso ma anzi spesso si studiano bene la vittima è il primo passo verso la prevenzione.

Il rapporto dell’UFCS prosegue con la descrizione di molti altri tipi di attacco, anche a livello internazionale e in situazioni di guerra, e con le raccomandazioni su come difendersi bene. Ma queste sono storie che meritano di essere raccontate per bene in una puntata a parte.

Antibufala: la misteriosa “raccomandata elettronica” da TIM non è una truffa o un malware

4 de Maio de 2024, 8:08Ultimo aggiornamento: 2024/05/04 13:05.Già un mittente strano come Tnotice.com fa insospettire, ma il messaggio contiene anche gli errori dilettanteschi sono tipici delle mail dei truffatori:

- no replay al posto di no reply (nella mail)

- retire the message come traduzione maccheronica di ritira il messaggio (to retire significa “pensionare”)

- frequent ask questions al posto di frequently asked questions

- informations, che persino uno studente al primo anno d’inglese sa che non ha il plurale (è un uncountable)

A chi ha confezionato e approvato questa roba andrebbe regalata una canna da pesca insieme a un prepensionamento anticipato in modo che non possa più fare altri danni.

Fra l’altro, questa “raccomandata elettronica” può essere ritirata da chiunque abbia la mail ricevuta: basta dare un numero di telefono qualsiasi per ricevere via SMS il codice di accesso.

Se volete sapere cosa contiene questa “raccomandata”, ecco il testo che ho ricevuto io: un paragrafo unico di burocratese stretto che parla di un possibile rimborso per la pratica delle bollette con periodicità di 28 giorni.

Oggetto: TIM Informa

Il Tribunale di Milano, Sezione Undicesima Civile, all’esito dell’azione ordinaria promossa da Associazione Movimento Consumatori, ha inibito a TELECOM ITALIA S.P.A. l’adozione, l’uso e gli effetti nei contratti di telefonia fissa (o di altri servizi offerti in abbinamento alla telefonia fissa) stipulati con i consumatori, di clausole che prevedono rinnovi e pagamenti su base temporale di 28 giorni/8 settimane. L’adozione e l’uso di tale periodicità, a far data dal 01.04.2017, ha leso e lede i diritti e gli interessi collettivi dei consumatori, previsti dall’art. 2 Codice del consumo (1: diritto ad un’adeguata informazione ed ad una corretta pubblicità; 2: diritto a pratiche commerciali improntate a principi di buona fede, correttezza e lealtà; 3: diritto alla correttezza, alla trasparenza ed all’equità nei rapporti contrattuali) con violazione anche dei contenuti informativi minimi e del principio di trasparenza, previsti a favore dei consumatori utenti di servizi telefonici dagli artt. 70 e 71 Codice delle comunicazioni elettroniche. Tale condotta si risolve altresì in una pratica commerciale scorretta ingannevole, vietata dall’art. 20 Codice del consumo, in quanto l’adozione di tale periodicità (28 giorni), diversa da quella d’uso, risulta contraria alla diligenza professionale ed è idonea a falsare in maniera apprezzabile il comportamento economico del consumatore medio, rendendo difficile la valutazione delle offerte ed il confronto tra le medesime, anche ai fini dell’esercizio della facoltà di recesso gratuito, prevista dalla legge in caso di mutamento unilaterale delle condizioni del servizio da parte dell’operatore telefonico. L’illegittimità della condotta sopra descritta comporta il diritto di ciascun consumatore che abbia subito, nell’ambito di un contratto di telefonia fissa (o di altri servizi offerti in abbinamento alla telefonia fissa), l’adozione della periodicità di fatturazione a 28 giorni/8 settimane, alla ripetizione delle somme indebitamente corrisposte.

Puoi effettuare la tua richiesta on line dalla Home Page del sito tim.it nella sezione «TIM Sempre al tuo fianco» compilando il modulo dedicato, indicando il seguente codice unico [omissis].