Aiuto, la mia casa smart è stata posseduta via radio

11 de Março de 2016, 4:05 Qualcuno, probabilmente un autore di fantascienza, una volta ha detto che nelle case “smart” del futuro sarà impossibile distinguere un attacco informatico da una possessione demoniaca.

Qualcuno, probabilmente un autore di fantascienza, una volta ha detto che nelle case “smart” del futuro sarà impossibile distinguere un attacco informatico da una possessione demoniaca.

Ma non c’è bisogno di aspettare il futuro, secondo quanto riferisce la catena di emittenti radiofoniche pubbliche statunitensi NPR. Chi ha comprato l’assistente di domotica Echo di Amazon ha già questo bizzarro problema.

Echo è un dispositivo che riceve comandi vocali dal padrone di casa e manda comandi digitali ai vari dispositivi interconnessi dell’abitazione: antifurto, luci, cucina elettrica, riscaldamento. Basta dire “Alexa, spegni l’antifurto”, eccetera (“Alexa” è la parola chiave e anche il nome della assistente virtuale integrata in Echo).

Tutto molto bello, molto cool, molto futuribile. Fino al momento in cui nella casa “smart” c’è la radio accesa su un programma come quello presentato un paio di settimane fa dalla NPR, che parlava proprio di Amazon Echo citando fra l’altro alcuni esempi di comandi. Avete indovinato: i microfoni sensibili di Echo hanno captato i comandi annunciati alla radio e li hanno eseguiti. Gli ascoltatori si sono trovati con il riscaldamento reimpostato, l’impianto audio impazzito, e altro ancora.

Un altro esempio di come l’Internet delle Cose ci viene proposta senza alcuna riflessione sulle conseguenze e senza includere una minima sicurezza predefinita, come per esempio una parola chiave di autorizzazione personalizzata o un riconoscimento della voce delle persone abilitate a dare comandi.

Aggiornamento rituale di Adobe Flash, Microsoft, Android

11 de Março de 2016, 3:34 È disponibile un nuovo aggiornamento del player di Adobe Flash, che porta Flash alla versione 21.0.0.182 sotto Windows e OS X e alla 11.2.202.577 sotto Linux.

È disponibile un nuovo aggiornamento del player di Adobe Flash, che porta Flash alla versione 21.0.0.182 sotto Windows e OS X e alla 11.2.202.577 sotto Linux.

Molti computer sono configurati per aggiornarsi automaticamente, ma se necessario il player aggiornato è scaricabile manualmente qui o qui. Google Chrome e Microsoft Edge aggiornano separatamente e automaticamente il proprio player Flash.

Questo aggiornamento risolve ben 23 falle di sicurezza, indicate nel bollettino 16-08 di Adobe. Molte di queste falle sono etichettate come “critiche” (permettono di prendere il controllo del computer della vittima).

Come consueto, potete verificare quale versione di Flash avete visitando questa pagina di Adobe con ciascuno dei browser che avete installato. Potete anche impostare Flash in modo che vi chieda il consenso per attivarsi sito per sito. Se invece preferite rimuovere Flash del tutto, le istruzioni in italiano sono qui per Windows e qui per Mac.

Microsoft, invece, ha rilasciato tredici aggiornamenti che coprono falle di sicurezza in Internet Explorer, Edge, Office e varie versioni di Windows. Sono particolarmente interessanti le correzioni che risolvono difetti che consentono di prendere il controllo del computer semplicemente convincendo la vittima a visitare una pagina contenente un video oppure inserendo una chiavetta USB appositamente alterata.

Anche Android ha degli aggiornamenti: diciannove in tutto, di cui sette a coprire falle critiche che consentono di prendere il controllo del dispositivo via mail, via Web o via MMS. Nessuna delle falle è sfruttata da criminali, al momento, ma probabilmente è solo questione di tempo.

Aggiornarsi prontamente è infatti importante, come sempre, perché dopo l’uscita di un aggiornamento i criminali informatici creano e rilasciano rapidamente nuove versioni dei propri malware che sfruttano le vulnerabilità descritte dai bollettini di aggiornamento e hanno effetto su chi non si è aggiornato. Purtroppo nel caso di Android molti produttori di telefonini non rilasceranno mai l’aggiornamento, specialmente per i modelli non recenti, per cui gli utenti resteranno vulnerabili salvo acrobazie al di fuori della portata del consumatore medio. Se potete, insomma, aggiornatevi. Buon lavoro.

Fonti aggiuntive: The Register.

Spaventati per il malware che ricatta gli utenti Mac? Ma anche no

10 de Março de 2016, 23:38

Pochi giorni fa è stato messo in circolazione il primo ransomware per computer Apple: ignoti sono entrati nei server del sito che ospita Transmission, una popolare app per scaricare file con il protocollo Bittorrent, e vi hanno collocato una versione infetta dell’app. Chi la scaricava e installava sul proprio Mac rischiava di trovarsi tre giorni dopo con tutti i dati bloccati da una password che veniva concessa soltanto dietro pagamento di un riscatto pari a un bitcoin (circa 400 dollari).

La vicenda è interessante perché si tratta del primo ransomware che colpisce gli utenti Mac, molti dei quali si sono improvvisamente resi conto di non essere invulnerabili come proclama una diffusa mitologia, e perché i criminali hanno preso il controllo di un sito normalmente affidabile e l’hanno usato per diffondere la loro app infettante, che è stata battezzata KeRanger. Hanno inoltre firmato digitalmente l’app con un certificato di sviluppo valido, cosa insolita che ha consentito all’app di superare le normali protezioni dei Mac (che solitamente accettano di installare soltanto app che hanno questa certificazione di autenticità).

Un attacco sofisticato, insomma. Ma quanti danni ha fatto? Secondo le prime analisi degli esperti, pochi. L’app infetta è stata rimossa dal sito quasi subito e sostituita con una versione pulita. Si stima che la versione infetta sia stata scaricata circa 6500 volte, per cui non siamo di fronte a un’infezione su vasta scala. Chi non ha scaricato Transmission il 4 o 5 marzo scorso non corre alcun rischio da KeRanger.

Inoltre Apple ha revocato prontamente il certificato di sviluppo usato per firmare l’app infetta e ha aggiornato automaticamente il sistema antimalware dei Mac affinché rilevi KeRanger. Di conseguenza, oggi un utente per infettarsi dovrebbe:

– andare a cercare in qualche sito di software pirata una copia di Transmission (cosa priva di senso, visto che Trasmission è liberamente scaricabile dal sito originale)

– scaricare una copia di Transmission che è infetta

– disattivare tutte le principali protezioni del Mac per installarla.

Questo non vuol dire che il pericolo è passato definitivamente, perché la stessa tecnica potrebbe essere usata in futuro su scala più vasta e con effetti molto più estesi. Stavolta è andata bene, ma è meglio cogliere l’occasione per imparare che l’invulnerabilità in informatica è soltanto un mito diffuso dal marketing. Anche per gli utenti Mac.

Fonti: Kaspersky, Ars Technica, Palo Alto Networks

SpaceX, stavolta il Falcon ha fatto il buco. Non nell’acqua

9 de Março de 2016, 6:20Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento).

È stata pubblicata poche ore fa questa foto della chiatta di SpaceX, battezzata Of Course I Still Love You, che reca i segni eloquenti di quello che Elon Musk ha definito “atterraggio duro” del primo stadio del vettore Falcon 9. In alto a sinistra si nota lo sfondamento del ponte; sul resto del ponte sono sparsi detriti del razzo.

SpaceX aveva messo le mani avanti, dicendo chiaramente che questo tentativo di atterraggio aveva pochissime probabilità di successo ma sarebbe stato effettuato lo stesso per fare esperienza con profili di lancio e rientro al limite delle possibilità (che sono quelli dai quali di solito s’impara di più). Va sottolineato che la missione vera e propria del Falcon 9, ossia recapitare in orbita un satellite per le telecomunicazioni, è stata completata con pieno successo: il tentativo di atterraggio era solo un obiettivo secondario.

Facebook, il Ritorno dello Sgomberonte

8 de Março de 2016, 9:45Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento).

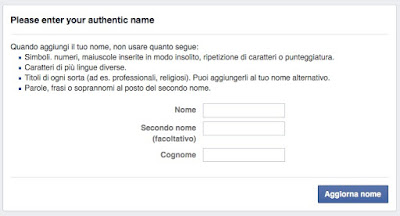

Ci risiamo. Oggi sono entrato in Facebook con il mio account, che tengo solo come segnaposto, e ho trovato questo:

Ho reimmesso Paolo Attivissimo, ma Facebook mi ha detto che non va bene.

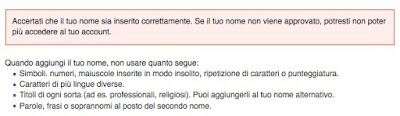

Ho riprovato e Facebook ha minacciato di bloccarmi l’accesso all’account se non avessi immesso il mio “vero” nome. Notare che il mio account ha l’autenticazione a due fattori, per cui Facebook ha anche il mio numero di telefonino. E presumo che a Facebook abbiano un accessino a Internet col quale possano controllare su Google o Wikipedia o su Local.ch chi sono e cosa faccio. Macché.

Soluzione: ho immesso Paolo Sgomberonte e sono stato approvato.

Mi era già successo nel 2011 e avevo risolto nella stessa, identica maniera: in cinque anni non è cambiato nulla e Facebook non è neanche in grado di accorgersi che l’ho presa in giro due volte con lo stesso cognome-parodia.

Con buona pace di chi pensa che l’obbligo imposto da Facebook di registrarsi con il vero nome e cognome sia una misura pensata per garantire le identità e per offrire sicurezza agli utenti.