Blog di "Il Disinformatico"

Cosa fare se sospettate un tentativo di phishing: un caso pratico

января 5, 2018 6:13Ieri mi è arrivata la segnalazione di una mail che sembrava l‘avviso di sicurezza di una banca. La persona che me l’ha mandata non era correntista di quella banca, per cui ha capito subito che si trattava di un inganno, ma a quel punto è sorta la domanda: adesso che si fa?La procedura è semplice, e la riassumo qui come promemoria perché così potete contribuire anche voi a bloccare questo genere di tentativo di furto di credenziali bancarie o phishing:

- Se ricevete una mail o un messaggio che proviene apparentemente da una banca o da qualunque organizzazione che gestisce soldi e vi invita a cliccare su un link per qualunque motivo, non fatelo.

- Se siete al computer, potete portare il mouse sopra il link (senza cliccare) e vedere il nome del sito in cui andreste a finire se vi cliccaste sopra.

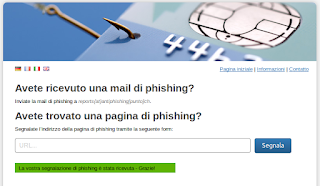

- Copiate quel nome (di solito basta un clic col pulsante destro o Ctrl-clic) e mandatelo a Antiphishing.ch, l’apposito sito per le segnalazioni realizzato dalla Centrale d’annuncio e d’analisi per la sicurezza informatica MELANI. Non è richiesta registrazione. L’Italia ha un servizio analogo, ma richiede registrazione.

- Segnalatelo anche a Netcraft.com.

- Cestinate il messaggio.

Questo genere di segnalazione ha un effetto quasi immediato: ieri il sito-trappola è scomparso dopo pochi minuti dalla mia segnalazione.

|

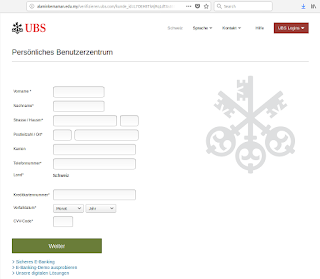

| La pagina-trappola imitava una nota banca. Notate l’indirizzo. |

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Meltdown e Spectre, le cose da sapere e da fare (senza panico)

января 5, 2018 0:51Se avete sentito parlare di due importanti falle informatiche annunciate in questi primi giorni del 2018, rilassatevi. Il problema è serio, ma se non siete informatici per lavoro (per esempio gestite una banca o un servizio cloud) probabilmente vi basta aggiornare il vostro Windows, Mac, Linux, Android o iOS e le vostre applicazioni (in particolare il browser) come consueto e forse dovrete aggiornare anche il firmware del vostro processore.In estrema sintesi, Meltdown e Spectre sono dei gravi difetti di progettazione e di funzionamento presenti in buona parte dei processori fabbricati dal 1995 in poi da Intel ma anche da AMD e ARM e presenti in computer, tablet, telefonini e molti altri dispositivi (comprese le auto “intelligenti”).

Questi difetti, situati nelle funzioni di speculative execution dei processori, intaccano le barriere protettive fondamentali che isolano un processo da un altro (per esempio un’app da un’altra). Normalmente un’app non può spiare i dati usati da un’altra app, ma con Meltdown e Spectre questo isolamento cade, e cade malamente, come racconta questo articolo tecnico.

Questi difetti, situati nelle funzioni di speculative execution dei processori, intaccano le barriere protettive fondamentali che isolano un processo da un altro (per esempio un’app da un’altra). Normalmente un’app non può spiare i dati usati da un’altra app, ma con Meltdown e Spectre questo isolamento cade, e cade malamente, come racconta questo articolo tecnico.Questo consente per esempio a una pagina Web o a un’app ostile di rubare password (persino da un gestore di password), chiavi crittografiche, Bitcoin e altre criptovalute, mail, foto, documenti o altri dati o di eseguire istruzioni a suo piacimento sul vostro dispositivo. Basta usare del Javascript in un browser non aggiornato. In altre parole, è male.

Per i sistemi aziendali che usano macchine virtuali, è stato dimostrato che un attacco eseguito su una macchina virtuale può leggere la memoria fisica della macchina ospite (host) e da lì leggere la memoria di un’altra macchina virtuale presente sullo stesso host. Per chi gestisce o usa servizi cloud, insomma, è malissimo.

Tanto per darvi un’idea di quanto sia brutta questa situazione, il CERT statunitense aveva inizialmente consigliato di cambiare tutti i processori ("Fully removing the vulnerability requires replacing vulnerable CPU hardware.") (copia su Archive.is). Poi si è ricreduto.

Non risulta al momento che ci siano attacchi attivi che sfruttano queste falle, ma è probabilmente solo questione di tempo. Le dimostrazioni di efficacia di queste falle realizzate dagli esperti, invece, sono già in circolazione:

Using #Meltdown to steal passwords in real time #intelbug #kaiser #kpti /cc @mlqxyz @lavados @StefanMangard @yuvalyarom https://t.co/gX4CxfL1Ax pic.twitter.com/JbEvQSQraP— Michael Schwarz (@misc0110) 4 gennaio 2018

#Meltdown in Action: Dumping memory (GIF version) #intelbug #kaiser /cc @misc0110 @lavados @StefanMangard @yuvalyarom pic.twitter.com/x46zvm60Mc— Moritz Lipp (@mlqxyz) 4 gennaio 2018

Siccome cambiare processore non è granché fattibile nella maggior parte dei dispositivi, è necessario ricorrere a correzioni software, da scaricare tramite aggiornamenti del firmware, del sistema operativo e delle applicazioni.

Nonostante le preoccupazioni iniziali su possibili riduzioni delle prestazioni dei processori dovuti a queste correzioni, le prime indicazioni non rivelano rallentamenti avvertibili.

- Per il firmware, Intel ha annunciato di aver già pubblicato aggiornamenti correttivi per “la maggior parte dei processori introdotti negli ultimi cinque anni”. AMD ha pubblicato delle informazioni di base; Arm ha messo online un elenco dei prodotti vulnerabili e le patch per Linux.

- Per i dispositivi Apple, iOS risulta già corretto dalla versione 11.2, macOS dalla 10.13.2 e tvOS dalla 11.2 (watchOS non richiede aggiornamenti correttivi). Il browser Safari dovrebbe ricevere a breve un aggiornamento.

- Per Linux è disponibile un aggiornamento (piuttosto manuale). Il kernel 4.14.11, rilasciato il 3 gennaio, risolve le falle. Per sapere quale kernel avete, il comando (a terminale) è uname -r o uname -a.

- Per i dispositivi Android sono disponibili gli aggiornamenti della patch 2018-01-05 (almeno per i telefonini e tablet supportati dai produttori); per sapere se il vostro Android è aggiornato, seguite Impostazioni - Sistema - Informazioni sul telefono (o tablet) - Livello patch di sicurezza.

- Firefox è corretto dalla versione 57.0.4. Se avete una versione precedente, aggiornatela.

- Google Chrome sarà corretto dalla versione 64, che dovrebbe uscire il 23 gennaio; nel frattempo conviene attivare la site isolation come descritto qui.

- Microsoft Edge, Internet Explorer 11, Windows 10, Windows 8.1 e Windows 7 SP1 sono corretti con l’aggiornamento KB4056890 del 3 gennaio scorso (come spiegato nella Client Guidance for IT Pros, nella Server Guidance e nell’Advisory ADV180002 di Microsoft) e con l’aggiornamento KB4056892: lanciate Windows Update per aggiornarvi. Tuttavia ci sono conflitti con alcuni antivirus, per cui gli aggiornamenti non si installano sui dispositivi che hanno quegli antivirus (la lista esatta è in continua evoluzione; Kaspersky era già a posto da fine dicembre). Esiste un’app gratuita per verificare la corretta installazione degli aggiornamenti in Windows: si chiama SpecuCheck.

Per i computer, i tablet e i telefonini (almeno quelli aggiornabili), insomma, il problema è risolvibile, anche se ci sarà sicuramente qualcuno che non si aggiornerà perché si crede più intelligente degli altri o perché ha un capo che si crede più intelligente degli altri. Ma restano i vecchi smartphone e tutti gli altri dispositivi connessi a Internet, quelli dell’Internet delle Cose, come sistemi di monitoraggio e controllo remoto, “smart TV”, automobili, impianti di domotica, che forse non vedranno mai un aggiornamento.

Se volete saperne di più, in italiano potete leggere per esempio Siamogeek o Il Post.

Se siete responsabili informatici di un’azienda, potreste trovare ispirazione in questi consigli per definire un piano d’azione.

Fonti aggiuntive: Bruce Schneier, The Verge, Google Project Zero, Medium, ANSA, CERT, The Register, VirusBulletin, Sophos, BleepingComputer, BBC, Repubblica.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Foto false nei social network: per propaganda e per spam

января 4, 2018 6:03 |

| No, non è una foto satellitare dei fuochi d’artificio di fine anno (info). |

Un esempio recente è dato dalle foto e dalle riprese video delle folle presenti a raduni o manifestazioni, come quelle diffuse su Instagram, Facebook e Twitter per illustrare i recenti eventi in Iran o i festeggiamenti di fine anno in Italia e nel resto del mondo: molte di queste immagini si riferiscono in realtà ad altri eventi precedenti e vengono usate per gonfiare il numero dei partecipanti.

Un altro esempio è offerto dagli account che pubblicano quelle che loro chiamano “foto storiche” ma sono quasi sempre dei fotomontaggi o delle immagini ottenute con dei sosia: Lady Diana che fa un gesto scurrile al fotografo, Marilyn Monroe che si confronta con Liz Taylor o che abbraccia di nascosto il presidente Kennedy, John Lennon che suona la chitarra con Che Guevara sono alcuni dei loro falsi di maggiore successo.

Questi account diffondono questo genere di foto per attirare seguaci: quando ne hanno accumulati alcune centinaia di migliaia, grazie anche alle condivisioni delle loro immagini fatte da noi utenti comuni, iniziano a inserire fra una foto e l’altra dei messaggi pubblicitari che portano a prodotti-spazzatura. In altre parole, sono delle fabbriche di spam.

La stessa tecnica, purtroppo, viene usata anche da molti account che propongono immagini commoventi oppure foto di straordinari fenomeni astronomici (in realtà fotomontaggi) o ancora fotografie tenerissime di animali, con l’aggravante che spesso gli animali sono stati maltrattati o uccisi per metterli in posa e guadagnare soldi attraverso lo spam.

Per fortuna Internet offre degli ottimi antidoti contro questo genere di disinformazione emotiva: sono gli account e i siti dei cacciatori di foto false, come PicPedant, HoaxEye, CreditsInPics, HoaxofFame e FakeAstroPix, gente che per passione scovano la fonte originale delle immagini e la segnala. Ci sono anche siti come Tineye e Karmadecay, o serviti come la ricerca per immagini in Google, che permettono a chiunque di diventare come loro cacciatore di fake news fotografiche.

Frequentando questi esperti, infatti, ci si accorge ben presto che le foto false che circolano sono sempre più o meno le stesse, seguono sempre gli stessi schemi e usano sempre le stesse tecniche. In questo modo si imparano i trucchi per riconoscere le manipolazioni, si sviluppa un fiuto per i falsi e ci si vaccina contro chi vuole ingannarci.

La prossima volta che vi imbattete nella foto adorabile di un coniglietto o di un orsetto neonato, vi accorgerete se si tratta in realtà di un giocattolo messo in posa, e così potrete decidere se condividere la foto e alimentare gli spammer oppure fermarla segnalando ai vostri amici che qualcuno sta cercando di imbrogliarli.

Non è facile, perché spesso le immagini usate da questi specialisti della propaganda sono fortemente emotive e accattivanti, ma possiamo provarci.

Questo articolo è il testo preparato per il mio servizio La Rete in 3 minuti per Radio Inblu del 4 gennaio 2018. Fonti aggiuntive: Adweek, Petapixel, Adland.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Dopo la truffa del falso innamorato, c’è di peggio

января 3, 2018 18:51Poco fa ho ricevuto un commento al mio articolo Storia crudele di un amore tradito in Rete: vi consiglio di leggerlo tutto. Ho asteriscato alcuni dettagli per ovvie ragioni. Ditemi se provate il mio stesso crescendo di stupore e disgusto.

Ho incontrato un uomo, di nome Michel, su Meetic Affinity alla fine di gennaio 2013; ci piacevamo e poi chiacchieravamo su Messenger; si presentò: era un uomo molto buono, educato, intelligente e gradevole; ci siamo scambiati le foto e poi ci siamo apprezzati a mano a mano che i giorni passavano. Ha detto che è stato sedotto da me e poi si è innamorato di me, ha detto parole dolci e piacevoli a me e io ero in paradiso. Poi, otto giorni dopo, mentre viveva a Nantes (44), mi informò che doveva andare in Costa d'Avorio per affari privati; si trattava di recuperare l'eredità della madre defunta; doveva andare lì per sbloccare i fondi. Mi ha chiesto di aprire un conto in modo che il trasferimento ricada su un conto indipendente dalla sua banca personale; Ho aperto un account per lui. Poi mi ha detto che non aveva mezzi di pagamento in loco perché aveva commesso l'errore di portare con sé la sua carta di credito che purtroppo non poteva usare in Africa; e non aveva preso abbastanza soldi. Come mi sono innamorato sempre di più, mi ha ferito e io ero preoccupato per lui così gli ho mandato 8.740,00 euro in contanti mandato da Western Union; mi disse che questo denaro sarebbe stato depositato presso il notaio per il rilascio dell'eredità.

Poi mi ha detto che il governo ivoriano gli ha chiesto di pagare "un francobollo" di 4500 euro per ottenere questo denaro dall'Africa. Michel conosceva la mia situazione finanziaria perché sono stato disoccupato da alcuni mesi e ricevo solo circa 1000 euro di risarcimento, quindi mi ha detto che dovevo aiutarlo, ma aveva trovato un accordo con il governatore, che gli ha chiesto solo un anticipo di 3.250,00 euro; Gli mandai un nuovo vaglia da Western Union di 3.000,00 euro e con ciò ero completamente rovinato perché usavo i miei risparmi direttamente; Avevo raggiunto il soffitto del mio scoperto permesso. Poi mi ha detto che non poteva raggiungere la sua banca a Milano, che non voleva aiutarlo a mandargli dei soldi perché ne aveva bisogno ancora e ancora per poter trasferire i soldi direttamente nel mio conto in Francia ...

Cominciai a non credere più a quello che mi stava dicendo. L'altezza, lui mi ha mandato foto di lui, ho trovato qualcosa di strano: su una delle sue foto è apparso uno striscione dove ha scritto "bandoo / Massimo Leonardi"; Ero impaziente di vedere su Internet chi fosse questo Massimo Leonardi e quale fu la mia sorpresa di vedere diverse foto di "mia cara". Sapevo in quel momento di essere stato truffato dai sentimenti. Ho subito denunciato alla polizia ciò che non ha dato nulla ed è grazie al mio ex che ha contattato il suo amico, il signor B***** F*****, che ha preso i provvedimenti per metterli a fermarsi perché ero sempre in contatto con questo Michel chiamato che ha facilitato le indagini per fermarli. Fortunatamente sono stato rimborsato oltre al risarcimento. Vi lascio il suo indirizzo email: **********@diplomats.com

In ogni caso, ho imparato una grande lezione e un grande ringraziamento al signor B***** F***** perché senza questo signore, sarei certamente sulla strada.

Ho cominciato a leggere pensando che fosse il racconto di una persona truffata, come quello che avevo pubblicato (conoscendolo personalmente) nel mio articolo, ma gli errori grammaticali e altri indizi man mano mi hanno fatto capire che era un truffatore. Un truffatore che prendeva di mira le persone già truffate, con lo scopo di fregarle una seconda volta. La feccia della feccia. State in guardia.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Haven, l’app consigliata da Snowden per sorvegliare i propri spazi privati

января 2, 2018 6:03 |

| Credit: Peter Hess. |

C’è l’addetto alle pulizie complice di una banda di criminali informatici, che installa di nascosto un keylogger, ossia un minuscolo dispositivo che registra e ritrasmette tutto quello che viene digitato sulla tastiera del direttore di una filiale di una banca o di un’azienda. E c’è il collega di lavoro ficcanaso, il partner sentimentale geloso, il genitore, il figlio o la figlia che vuole a tutti i costi frugare nella nostra vita digitale.

Capita più spesso di quel che si potrebbe immaginare. Nel mio lavoro ho avuto a che fare con tanti partner ed ex-partner ossessivi e anche con bambini che erano attratti irresistibilmente dagli smartphone dei genitori per giocarvi di nascosto, approfittando della loro assenza o distrazione, e per farlo diventavano ladri provetti, rimettendo il telefonino perfettamente a posto dopo l’uso. A tradirli erano le bollette telefoniche maggiorate causate dai loro giochi online.

Ora c’è una soluzione ingegnosa e gratuita per questi problemi: si chiama Haven, ed è un’app per dispositivi Android (scaricabile da Google Play) che trasforma uno smartphone in un cane da guardia digitale.

Funziona così: prendete un vecchio smartphone Android che non usate più (o compratene uno ultraeconomico sacrificabile), dategli una SIM abilitata alla trasmissione dati, e installatevi Haven. Fatto questo, mettete quello smartphone nell’ambiente che volete proteggere (un ufficio, una stanza di casa, una camera d’albergo).

Se entra qualcuno, grazie a Haven il microfono capterà il rumore, la fotocamera rileverà il movimento, il sensore di luce noterà il cambiamento d’illuminazione e l’accelerometro rileverà qualunque vibrazione o spostamento; Haven si accorgerà di qualunque tentativo di scollegare il telefonino dall’alimentazione o di spegnerlo, registrerà tutti questi eventi e se volete li manderà immediatamente al vostro telefonino principale via SMS o con una connessione Internet criptata.

Naturalmente Haven non protegge contro un ladro che voglia portar via qualcosa: è un modo semplice, tascabile, discreto ed economicissimo per avere la garanzia che un nostro spazio personale non sia stato violato o per sapere in tempo reale se e quando viene violato, oltre che un bel modo per riciclare un vecchio telefonino. Per esempio, se mettete lo smartphone con Haven in un cassetto vi manderà una foto di chiunque apra quel cassetto e saprete chi fruga tra le vostre cose.

Haven, fra l’altro, è open source, ossia liberamente ispezionabile per verificare che a sua volta non faccia la spia, e ha un pedigree molto particolare: è uno dei progetti di protezione della privacy sostenuti da Edward Snowden, il noto ex collaboratore dell’NSA. Uno che sulla riservatezza la sa lunga e che ora mette a disposizione di tutti le proprie competenze. Usiamole.

Questo articolo è il testo preparato per il mio servizio La Rete in 3 minuti per Radio Inblu del 2 gennaio 2018. Fonte aggiuntiva: Wired.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.