Giornalismo informatico: strumenti tecnici per verificare foto e notizie

ноября 30, 2017 7:00Si parla molto di fake news ma forse troppo poco degli strumenti informatici che consentono ai giornalisti di controllare se una notizia è autentica o no.Per esempio, per verificare e datare un’immagine che accompagna una notizia di cronaca ci sono siti come Tineye.com oppure plug-in come RevEye per Google Chrome, che cerca contemporaneamente immagini in Tineye, Google, Bing, Yandex e Baidu.

Questi strumenti gratuiti cercano l’immagine in questione in vari archivi pubblici di Internet: se la trovano con una data che precede quella dell’evento descritto dalla notizia, è ovvio che la foto non si riferisce all’attualità, come avvenne per esempio per i fotogrammi di un video che furono pubblicati da molti giornali dopo l’attentato all’aeroporto di Bruxelles di marzo del 2016, presentandoli come una drammatica ripresa effettuata dalle telecamere di sorveglianza, e che in realtà risalivano a un altro episodio avvenuto altrove nel 2013.

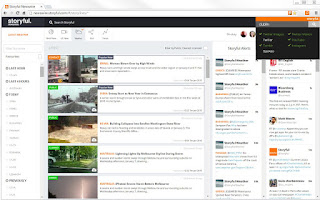

Un altro strumento prezioso è Storyful Multisearch, un plug-in per Google Chrome che cerca parole chiave simultaneamente in Twitter, Youtube, Tumblr, Instagram e Spokeo: funziona particolarmente bene con i nomi delle persone citate in una notizia e consente di trovare i loro profili sui social network, in modo da contattarle per chiedere loro conferme e ulteriori dettagli e per verificare le loro dichiarazioni, per esempio controllando se le loro foto o i loro tweet, che contengono informazioni di geolocalizzazione, confermano che si trovavano dove hanno affermato di trovarsi. C'è anche Mentionmapp, utile per esaminare i tweet di una persona e valutare le sue relazioni social.

Ma anche il fiuto giornalistico tradizionale ha un ruolo importante nel lavoro di verifica del giornalista: se in una foto si vede un’insegna di un negozio o un poster pubblicitario, cercarli in Google spesso offre indizi preziosi. Le targhe delle automobili, le forme delle prese elettriche, la vegetazione, gli stili dei tralicci per la corrente elettrica possono aiutare a identificare il paese, la regione o la località alla quale si riferisce una fotografia. Gli edifici, specialmente quelli molto alti e caratteristici, e i profili delle montagne sullo sfondo di una foto permettono di localizzare la scena usando Google Maps o Street View.

Una delle tecniche informatiche più eleganti contro le fake news è la verifica meteorologica: se per esempio una foto drammatica di una manifestazione mostra che stava piovendo nel luogo dell’evento, si può usare il sito WolframAlpha.com per sapere che tempo c’era in quel luogo nel giorno dell’avvenimento: basta chiederglielo in inglese. Se risulta che non pioveva, l’immagine è probabilmente falsa.

Infine, chi fa giornalismo deve fare attenzione anche ai profili falsi di celebrità creati sui social network dagli spacciatori di false immagini e notizie, usando nomi che somigliano graficamente a quelli veri: è facile non accorgersi della poca differenza visiva che c’è per esempio fra una I maiuscola e una L minuscola e quindi scambiare DonaIdTrump (che è falso) per DonaldTrump.

Un lavoro impegnativo, insomma, ma fattibile grazie a questi strumenti. Provate a usarli anche voi: scoprirete sicuramente qualcosa di interessante.

Fonti: First Draft News (1, 2, 3).

Un’altra piovra delle panzane smascherata in Italia: Direttanews.it, iNews24.it e una rete di pagine Facebook

ноября 29, 2017 15:56 Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete farne una anche voi per incoraggiarmi a scrivere ancora. Ultimo aggiornamento: 2017/11/29 18:50.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete farne una anche voi per incoraggiarmi a scrivere ancora. Ultimo aggiornamento: 2017/11/29 18:50.

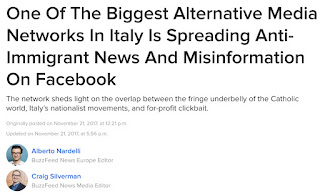

Buzzfeed ha pubblicato un’indagine che rivela una vasta rete di siti e pagine Facebook di disinformazione in italiano, controllata da una singola azienda, Web365, a sua voltagestita dall’imprenditore romano Giancarlo Colono usando soltanto sei dipendenti e alcuni giornalisti professionisti.

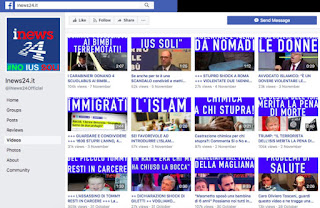

Questa rete, che include siti molto popolari come Direttanews.it e iNews24.it e varie pagine Facebook (chiuse ieri per intervento del social network dopo la pubblicazione dell’indagine), diffonde “retorica nazionalista, contenuti contro gli immigrati e disinformazione”, secondo Alberto Nardelli e Craig Silverman di Buzzfeed, che ne mostrano numerosi esempi nel proprio articolo.

Il fenomeno delle piovre di panzane, le reti di siti apparentemente slegati ma in realtà gestiti da uno stesso centro di coordinamento, non è nuovo: ne avevo scritto circa un anno fa insieme a David Puente a proposito della galassia di siti gestiti da Edinet con vari nomi che richiamavano quelli di testate giornalistiche molto conosciute. Ma la rete di fake news di Web365 è ben più potente: prima della sua chiusura, la pagina Facebook di DirettaNews.it (dotata, paradossalmente, di bollino di autenticazione del social network) aveva quasi tre milioni di like, ossia più di quelli delle principali testate giornalistiche italiane: più del Corriere della Sera e della Gazzetta dello Sport.

Non solo: la rete di Web365 ha conquistato questa visibilità pur avendo un personale ridottissimo, a dimostrazione del potere straordinario dei social network di amplificare contenuti spazzatura e notizie false generate facendo leva su sensazionalismi, morbosità, luoghi comuni e paure.

Per carità, il giornalismo sensazionalista o di pettegolezzo e la propaganda politica esistono da sempre: ma la differenza enorme, rispetto al passato, è che oggi questa spazzatura è monetizzabile sfruttando gli utenti in modo automatico. È come se Novella 2000 incassasse soldi per il solo fatto che avete dato uno sguardo alla sua copertina in edicola.

|

| Credit: BuzzFeed. |

L’inchiesta ha portato alla luce anche gli strani compagni di letto di questa rete: “legami stretti tra i membri della famiglia Colono e un’associazione cattolica denominata La Luce di Maria” (1,5 milioni di fan su Facebook), che accanto a considerazioni religiose propone presunte prove che Pokémon Go è stato inventato da Satana (copia su Archive.is) e articoli condivisi con DirettaNews.it. C’è anche la promozione, da parte di Direttanews.it e de La Luce di Maria, dei nazionalismi di Matteo Salvini. Giancarlo Colono e il fratello Davide hanno dichiarato di aver semplicemente contribuito a far partire le attività online de La Luce di Maria e di essere semplicemente seguaci affezionati.

Come già avvenuto in passato, ci sono conferme tecniche dei legami fra queste entità apparentemente slegate: per esempio, “Direttanews.it condivide un ID di Google Analytics con La Luce di Maria... il che significa che gli introiti pubblicitari vanno sullo stesso account”. I fratelli Colono hanno detto che la condivisione è dovuta a “circostanze precedenti”.

La vicenda ha avuto ampia risonanza sui giornali italiani, per esempio su La Stampa, Il Post e Repubblica, che citano vari esempi di fake news arruffapopolo pubblicate da Direttanews.it e dagli altri siti della rete per promuovere specifici partiti e movimenti politici.

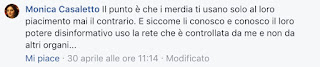

Chi è rimasto alla romantica illusione che Internet sia un luogo libero da influenze e condizionamenti economici e politici farebbe bene a darsi finalmente una bella svegliata. Cito, per esempio, queste parole della senatrice Monica Casaletto: “uso la rete che è controllata da me e non da altri organi” (Facebook, 30 aprile 2017). Parole, fra l’altro, pubblicate subito dopo aver condiviso una notizia falsa.

2017/11/29 18:50. La stesura iniziale di questo articolo parlava erroneamente di circa 170 siti gestiti da Web365; in realtà, come dice correttamente l’articolo di Buzzfeed, non si tratta di siti ma di nomi di dominio. Ho corretto l’articolo per tenerne conto.

Falla epica in macOS High Sierra: accesso locale e remoto senza password. È pronta la patch

ноября 29, 2017 15:02Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete farne una anche voi per incoraggiarmi a scrivere ancora. Ultimo aggiornamento: 2017/11/29 18:00.La falla di sicurezza scoperta in macOS High Sierra da Lemi Orhan Ergin è talmente grave che molti utenti fanno fatica a credere che sia reale. Lo è. Si può diventare root senza digitare una password.

Traduzione: la versione più recente del sistema operativo per computer di Apple consente a un aggressore di ottenere diritti di amministratore (root), quindi di essere padrone assoluto del computer, senza conoscerne la password. L’aggressore può quindi installare programmi ostili, cancellare dati, disabilitare la crittografia del disco (FileVault), cambiare le password degli altri utenti, riconfigurare il sistema operativo e altro ancora.

In alcuni casi, questa vulnerabilità è sfruttabile anche via Internet, senza neanche dover accedere fisicamente al computer. Per ora esistono soltanto dei rattoppi temporanei. La falla non è presente nelle versioni precedenti di macOS.

In estrema sintesi, per l’utente Mac comune le raccomandazioni sono queste:

- se non siete ancora passati a High Sierra, aspettate a farlo;

- se usate High Sierra, non lasciate incustodito il vostro Mac sbloccato, disabilitate la manutenzione remota e installate subito l’aggiornamento correttivo quando Apple lo rilascerà.

Gli utenti più esperti possono inoltre disabilitare l’utente Ospite e creare un account root con password robusta per risolvere temporaneamente il problema.

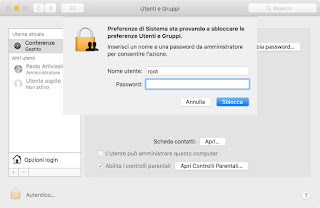

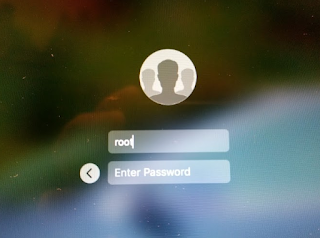

La falla di base è questa: un aggressore che ha accesso fisico al Mac incustodito seleziona il login dell’Utente ospite, va nelle Preferenze di Sistema, clicca su Utenti e gruppi e clicca sul lucchetto per abilitare le modifiche. A questo punto gli viene chiesto di immettere un nome utente e una password di amministratore: normalmente, se l’aggressore non conosce queste informazioni, non può fare nulla e il Mac è protetto.

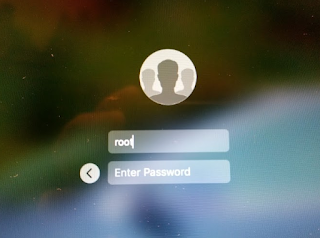

Ma nella versione attuale di macOS High Sierra (10.13 e 10.13.1), se l’aggressore a questo punto digita root come nome utente e non immette una password ma semplicemente posiziona il cursore nella casella della password, gli basta cliccare su Sblocca ripetutamente (a me sono bastati due tentativi) e ottiene pieno accesso alle impostazioni del Mac.

Da questo momento in poi, l’aggressore ha un account onnipotente sul computer della vittima. Se il computer della vittima ha più di un account (per esempio perché ha lasciato disponibile l’utente Ospite), l’aggressore può rientrare anche dopo un riavvio, e anche a computer bloccato sulla schermata di login: gli basta digitare root senza password per entrare e fare quello che gli pare. Ho verificato personalmente.

|

| Oops. |

Questo è un video che dimostra la vulnerabilità:

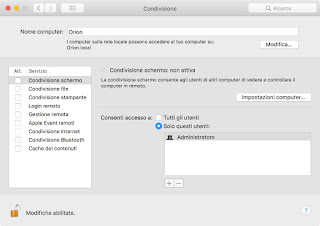

La falla, tuttavia, ha anche altre manifestazioni: se la vittima ha impostato il proprio computer in modo che sia accessibile e controllabile da remoto (per esempio con VNC) e ha protetto questo accesso con una password, un aggressore può comunque accedere e prendere il controllo del Mac via Internet senza digitare alcuna password e senza alcun accesso fisico preventivo. In altre parole, un disastro. È già partita la caccia ai Mac vulnerabili, facilmente scopribili via Internet. Fra l’altro, la falla era stata segnalata un paio di settimane fa in un forum di Apple (qui, da chethan177 alle 12:48 del 13 novembre).

Per sapere se avete attiva la gestione remota, andate in Preferenze di Sistema - Condivisione e controllate lo stato delle voci Condivisione schermo e Login remoto.

Apple ha dichiarato che sta preparando un aggiornamento software che risolva il problema: nel frattempo consiglia di creare un utente root e di assegnargli una password molto lunga e complicata, come descritto qui in inglese e qui in italiano.

In particolare, se avete provato a replicare questa falla e volete assegnare una password all’utente root che avete involontariamente già creato con il vostro esperimento:

- andate in Preferenze di Sistema - Utenti e Gruppi;

- sbloccate le impostazioni usando la vostra password di amministratore;

- cliccate su Opzioni login;

- cliccate su Accedi o Modifica (il pulsante accanto a Server account rete);

- cliccate su Apri Utility Directory;

- cliccate sul lucchetto e immettete un nome utente e una password di amministratore;

- dal menu in alto, scegliete Modifica e poi Modifica la password dell’utente root;

- immettete una password robusta per l’account root.

Altre soluzioni sono descritte da ericjboyd (anche qui).

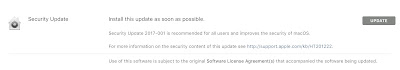

2017/11/29 18:00

Apple ha rilasciato un aggiornamento correttivo. Lo trovate nei consueti aggiornamenti di macOS. Notevole la raccomandazione di “Installare questo aggiornamento il più presto possibile”.Fonti: Ars Technica, The Register, Engadget, Gizmodo, Motherboard, 9to5 mac, Intego, Sophos, Spider-Mac.com (in italiano).

Falla epica in macOS High Sierra: accesso locale e remoto senza password

ноября 29, 2017 7:25Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete farne una anche voi per incoraggiarmi a scrivere ancora. Ultimo aggiornamento: 2017/11/29 10:20.La falla di sicurezza scoperta in macOS High Sierra da Lemi Orhan Ergin è talmente grave che molti utenti fanno fatica a credere che sia reale. Lo è. Si può diventare root senza digitare una password.

Traduzione: la versione più recente del sistema operativo per computer di Apple consente a un aggressore di ottenere diritti di amministratore (root), quindi di essere padrone assoluto del computer, senza conoscerne la password. L’aggressore può quindi installare programmi ostili, cancellare dati, disabilitare la crittografia del disco (FileVault), cambiare le password degli altri utenti, riconfigurare il sistema operativo e altro ancora.

In alcuni casi, questa vulnerabilità è sfruttabile anche via Internet, senza neanche dover accedere fisicamente al computer. Per ora esistono soltanto dei rattoppi temporanei. La falla non è presente nelle versioni precedenti di macOS.

In estrema sintesi, per l’utente Mac comune le raccomandazioni sono queste:

- se non siete ancora passati a High Sierra, aspettate a farlo;

- se usate High Sierra, non lasciate incustodito il vostro Mac sbloccato, disabilitate la manutenzione remota e installate subito l’aggiornamento correttivo quando Apple lo rilascerà.

Gli utenti più esperti possono inoltre disabilitare l’utente Ospite e creare un account root con password robusta per risolvere temporaneamente il problema.

La falla di base è questa: un aggressore che ha accesso fisico al Mac incustodito seleziona il login dell’Utente ospite, va nelle Preferenze di Sistema, clicca su Utenti e gruppi e clicca sul lucchetto per abilitare le modifiche. A questo punto gli viene chiesto di immettere un nome utente e una password di amministratore: normalmente, se l’aggressore non conosce queste informazioni, non può fare nulla e il Mac è protetto.

Ma nella versione attuale di macOS High Sierra (10.13 e 10.13.1), se l’aggressore digita root come nome utente, senza immettere una password ma semplicemente posizionando il cursore nella casella della password, e poi clicca Sblocca ripetutamente (a me sono bastati due tentativi), ottiene pieno accesso alle impostazioni del Mac.

Da questo momento in poi, l’aggressore ha un account onnipotente sul computer della vittima. Se il computer della vittima ha più di un account (per esempio perché ha lasciato disponibile l’utente Ospite), l’aggressore può rientrare anche dopo un riavvio, e anche a computer bloccato sulla schermata di login: gli basta digitare root senza password per entrare e fare quello che gli pare. Ho verificato personalmente.

|

| Oops. |

Questo è un video che dimostra la vulnerabilità:

La falla, tuttavia, ha anche altre manifestazioni: se la vittima ha impostato il proprio computer in modo che sia accessibile e controllabile da remoto (per esempio con VNC) e ha protetto questo accesso con una password, un aggressore può comunque accedere e prendere il controllo del Mac via Internet senza digitare alcuna password e senza alcun accesso fisico preventivo. In altre parole, un disastro. È già partita la caccia ai Mac vulnerabili, facilmente scopribili via Internet. Fra l’altro, la falla era stata segnalata un paio di settimane fa in un forum di Apple (qui, da chethan177 alle 12:48 del 13 novembre).

Per sapere se avete attiva la gestione remota, andate in Preferenze di Sistema - Condivisione e controllate lo stato delle voci Condivisione schermo e Login remoto.

Apple ha dichiarato che sta preparando un aggiornamento software che risolva il problema: nel frattempo consiglia di creare un utente root e di assegnargli una password molto lunga e complicata, come descritto qui in inglese e qui in italiano.

In particolare, se avete provato a replicare questa falla e volete assegnare una password all’utente root che avete involontariamente già creato con il vostro esperimento:

- andate in Preferenze di Sistema - Utenti e Gruppi;

- sbloccate le impostazioni usando la vostra password di amministratore;

- cliccate su Opzioni login;

- cliccate su Accedi o Modifica (il pulsante accanto a Server account rete);

- cliccate su Apri Utility Directory;

- cliccate sul lucchetto e immettete un nome utente e una password di amministratore;

- dal menu in alto, scegliete Modifica e poi Modifica la password dell’utente root;

- immettete una password robusta per l’account root.

Altre soluzioni sono descritte da ericjboyd (anche qui).

Fonti: Ars Technica, The Register, Engadget, Gizmodo, Motherboard, 9to5 mac, Intego, Spider-Mac.com (in italiano).

Come fanno i ladri a rubare le auto “intelligenti” e come batterli

ноября 27, 2017 9:05Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete farne una anche voi per incoraggiarmi a scrivere ancora.

Questo video mostra come i ladri d’auto possono rubare un veicolo senza averne le chiavi, se si tratta di una cosiddetta auto “smart” che ha una funzione keyless, ossia un telecomando (o una tessera) che fa da chiave, apre le portiere e avvia il motore per semplice prossimità.

I ladri usano un ripetitore di segnale: lo piazzano all’esterno della casa della vittima, in prossimità della chiave elettronica, che sta in casa ma si trova tipicamente vicino alla porta d’ingresso, e lo usano in modo che prenda il segnale codificato della chiave e lo ritrasmetta all’auto, che così si apre e si avvia. I sistemi keyless sono solitamente progettati in modo da non spegnere il motore se l’auto perde il collegamento con la chiave, per cui i ladri possono portare via l’auto guidandola, a patto di non spegnere intenzionalmente il motore.

The first time a 'relay crime' has been caught on CCTV. Watch high tech thieves steal a Mercedes without its keys. pic.twitter.com/6hNN6lzEqP— LBC (@LBC) November 26, 2017

In realtà il video non è la prima volta che questa tecnica di furto viene registrata da una telecamera di sorveglianza: casi analoghi erano stati già documentati in Olanda nel 2016 ai danni di modelli Tesla. Il rimedio, per fortuna, è relativamente semplice: custodire le chiavi elettroniche in un contenitore metallico, che impedisce al ripetitore di captarne il segnale.

Del problema si è occupata venerdì scorso la trasmissione Patti Chiari della Radiotelevisione Svizzera in questo servizio.