Podcast del Disinformatico del 2016/10/07

октября 7, 2016 11:00È disponibile per lo scaricamento il podcast della puntata di oggi del Disinformatico della Radiotelevisione Svizzera. Buon ascolto!

Malware per Mac spia attraverso la webcam, la spia luminosa non allerta l’utente

октября 7, 2016 6:39 I ratter, i guardoni e spioni che infettano i computer per sorvegliare gli utenti attraverso le telecamerine integrate, non sono una novità. Ma è in circolazione una nuova tecnica di ratting alla quale è importante fare attenzione anche se si usa un Mac.

I ratter, i guardoni e spioni che infettano i computer per sorvegliare gli utenti attraverso le telecamerine integrate, non sono una novità. Ma è in circolazione una nuova tecnica di ratting alla quale è importante fare attenzione anche se si usa un Mac.

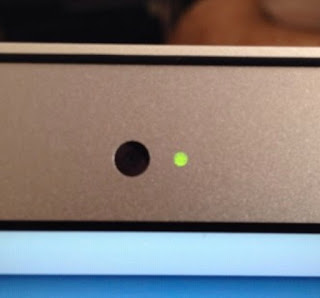

Finora i computer della Apple erano stati abbastanza protetti da questa forma di attacco, anche perché il modo in cui sono costruiti rende estremamente difficile (ma non impossibile) attivare la telecamera integrata senza che si illumini la spia accanto alla telecamera stessa. L’utente spiato, insomma, si rende conto facilmente che la telecamera è accesa quando non dovrebbe esserlo e quindi capisce di essere sotto sorveglianza.

Ma l’esperto di sicurezza informatica Graham Cluley segnala che i ratter hanno trovato una soluzione a questa limitazione per registrare audio e video di nascosto anche sui Mac: basta aspettare che l’utente usi la telecamera per altre ragioni, come una sessione Skype o Facetime, e a quel punto attivare un secondo flusso audio e video parallelo al primo. L’utente non nota nulla di strano e ovviamente non si sorprende che la spia luminosa sia accesa. La registrazione segreta termina automaticamente quando termina la sessione legittima.

Questa tecnica è stata incorporata nei malware Eleanor e Mokes e in altri software ostili per Mac, per cui ora anche gli utenti Apple dovranno fare maggiore attenzione. Il rimedio drastico è il classico tappino o adesivo sulla telecamera, ma se usate spesso la telecamera questo continuo attacca e stacca è una scocciatura.

Per venire incontro a quest’esigenza, l’informatico Patrick Wardle ha sviluppato un’app, OverSight, che avvisa l’utente se un programma attiva il microfono integrato o accede alla webcam, anche se questi dispositivi sono già in uso.

Kim Kardashian, sequestro e megarapina agevolati dal suo uso dei social network?

октября 7, 2016 6:35 Pochi giorni fa Kim Kardashian è stata aggredita, legata e imbavagliata in un albergo di Parigi da cinque uomini armati travestiti da poliziotti che hanno ordinato al concierge di aprire la porta della suite della Kardashian. I criminali si sono poi allontanati con un bottino di circa dieci milioni di dollari di gioielli della celebrità.

Pochi giorni fa Kim Kardashian è stata aggredita, legata e imbavagliata in un albergo di Parigi da cinque uomini armati travestiti da poliziotti che hanno ordinato al concierge di aprire la porta della suite della Kardashian. I criminali si sono poi allontanati con un bottino di circa dieci milioni di dollari di gioielli della celebrità.

Ma come hanno fatto i malviventi a sapere dove trovare Kim Kardashian? L’albergo dove risiedeva è noto per la sua massima discrezione, eppure gli aggressori sapevano esattamente in quale suite si trovava, e alcuni informatici si stanno chiedendo se l’uso intensivo dei social network da parte della Kardashian e del suo staff abbia contribuito al suo tracciamento e alla sua localizzazione così precisa.

Gizmodo, per esempio, ha compilato tutte le informazioni social sulla Kardashian, notando che lei nei giorni precedenti e la sera stessa aveva pubblicato su Facebook e su Instagram foto e video dei suoi preparativi nella residenza all’Hotel de Pourtalès, riconoscibile dalle finestre molto caratteristiche sullo sfondo, e una delle ultime foto della serata era stata inviata alle 2:30 del mattino (ora locale), grosso modo l’ora dell’aggressione. In altre parole, se i malviventi seguivano la Kardashian sui social avevano la conferma in tempo reale che la donna era dove si aspettavano che fosse.

I post della Kardashian non includevano dati di geolocalizzazione espliciti, ma per identificare i luoghi bastava guardare le immagini e seguire la cronaca. La guardia del corpo della Kardashian era assente al momento dell’aggressione: stava scortando le sorelle della celebrità, anche loro molto attive sui social.

Anche se non siete famosi come le Kardashian, vale la pena di riflettere su quanto possono essere sfruttate per scopi ostili le informazioni che pubblicate sui social network. Questo non vuol dire che non vanno usati: semmai vanno impostati in modo da non condividere informazioni al di fuori della cerchia degli amici verificati.

Alternative a WhatsApp: Google Allo, troppo poco troppo tardi?

октября 7, 2016 3:25 Un ascoltatore del Disinformatico radiofonico mi ha chiesto un parere su Google Allo (per Android e iOS), la recente app di messaggistica che dovrebbe essere la risposta di Google allo strapotere di WhatsApp. In sintesi: troppo poco, troppo tardi, anche se le chicche interessanti non mancano.

Un ascoltatore del Disinformatico radiofonico mi ha chiesto un parere su Google Allo (per Android e iOS), la recente app di messaggistica che dovrebbe essere la risposta di Google allo strapotere di WhatsApp. In sintesi: troppo poco, troppo tardi, anche se le chicche interessanti non mancano.

Le somiglianze con WhatsApp sono davvero notevoli, al limite del plagio, per cui usare Allo per chi già usa l’app di Zuckerberg non è un problema. L’autenticazione si basa esclusivamente sul numero di telefonino, per cui non è obbligatorio associare Allo al vostro account Google.

Sono molto utili le risposte preconfezionate, che imparano dal vostro stile di scrittura, e i suggerimenti automatici in base al contesto: se per esempio state chattando di andare a mangiar fuori, Allo propone i nomi e gli orari dei ristoranti più vicini (senza dover uscire dall’app per cercarli e poi rientrare nell’app per copiaincollarli).

L’invio di messaggi di testo semplice da Allo a chi non ha Allo è molto allettante: se il destinatario ha un iPhone, i messaggi vengono convertiti in SMS tradizionali; se ha un Android, riceve una notifica che sembra un’anteprima di Allo. Ma in entrambi i casi i messaggi arrivano da numeri brevi, non dal vostro numero, e chi li riceve può sapere che li avete mandati voi soltanto perché Allo inizia il messaggio scrivendo il vostro nome.

Non c’è, però, la possibilità di usare Allo su più di un dispositivo o su computer o su tablet (se non ha una SIM), e soprattutto le conversazioni normali non sono cifrate end-to-end (da quando escono dal dispositivo a quando arrivano al destinatario) come quelle di WhatsApp ma sono leggibili da Google: devono esserlo per poter fornire i suggerimenti contestuali. Per fare una conversazione cifrata con Allo è necessario utilizzare la modalità Incognito, che però conserva comunque sul dispositivo un archivio della conversazione.

Questo, nota per esempio la Electronic Frontier Foundation, è un brutto modo di usare la cifratura, perché fa risaltare i messaggi sensibili (che sono cifrati) rispetto alle conversazioni normali (che sono in chiaro), mentre WhatsApp e altri applicazioni di messaggistica cifrano tutto, in modo che le conversazioni da proteggere si perdono nel mare di messaggi innocui perché sono tutte cifrate allo stesso modo.

Ma il limite principale di Allo è che arriva troppo tardi: è inutile usare un’app di messaggistica se non la usa nessun altro dei nostri amici, e ormai quasi tutti gli utenti sono su WhatsApp o Telegram, nel bene e nel male.

Dieci anni di Disinformatico radiofonico

октября 6, 2016 20:31 Con la puntata di stamattina il Disinformatico compie dieci anni: la prima puntata andò in onda infatti il 3 ottobre 2006. All’epoca il programma andava in onda il martedì, non il venerdì, ma sempre alle 11 del mattino come oggi, la sigla RSI indicava solo la Radio Svizzera (la TV era RTSI), e c’era già il podcast (che ho archiviato qui).

Con la puntata di stamattina il Disinformatico compie dieci anni: la prima puntata andò in onda infatti il 3 ottobre 2006. All’epoca il programma andava in onda il martedì, non il venerdì, ma sempre alle 11 del mattino come oggi, la sigla RSI indicava solo la Radio Svizzera (la TV era RTSI), e c’era già il podcast (che ho archiviato qui).

Il titolo, fra l’altro, fu proposto da voi: ero a corto di idee, per cui ad agosto 2006 chiesi il vostro aiuto e arrivarono moltissimi suggerimenti, fra i quali la redazione della RSI ed io scegliemmo Disinformatica (grazie Giovanni), che poi fu trasformato in Il Disinformatico.

Rileggendo i commenti alla prima puntata ho rivisto con piacere tanti nomi di commentatori “storici” di questo blog. Non c’è che dire, i primi dieci anni sono volati in buona compagnia. Grazie di avermi seguito allora e di continuare a farlo ancora oggi.

Prossimo obiettivo: 500 puntate (adesso sono alla numero 473).