Rapinatore catturato: Facebook l’ha suggerito alla vittima come amico

июня 10, 2016 6:57Molti utenti si lamentano della funzione di Facebook che propone nuovi amici: spesso suggerisce persone che non c'entrano nulla con la loro cerchia di conoscenze oppure persone che avevano disperatamente cercato di eliminare dalla propria vita. Ma c'è sicuramente un utente che non ha di che lamentarsi: è la vittima di un criminale a Birmingham, nel Regno Unito. Il malvivente aveva rubato l'auto alla vittima minacciandola con un coltello.

Potete immaginare la sopresa della vittima quando Facebook ha mostrato, fra le persone che poteva conoscere, il volto del malvivente, che è stato identificato e arrestato: si tratta di un ventunenne che si era macchiato di altri reati gravi e ora è stato condannato a 17 anni di carcere, come riferisce la BBC. Gli inquirenti dicono che le informazioni fornite dal social network sono state cruciali per le indagini.

Come è possibile un caso del genere? Facebook incrocia varie fonti di dati: gli amici in comune, l'attività lavorativa, le scuole frequentate e i contatti di mail importati. L'ipotesi più credibile, per ora, è che Facebook abbia proposto il ladro come possibile amico della vittima sulla base dei luoghi frequentati da entrambi. Cosa spinga un criminale ad avere un profilo Facebook nel quale riversa i propri dati personali, compresa la geolocalizzazione e l'indirizzo, è meglio non chiederselo.

Violati gli account Twitter e Pinterest di Mark Zuckerberg: usava "dadada" come password?

июня 10, 2016 6:12 |

| Fonte: @Ben_Hall. |

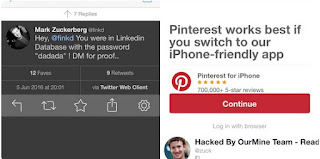

Ma le risate hanno distolto l’attenzione da alcuni dettagli importanti: il primo è che a parte le dichiarazioni degli intrusi non ci sono conferme indipendenti che la password fosse davvero così ridicola e quindi potrebbe trattarsi di un espediente mediatico per far diventare virale la notizia. Il secondo è che gli account Twitter e Pinterest di Mark Zuckerberg erano inattivi da tempo, per cui l’intrusione non è grave come può sembrare. Gli account Instagram e Facebook di Zuckerberg, invece, non sono stati violati.

Viene facile pensare che se neppure Zuckerberg è capace di difendersi dagli intrusi informatici, allora gli utenti comuni non hanno speranze e non vale neanche la pena di provarci. In effetti è stato un periodo buio per la sicurezza, con le notizie della pubblicazione di 65 milioni di password Tumblr, 164 milioni di password di LinkedIn, 152 milioni di password di Adobe e 360 milioni di password di Myspace, ma a mio avviso la lezione qui è un’altra: si dimostra la regola che se usate la stessa password per più di un sito fate davvero un favore enorme ai ladri. Basta infatti che uno solo dei siti che usate venga violato e i ladri avranno accesso a tutti i vostri account. Per questo si sospetta che gli account Twitter e Pinterest di Zuckerberg siano stati attaccati con successo sfruttando la massiccia violazione di LinkedIn avvenuta nel 2012.

Vuoi fare il criminale informatico? Non rubare nel tuo stesso paese

июня 10, 2016 5:40Non tutti i criminali informatici sono dei geni del male: spesso hanno successo semplicemente perché gli utenti e i servizi non prendono nemmeno le precauzioni più basilari. Ma anche i criminali a volte dimenticano le proprie precauzioni, come per esempio non lanciare attacchi che hanno effetto nel paese nel quale risiedono. Per esempio, il malware Mazar per dispositivi Android non si attiva se la vittima ha impostato come lingua il russo.

La ragione principale di questa tecnica è che è molto più facile, per gli inquirenti, rintracciare e arrestare chi commette reali localmente. Se gli attacchi informatici provengono da un altro paese, come capita di solito, i lavori d’indagine e soprattutto gli arresti diventano molto più onerosi da coordinare e le forze dell’ordine sono meno motivate a investire risorse su criminali che non fanno danni locali. Per questo molti reati informatici restano impuniti.

La lezione è stata imparata nel modo più duro di recente in Russia, dove sono state arrestate 50 persone nel corso di 86 perquisizioni in quindici territori russi: si tratterebbe della più grande retata contro il crimine informatico finanziario. La banda è sospettata di aver coordinato il furto di circa 25 milioni di dollari da banche e istituti finanziari russi, operando dal 2011 dapprima colpendo i correntisti usando un trojan denominato Lurk che rubava le credenziali di online banking e poi alzando il tiro con attacchi diretti ai sistemi informatici delle banche stesse.

La tecnica usata era basata sull'invio di mail false accuratamente confezionate che si spacciavano per messaggi della Banca Centrale Russa o dei suoi rappresentanti: chi apriva la mail finiva per infettarsi, aprendo la porta agli intrusi. Un classico, insomma: ma l'errore della banda è stato quello di toccare le banche nazionali, scatenando la reazione degli inquirenti.

Fonte: Sophos.

La Mitsubishi Outlander si ruba via Wi-Fi

июня 10, 2016 3:41 Le automobili moderne sono sempre più spesso dotate di servizi online, ma la loro sicurezza a volte è davvero patetica. Ho già segnalato il caso della Nissan Leaf; ora emerge che La Mitsubishi Outlander PHEV si può rubare usando la sua connessione di controllo remoto. Come se non bastasse, è possibile localizzare tutti gli esemplari di quest’auto.

Le automobili moderne sono sempre più spesso dotate di servizi online, ma la loro sicurezza a volte è davvero patetica. Ho già segnalato il caso della Nissan Leaf; ora emerge che La Mitsubishi Outlander PHEV si può rubare usando la sua connessione di controllo remoto. Come se non bastasse, è possibile localizzare tutti gli esemplari di quest’auto.

La scoperta è stata fatta e documentata dagli esperti della società di sicurezza PenTestPartners. Normalmente l’app di gestione delle auto informatizzate usa la connessione cellulare. La Outlander, invece, usa una connessione Wi-Fi, che costa meno (non ci sono spese di trasmissione dati) ma ha una portata limitata. In pratica l’auto è una postazione Wi-Fi mobile: l’app di gestione funziona solo nel raggio di questa connessione.

Primo problema: la password che protegge la connessione è troppo semplice e corta, per cui gli esperti l’hanno trovata in meno di quattro giorni di tentativi. Quattro giorni possono sembrare tanti, ma non sono un ostacolo per un ladro di professione, specialmente se l’auto è parcheggiata a lungo nello stesso posto come capita di solito, e con computer più potenti il tempo necessario per scoprire la password si può ridurre.

Secondo problema: una volta scoperta la password, decifrare i comandi usati è piuttosto facile. Gli esperti di PenTestPartners sono riusciti ad accendere e spegnere le luci, l’aria condizionata e il riscaldamento, ma soprattutto sono riusciti a disabilitare l’antifurto. Sì, questa automobile ha un antifurto disabilitabile mandando un comando via Wi-Fi.

Terzo problema: il nome della postazione Wi-Fi di tutte le Outlander segue lo schema [REMOTEnnaaaa], dove nn è in cifre e aaaa è in lettere minuscole, per cui si possono usare servizi come Wigle.net per localizzare tutte le auto di questo tipo. Il ladro, insomma, può scegliersi con comodo da casa dove andare a rubare l’auto,

Il quarto problema è forse il peggiore: la società di sicurezza dice di aver contattato privatamente Mitsubishi per avvisare della grave vulnerabilità, ma di essere stata completamente ignorata. A quel punto si è rivolta alla BBC, rendendo pubblica la falla (senza darne tutti i dettagli) e ottenendo finalmente l’attenzione della Mitsubishi.

In attesa che la casa produttrice dell’auto sistemi la vulnerabilità, gli utenti possono disaccoppiare tutti i dispositivi mobili che si sono connessi all’auto. Questo mette in standby il modulo Wi-Fi di bordo, che si riattiva soltanto premendo dieci volte di seguito il telecomando della chiave d’avviamento.

In vendita 32 milioni di password rubate di utenti Twitter? Esperti dubbiosi

июня 10, 2016 2:20Alcuni siti (per esempio Repubblica) hanno annunciato con toni di certezza la messa in vendita nei bassifondi di Internet di un elenco di oltre 32 milioni di password di Twitter, causando un certo panico fra gli utenti di questa piattaforma di microblogging, ma gli esperti hanno molti dubbi sulla qualità dell’offerta illecita, il cui prezzo è molto basso per gli standard del settore: circa 5000 dollari.La fonte originale della notizia è Leakedsource.com, un sito che si offre come servizio di verifica di furto di password: si immette il nome utente del proprio account e si viene avvisati se la password dell’account è presente nelle varie collezioni di password rubate circolanti in Rete. LeakedSource dice di aver verificato soltanto 15 password presenti nell’elenco di quelle rubate di Twitter, ma tutte e quindici sono risultate autentiche.

Tuttavia è improbabile, a detta degli esperti, che l’elenco contenga davvero 32 milioni di password attualmente valide, perché Twitter protegge le password degli utenti conservandole soltanto in forma pesantemente cifrata (hash con bcrypt), che richiederebbe tempi e potenze di calcolo impraticabili per decifrarne 32 milioni in caso d’incursione nei server di Twitter. Inoltre l’azienda non ha finora inviato richieste di cambio password agli utenti, cosa che si fa di solito quando c’è una vera violazione di massa.

Lo scenario più probabile è che non sia stato violato Twitter ma che siano stati violati gli utenti, per esempio perché hanno computer infetti. In ogni caso, se avete un account Twitter, è opportuno fare due cose:

– non fidatevi di inviti a cliccare su un link per aggiornare la vostra password. I ladri di password approfittano di notizie come questa per mandare messaggi falsi che sembrano provenire dal gestore del servizio (in questo caso Twitter, appunto) ma in realtà portano a siti-clone, identici a quelli del servizio ma in realtà gestiti dai truffatori. Se volete aggiornare la password di un servizio, accedete al sito del servizio manualmente, scrivendone il nome.

– attivare la verifica in due passaggi, che vi salva in caso di furto di password: attivando questa verifica, infatti, la password funziona soltanto se viene immessa usando uno dei vostri dispositivi. Se un ladro vi ruba la password e la immette in uno dei suoi, gli viene negato l’accesso e ricevete un’allerta via SMS o in altro modo.

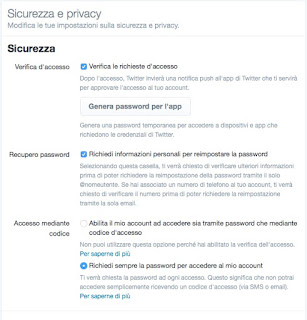

Su Twitter la verifica in due passaggi si attiva andando a https://twitter.com/settings/security e attivando la voce Verifica d’accesso. Già che ci siete, attivate anche le opzioni Richiedi informazioni personali per reimpostare la password e Richiedi sempre la password per accedere al mio account.