Facebook cambia. Riuscite a notare la differenza?

10 de Julho de 2015, 4:05Quand'è stata l'ultima volta che avete visto la schermata iniziale di Facebook? Provate a guardarla. Notate niente di diverso? Niente da fare? Eppure la differenza c'è. Facebook ha cambiato logo. Guardate in particolare la A, che ora è tonda invece di essere quella “a due piani” che c'era prima.

Niente da fare? Eppure la differenza c'è. Facebook ha cambiato logo. Guardate in particolare la A, che ora è tonda invece di essere quella “a due piani” che c'era prima.Si tratta di un restyling per svecchiare uno dei loghi più visti al mondo, rimasto invariato dal 2005, e ottimizzarlo per l'uso sui dispositivi mobili da parte del miliardo e mezzo di utenti di questo social network, secondo quanto scrive il Wall Street Journal. Ma se non ve l'avessi fatto notare, ve ne sareste accorti? Di queste piccole grandi differenze, però, vive il marketing.

Prima che corriate a far vedere agli amici quanto siete osservatori, c'è un altro cambiamento sottile ma forse più importante da notare: l'icona delle richieste di amicizia non mette più l'uomo davanti, ma la donna, ed entrambe le silhouette sono state ridisegnate: ora la donna è grande quanto l'uomo.

Prima che corriate a far vedere agli amici quanto siete osservatori, c'è un altro cambiamento sottile ma forse più importante da notare: l'icona delle richieste di amicizia non mette più l'uomo davanti, ma la donna, ed entrambe le silhouette sono state ridisegnate: ora la donna è grande quanto l'uomo.Lo si nota soprattutto nella versione per dispositivi mobili; in quella per computer c'è ancora un misto di icone vecchie e nuove. La comunicazione dell'uguaglianza passa anche da queste piccole cose.

Fonti aggiuntive: Business Insider, Gizmodo.

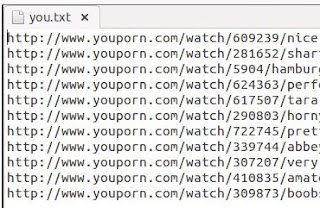

Hacking Team e quei link a YouPorn: una possibile spiegazione non comica

9 de Julho de 2015, 18:14Ieri ho scambiato un po' di idee sulla vicenda Hacking Team con Antonio Forzieri, esperto di sicurezza di Symantec. Tornerò in un prossimo articolo sull'approccio di Symantec a casi come questo, ma intanto volevo anticipare un argomento particolare fra i tanti che abbiamo toccato: entrambi ci siamo trovati perplessi di fronte alla presenza, fra i file trafugati a uno degli amministratori di sistema di Hacking Team, di un file di testo contenente un elenco di link a video pornografici, come vedete parzialmente qui accanto e come descritto in dettaglio in questo mio articolo.Questo file ha suscitato molta ilarità in Rete, ma le risate hanno forse messo in secondo piano una domanda: che senso ha avere un file del genere? Una ipotesi è che si tratti di un file aggiunto dagli intrusi per ridicolizzare Hacking Team, e in effetti la strategia di far sembrare l'azienda un covo di pornomani dilettanti sembra aver avuto un certo effetto mediatico.

Ma c'è un'altra ipotesi che Forzieri e io abbiamo considerato e che i dati di Wikileaks rilasciati oggi sembrano supportare: l'elenco di link sarebbe legato a uno dei metodi d'infezione usati da Hacking Team.

Una ricerca nell'archivio Wikileaks usando il nome di uno dei siti pornografici citato nell'elenco porta infatti a un fitto scambio di mail del supporto tecnico di Hacking Team. In queste mail si parla di un “Network Injector” di nome INJECT-HTML-FLASH. che avrebbe effetto su un numero notevole di siti di video, quasi tutti pornografici e tutti basati su Flash. Youtube ne sarebbe immune:

INJECT-HTML-FLASH supported sites:

1) http://www.youtube.com (NO HTTPS)

2) http://www.veoh.com

3) http://www.metacafe.com

4) http://www.dailymotion.com

5) http://www.break.com

6) http://www.youporn.com

7) http://www.pornhub.com

8) http://www.xhamster.com

9) http://www.xvideos.com

10) http://www.porn.com

11) http://www.xnxx.com

Unfortunately youtube might not work, because they started the migration to https,

for this reason sometimes it works and sometimes it doesn't.

These are other sites which are currently supported:

www.veoh.com

www.metacafe.com

www.dailymotion.com

www.youporn.com

(fonte: fonte)

I visitatori di questi siti non si facciano prendere dal panico, comunque: da alcuni di questi messaggi sembra proprio che non si tratti di un attacco che infetta tutti quelli che guardano questi siti o quei video specifici e che non ci sia alcuna violazione dei siti stessi. In realtà si tratterebbe di una tecnica che consiste nell'intercettare la connessione a Internet del bersaglio e alterarne il contenuto, in modo che il bersaglio (e solo il bersaglio) riceva una versione alterata del video che contiene un attacco basato su una falla di Adobe Flash:

Ogni volta che va l'attacco inject flash dovrebbe esserci subito dopo anche una replace (significa che con inject flash il video e' stato sostituito mentre con la replace dopo il target ha scaricato il flash con la backdoor).

In altre parole, potrebbe esserci una giustificazione per nulla ridicola per la presenza di quei link a luci rosse. Meglio quindi non considerarla come prova dell'inettitudine del personale di Hacking Team.

Perché Hacking Team discuteva di malware dentro l’App Store di Apple?

9 de Julho de 2015, 17:31È importante non saltare a conclusioni affrettate, ma questa mail di Hacking Team del 20 marzo scorso sembra parlare dell'esistenza recente di malware dentro l'App Store, capace di catturare “audio e screenshot a distanza”, senza richiedere jailbreak. Il malware sarebbe realizzato da un'azienda italiana. Se quest'apparenza venisse confermata, sarebbe uno smacco notevole per il modello di sicurezza di Apple.

L'app citata nella mail, YouEat, è tuttora presente nell'App Store (link intenzionalmente alterato da me), ma non è chiaro neanche ai membri di Hacking Team se sia quella l'app infettante spiona.

Ho contattato Apple segnalando la questione e sono in attesa di risposta.

Questi sono i punti salienti della mail di Hacking Team: ho sostituito con asterischi alcuni nomi e riferimenti.

2015-03-20 10:27:55 UTC

From ******@hackingteam.com

To *****@hackingteam.com, *****@hackingteam.com

Check this out (DON’T INSTALL): https://itunes.apple.com/tr/app/youeat-2.0/id877619161?mt=8

YouEat 2.0 ****** More by This Developer

YouEat is a companion application for the web site http://youeat.org. It's free and opensource.

http://www.youeat.org

Magari non c’entra nulla, ma puzza ...

[...]

Food for thoughts:

Ragazzi abbiamo ricevuto un messaggio da ********** riguardo la soluzione per iOS proposta al momento da RCS.

In pratica si tratta di una soluzione che su ogni iphone NO-JB riescono a prendere audio e screenshot. La società si chiama ****** e pare funzioni da 7.1.2 ma sulla 8 non hanno screenshot.

Guardando il loro sito e la loro expertise su gestione sicurezza mobile mi sembra plausibile che abbiano creato una app con specifiche funzionalità come siamo partiti noi. Il tutto just for your info,

[...]

aggiornamenti: per quanto riguarda ios l'azienda che ha fatto il software x iphone (solo audio e screenshot a distanza) si chiama ******* lui ha un socio che lavora all estero, san francisco. in azienda cè solo una persona che occupa di ios. è stato testato su iphone 4s con ios 7.1.2. dalla 8 in poi non funzionano più gli screenshot e comunque non è stato testato. io ho visto il prodotto circa 20 gg fà, ma da qualche giorno hanno fatto un accordo con *******. già **** publicizza il tutto dando il prodotto come funzionale e senza jailbreak. cercherò di aver altre info.( se ti fa piacere)

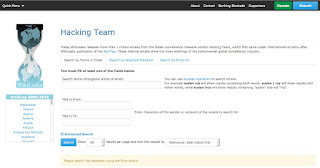

È finita: WikiLeaks pubblica un milione di mail di Hacking Team. Con pratica funzione di ricerca

9 de Julho de 2015, 13:55Wikileaks ha messo online un archivio cercabile contenente oltre un milione di mail provenienti dalla fuga di dati che ha colpito Hacking Team.Se in questi primi giorni le indagini giornalistiche per verificare eventuali collaborazioni dell'azienda italiana con governi repressivi sono state ostacolate dalla difficoltà tecnica di scaricare i 400 gigabyte di dati trafugati o di sfogliarne online le varie parti, ora chiunque può cercare in tutta la corrispondenza di Hacking Team con un semplice clic.

Per esempio, una ricerca di “IP address” insieme a “VPS” rivela molte comunicazioni interessanti e dettagli dell'infrastruttura di sorveglianza di Hacking Team. Una ricerca per “gov.sa” rivela comunicazioni con indirizzi governativi dell'Arabia Saudita, e così via. Altre parole chiave potenzialmente interessanti sono exploit, Eric.rabe, e.rabe, leak e leaker.

Dall'archivio di mail risultano scambi anche recentissimi con i servizi di sicurezza dell'Etiopia, come questa mail del 10 giugno 2015:

David, Giancarlo,tomorrow at midnight the temporary, read-only license we gave to INSA is going to expire. Since we issued this last license. We have not received any reply from them, on any channel.I would wait and see if anything moves on their side, or do you want to anticipate action (e.g., issue a new license)?Thanks,Daniele

E si vede anche il commercio di exploit (vulnerabilità) per Adobe Flash, negoziate da Hacking Team (grazie a @mme_bathory per la segnalazione):

Vitaly ci aveva mandato due exploit gemelli(differente vulnerabilita' maIn pratica Hacking Team sta discutendo l'acquisto di vulnerabilità inedite per Adobe Flash che sono presenti in milioni di computer e invece di renderle pubbliche per consentire a tutti di essere più sicuri se le vorrebbe tenere per sé per usarle nei propri prodotti di sorveglianza. Ê l'equivalente di scoprire una malattia e tenere per sé la cura per farci soldi.

stessi target) che aveva accorpato in un unica descrizione... abbiamo

preso uno... prendiamo l'altro?

#1,#2 (two 0days) Adobe Flash Player

versions: 9 and higher

platforms: 32- and 64-bit Windows, 64-bit OS X

price: $45k by three monthly payments

Gli chiederi semplicemente conferma che siano effettivamente due

distinte vulnerabilita' in parti diverse del codice(per evitare che

patchato uno perdiamo pure l'altro).

Senno' c'era anche l'opzione 3 (credo che 32-bit windows vada bene per

browser a 32-bit su architettura x64, da verificare nel caso):

#3 Adobe Flash Player

versions: 11.4 and higher

platforms: 32-bit Windows

payload: calc.exe is launched on Windows

price: $30k by two monthly payments

Ieri ho scambiato un po' di idee sulla vicenda con Antonio Forzieri, esperto di sicurezza di Symantec (tornerò in un prossimo articolo sull'approccio di Symantec a casi come questo), ed entrambi ci siamo trovati perplessi in particolare di fronte alla presenza, fra i file trafugati a uno degli amministratori di sistema di Hacking Team, di un file di testo contenente un elenco di link a video pornografici, come ho descritto qui.

Questo file ha suscitato molta ilarità in Rete, ma le risate hanno forse messo in secondo piano una domanda: che senso ha avere un file del genere? Una ipotesi è che si tratti di un file aggiunto dagli intrusi per ridicolizzare Hacking Team, e in effetti la strategia di far sembrare l'azienda un covo di pornomani dilettanti sembra aver avuto un certo effetto mediatico.

Ma c'è un'altra ipotesi che Forzieri e io abbiamo considerato e che i dati di Wikileaks rilasciati oggi sembrano supportare: l'elenco di link sarebbe legato a uno dei metodi d'infezione usati da Hacking Team.

Una ricerca nell'archivio Wikileaks del nome di uno dei siti pornografici citato nell'elenco porta infatti a un fitto scambio di mail del supporto tecnico di Hacking Team. In queste mail si parla di un “Network Injector” di nome INJECT-HTML-FLASH.

Dalla descrizione tecnica sembra che non si tratti di un attacco che infetta tutti i visitatori di questi siti o di quei video specifici.

Plutone arriva martedì; come seguire un incontro storico con l’ultimo mondo senza volto

9 de Julho de 2015, 11:44L'articolo è stato aggiornato dopo la pubblicazione iniziale.

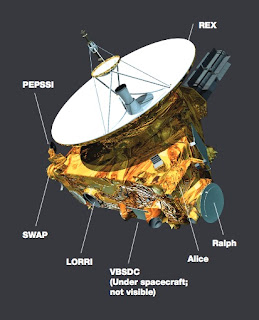

Questa è l'immagine più nitida mai ottenuta di Plutone. È arrivata ieri (8 luglio) dalla sonda New Horizons, che si trovava a 8 milioni di chilometri dal pianeta nano (2300 km di diametro, contro i 3500 della nostra Luna), ed è una combinazione di un'immagine in bianco e nero con un'altra immagine a colori con una risoluzione inferiore. È la prima immagine ricevuta dopo l'anomalia di funzionamento che ha colpito la sonda il 4 luglio scorso e che il 7 luglio è stata risolta.

Come vedete, abbiamo un altro pianeta rosso nel Sistema Solare: la colorazione di Plutone è dovuta probabilmente a molecole di idrocarburi che si formano quando i raggi cosmici e la luce ultravioletta del Sole interagiscono con il metano nell'atmosfera di Plutone e sulla sua superficie, secondo questo articolo NASA.

Il 14 luglio prossimo sarà il momento di massima vicinanza durante il passaggio radente della sonda, che non si fermerà a Plutone ma continuerà la propria corsa già durata nove anni. Per quel passaggio sono previste immagini con una risoluzione circa cinquecento volte superiore a questa. Stiamo per svelare, finalmente, il volto dell'ultimo dei pianeti “classici” del Sistema Solare ancora sconosciuto, intravisto per la prima volta soltanto nel 1930.

Questa è la scaletta degli eventi principali di un viaggio senza precedenti (CET indica l'ora dell'Europa centrale):

– La raccolta di dati e di immagini ravvicinate preliminari, come vedete, è già in corso e proseguirà fino al 12 luglio compreso. Verranno cercate eventuali nuove lune oltre alle cinque già note.

– Il 13 luglio le immagini e i dati preliminari verranno trasmessi a terra per sicurezza, caso mai la sonda non dovesse sopravvivere all'incontro con il pianeta.

– Il 14 luglio New Horizons trasmetterà molto poco perché sarà indaffaratissima a raccogliere dati.

4:50 am EDT (10:50 CET). Tre ore prima del massimo avvicinamento, la sonda effettuerà una scansione spettroscopica dell'intero pianeta. Effettuerà anche una scansione fotografica in bianco e nero con risoluzione complessiva tale che avremo immagini in cui Plutone sarà largo 5000 pixel.

7:50 am EDT (13:50 CET). New Horizons sarà alla distanza minima da Plutone: 12.500 chilometri. A questo punto scatterà immagini a colori con risoluzione di un pixel per 500 metri sull'intero pianeta, mmentre una seconda fotocamera effettuerà un'altra scansione in bianco e nero di una striscia di Plutone a 100 metri per pixel.

8:04 am EDT (14:04 CET). Distanza minima da Caronte (28.800 km). Acquisizione di immagini e dati sul satellite plutoniano.

8:51 am EDT (14:51 CET). Passando poi dietro il pianeta, la sonda osserverà il Sole mentre viene eclissato da Plutone e registrerà i segnali radio inviatile da Terra: in questo modo luce solare e onde radio attraverseranno l'atmosfera del pianeta e il modo in cui vengono alterate rivelerà nuovi dettagli della composizione di quest'atmosfera.

8:51 am EDT (14:51 CET). Passando poi dietro il pianeta, la sonda osserverà il Sole mentre viene eclissato da Plutone e registrerà i segnali radio inviatile da Terra: in questo modo luce solare e onde radio attraverseranno l'atmosfera del pianeta e il modo in cui vengono alterate rivelerà nuovi dettagli della composizione di quest'atmosfera.10:18 am EDT (16:18 CET). New Horizons entrerà nell'ombra di Caronte: questo le permetterà di cercare tracce di un'eventuale atmosfera sul satellite.

9:02 pm EDT (3:02 CET del 15 luglio). Dovrebbe giungere a Terra, dopo un viaggio di circa cinque miliardi di chilometri durato circa cinque ore alla velocità della luce, un primo segnale radio della sonda per confermare che è sopravvissuta all'incontro con Plutone e i suoi satelliti.

– Il 15 luglio comincerà l'invio dei dati scientifici e delle immagini ravvicinate di Plutone e Caronte. Si tratta di una quantità di dati enorme, che richiederà moltissimo tempo per essere trasmessa integralmente per via della potenza ridottissima del trasmettitore a bordo di New Horizons e della distanza, che costringono a trasmettere al massimo un kilobit (125 byte) al secondo, ossia circa 45 minuti per una singola foto da 1024x1024 pixel, e con frequenti pause. Le immagini di Plutone alla massima risoluzione verranno trasmesse il 15 luglio e quelle di Caronte il 16 insieme ad altri dati prioritari.

Le immagini grezze verranno pubblicate su Internet automaticamente presso Pluto.jhuapl.edu.

Per seguire l'evento c'è soltanto l'imbarazzo della scelta:

– Su Twitter ci sono gli account @NASANewHorizons e @NewHorizons2015 e c'è anche @elakdawalla di Emily Lakdwalla, alla quale devo molte delle informazioni pubblicate qui;

– Ci sono il sito web di New Horizons presso APL, ricco di informazioni di base, e quello NASA dedicato a New Horizons, che offre maggiori aggiornamenti.

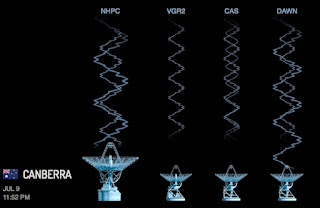

– Per sapere quale delle gigantesche antenne terrestri sta ricevendo e trasmettendo dati da e verso New Horizons potete consultare l'ipnotico sito interattivo del Deep Space Network (cercate NHPC, che è la sigla della sonda).

– C'è la completissima cartella stampa della missione (PDF).

– Sul canale streaming video della NASA troverete numerose conferenze stampa che seguiranno questa scaletta.

– Trovate anche molti articoli su Planetary.org.

– Se vi serve un conto alla rovescia con le ultime immagini ei i dati di distanza e velocità, provate Americaspace.com.

– C'è inoltre l'app PlutoSafari, per Android e IOS.

Purtroppo praticamente tutte queste risorse sono in inglese e non c'è una traduzione in italiano, ma se mi seguite su Twitter (@disinformatico) cercherò di darvi il sunto degli eventi in tempo reale in italiano.

Fonti: NASA, Nature, Planetary.org, NASA.