Coincidenze elettriche

diciembre 24, 2017 7:03Capita spesso, quando si parla di complotti e di fenomeni misteriosi, di sentir dire “non può essere una coincidenza, è troppo improbabile!”. Ma le coincidenze càpitano e possono essere davvero bizzarre. Ve ne racconto una che mi è successa personalmente.

Pochi giorni fa stavo andando a Roma per una missione segreta (che verrà rivelata a gennaio) e mi sono permesso di fare un piccolo scherzo postando questo tweet senza immagini:

Sto andando a Roma con la mia prima Tesla, arrivata a sorpresa prima del previsto. Una Model S blu, come il Tardis, prima versione.— Paolo Attivissimo (@disinformatico) 18 dicembre 2017

Formalmente era tutto vero: stavo davvero andando a Roma, ci stavo davvero andando con la mia prima Tesla, che era davvero arrivata prima del previsto ed era esattamente il modello descritto nel tweet. Ma c’era un, uhm, piccolo particolare che avevo omesso e che ho rivelato qualche minuto dopo, quando si era accumulato già qualche commento di sorpresa dei lettori:

Ecco la mia prima Tesla che sfreccia. Purtroppo durante il trasporto ha preso l'acqua e si è infeltrita :) pic.twitter.com/e5iGdQaNsh— Paolo Attivissimo (@disinformatico) 18 dicembre 2017

In compenso costa poco e si parcheggia facilmente :) pic.twitter.com/4PMNK9iTJH— Paolo Attivissimo (@disinformatico) 18 dicembre 2017

I lettori hanno commentato lo scherzo, ci siamo divertiti con una sciocchezzuola, e la cosa doveva finire lì.

Ma all’arrivo a Roma ho dovuto fare un breve tratto a piedi, e lungo quel tratto ho trovato una Tesla vera, parcheggiata davanti a un albergo: non solo era una delle poche Tesla in giro per Roma, ma era oltretutto proprio blu come il mio modellino. Non ho resistito, e così ho postato questo tweet per seminare stupore e confusione (e ci sono riuscito, visto che alcuni m’hanno sgridato per aver parcheggiato sulle strisce pedonali):

Ed eccomi arrivato a Roma pic.twitter.com/BAxFNa4nVs— Paolo Attivissimo (@disinformatico) 18 dicembre 2017

Anche il testo di quest’ultimo tweet era letteralmente vero: ero davvero arrivato a Roma (dove faceva un freddo cane, da cui sciarpa e cappottone), ma col Frecciarossa. Avevo insomma usato un mezzo di trasporto elettrico, ma non quello che mostravo nella foto.

Ora lasciate da parte il mio discutibile momento di trolleggio e provate a chiedervi quali sono le probabilità di percorrere una singola via di Roma e di incontrare, in quel preciso momento, una Tesla (auto già di per sé rara), in una città dove ce ne sono pochissime, e di incontrare un esemplare dello stesso tipo e dello stesso colore del mio modellino. La prossima volta che qualcuno vi parla di coincidenze impossibili, provate a citargli questa.

Auguri di buone feste.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

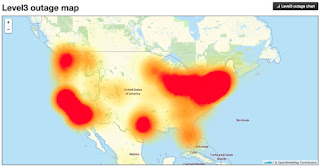

Mirai, avevano infettato 500.000 dispositivi online: ora sono rei confessi

diciembre 22, 2017 8:54I responsabili di Mirai, uno degli attacchi informatici più vasti del 2016 sono stati identificati e arrestati e ora sono rei confessi. Rischiano vari anni di carcere negli Stati Uniti.A ottobre dell’anno scorso un enorme attacco DDOS nei confronti di Dyn, una società di servizi DNS, ha reso inaccessibili per moltissimi utenti alcuni dei siti più frequentati di Internet, come Amazon, Reddit, Netflix, Twitter, Soundcloud, Spotify, Etsy e Github. L’attacco era stato sferrato usando circa 500.000 dispositivi connessi a Internet: non computer o telefonini, ma telecamere di sorveglianza, videoregistratori digitali e router di utenti comuni, di cui gli aggressori avevano preso il controllo.

I rei confessi, secondo i documenti delle autorità statunitensi, sono il ventunenne Paras Jha, del New Jersey, e i suoi complici Josiah White (20 anni), della Pennsylvania, e Dalton Norman (21 anni) della Louisiana.

Jha e White avevano creato una società, la Protraf Solutions, che forniva servizi anti-DDOS. I due hanno stimolato le vendite dei propri servizi sferrando attacchi DDOS contro vari siti e poi contattandoli per chiedere denaro per interrompere gli attacchi o per vendere servizi di protezione che (ovviamente) solo loro potevano fornire. Norman invece usava una rete di dispositivi violati per commettere altri reati, come clic fraudolenti sulle pubblicità per generare incassi illeciti.

I tre sono stati assicurati alla giustizia, ma il codice del loro malware è in circolazione a disposizione di chiunque voglia usarlo per ripetere imprese criminose come queste.

L’uso dei dispositivi dell’Internet delle Cose per compiere reati informatici è sempre più frequente grazie al fatto che non è ancora diffusa l’abitudine di metterli in sicurezza o di considerarli vulnerabili. Mentre gli utenti si sono a malincuore rassegnati a usare antivirus e tenere aggiornati telefonini e computer, raramente pensano di dover applicare aggiornamenti di sicurezza ad altri dispositivi connessi alla Rete o a impostarli in modo meno insicuro. Queste sono le principali raccomandazioni del Department of Homeland Security statunitense sul tema:

- le password predefinite di qualunque dispositivo connesso devono essere cambiate, perché sono facilmente reperibili online;

- vanno installati gli aggiornamenti di sicurezza appena possibile;

- lo Universal Plug and Play va disabilitato nei router se non è strettamente necessario;

- i dispositivi vanno acquistati da aziende che hanno una buona reputazione di sicurezza.

Fonti aggiuntive: Cnet, Tripwire.

Come evitare le app false e truffaldine

diciembre 22, 2017 8:48 |

| Credit: Leonardoverona.it. |

Queste app possono spiare l’utente, attivandogli di nascosto la localizzazione e la fotocamera, rubare password, bombardarlo di pubblicità spesso imbarazzanti, causare addebiti in bolletta oppure addirittura provocare danni fisici al telefonino, per cui è meglio imparare presto a riconoscerle.

- Attenzione ai cloni: uno dei trucchi usati più frequentemente dai truffatori è creare un’app che somiglia, per nome e icona, a un’altra app molto popolare, come è successo di recente con una finta app di WhatsApp.

- Guardate il nome dello sviluppatore: se non lo riconoscete o è diverso da quello che vi aspettate, è probabilmente falso.

- Controllate le recensioni e la popolarità: le app autentiche ne hanno tantissime e hanno decine di milioni di scaricamenti.

- Non cercate un’app digitandone il nome in App Store o Google Play, ma andate al sito del suo produttore: lì troverete il link all’app autentica.

Riconoscimento facciale: Windows 10 beffato da una foto

diciembre 22, 2017 8:45 È ancora decisamente troppo facile ingannare i sistemi di riconoscimento facciale, anche se vengono proposti sempre più spesso come alternative alle password o ai rilevatori di impronte digitali.

È ancora decisamente troppo facile ingannare i sistemi di riconoscimento facciale, anche se vengono proposti sempre più spesso come alternative alle password o ai rilevatori di impronte digitali.

Una dimostrazione molto efficace di questa facilità arriva da Windows 10, che ha un’opzione, denominata Hello, che consente di sostituire la password di login con un riconoscimento del volto dell’utente.

Un gruppo di ricercatori tedeschi, SySS, ha scoperto che è possibile sbloccare un computer Windows 10 protetto da Hello mostrando alla sua telecamera una foto dell’utente autorizzato. Il trucco consiste nell’usare una foto scattata con una telecamera all’infrarosso (una webcam con funzione di visione notturna va benissimo) e stamparla dopo averla tinta leggermente. Hello usa infatti una telecamera all’infrarosso, proprio per evitare che basti una foto a colori per ingannare il sistema, ma la stampa di una foto all’infrarosso somiglia a quello che la telecamera di Hello si aspetta di vedere e quindi la inganna.

È sufficiente una foto a bassa risoluzione (480 x 480 pixel) per beffare anche la versione enhanced anti-spoofing di Windows Hello (non disponibile su tutti i sistemi).

Morale della storia: non siate pigri e usate una buona password alla maniera tradizionale.

Fonte aggiuntiva: Ars Technica.

Perché Apple rallenta i suoi smartphone “vecchi” senza dirlo?

diciembre 22, 2017 8:17 |

| Credit: Maurizio Martinoli. |

Partiamo dall’inizio. C’è un problema di fondo, comune a tutti i telefonini di qualunque marca: le batterie, col passare del tempo e con l’uso, invecchiano e la loro capacità di erogare energia diminuisce sia come durata, sia come picco (Apple dice che le sue batterie mantengono l’80% di capacità dopo circa 500 cicli di carica).

Se lo smartphone ha un picco di consumo di energia, per esempio perché il proprietario usa intensamente un gioco con grafica 3D o un’app per social network avida di energia, la batteria invecchiata non riesce a soddisfare questo picco di richiesta e il telefonino si spegne. Questo succedeva per esempio a fine 2016 con gli iPhone 6, 6s, 6 Plus e 6 Plus e Apple aveva ridotto il problema con l’aggiornamento 10.2.1 di iOS.

Il guaio è che la soluzione scelta da Apple con questo aggiornamento consiste (semplificando) nel rallentare momentaneamente i suoi iPhone quando si verifica un picco di richiesta di energia che una batteria invecchiata non può più gestire, ma soprattutto consiste nel farlo senza avvisare l’utente.

La scoperta di questo rallentamento è infatti merito di alcuni ricercatori esterni: l’ammissione di Apple è arrivata soltanto dopo la pubblicazione dei loro test su iPhone con batterie non recenti. Facendolo senza informare gli utenti (sarebbe bastato un semplice avviso su schermo), ora Apple rischia di fare la figura di aver ordito un complotto per vendere più iPhone e gli utenti che rifiutano di installare gli aggiornamenti di iOS, perché secondo loro rallentano le prestazioni, si sentiranno giustificati e così si esporranno a rischi di sicurezza maggiori.

Se avete un iPhone che sta invecchiando e percepite questi rallentamenti, potete fare varie cose invece di inveire contro il complotto o di comprare un iPhone nuovo:

- cambiare la batteria (cosa che richiede solitamente un intervento di un esperto);

- smettere di usare le app che creano questi picchi di consumo (giochi 3D, app social pesanti, eccetera), rilevabili per esempio dal calore generato e andando in Impostazioni - Batteria - Utilizzo batteria per chiedere i dettagli dei consumi;

- evitare di tenere il telefonino in ambienti molto caldi (per esempio al sole, sul cruscotto dell’auto, in una borsa mentre è collegato a un powerpack esterno), che causano un invecchiamento precoce della batteria;

- cambiare marca di telefonino in favore di una che permetta di sostituire la batteria con facilità.

Fonti aggiuntive: Engadget, Cnet, Wired.