Gli sciacalli online dei disastri aerei

agosto 9, 2014 12:10 - no comments yetSono purtroppo arrivati puntuali, come sempre, i truffatori informatici che si approfittano delle disgrazie di interesse mondiale per truffare: stavolta la notizia riguarda l'abbattimento del volo MH17 della Malaysian Airlines nei cieli dell'Ucraina.

Il Canberra Times e la BBC segnalano che i malfattori hanno creato false pagine Facebook che usano i nomi delle vittime, compresi i bambini. Le pagine false contengono tipicamente un link a un sito che dice di avere informazioni sul disastro aereo ma in realtà scatena un bombardamento di pubblicità per il gioco d'azzardo via Internet, trucchi per fare soldi in fretta, siti pornografici e altro ancora.

Una di queste pagine, in particolare, conteneva un link che annunciava un “video ripreso al momento dello schianto di MH17 in Ucraina” ma portava a un sito porno che chiedeva un numero di telefonino per “verificare” che il visitatore fosse maggiorenne. Chi abbocca regala il proprio numero ai truffatori, che lo useranno probabilmente per intasare la vittima di spam sotto forma di SMS.

Facebook ha rimosso la pagina dopo che le è stata segnalata dalla BBC e chiede agli utenti di segnalare queste pagine truffaldine tramite gli appositi pulsanti presenti sul social network, in modo che Facebook possa venire a conoscenza di queste pagine e cancellarle.

Trend Micro, invece, ha segnalato vari tweet che fanno finta di parlare del volo MH17 ma in realtà contengono link verso spam. Il problema di questi tweet è che molti utenti hanno l'abitudine di retweetare senza verificare, per cui finiscono per promuovere inconsapevolmente questa forma di spam. Twitter, da parte sua, dice che retweetare selvaggiamente può portare alla sospensione permanente dell'account, per cui è meglio stare attenti a quel che si inoltra.

Hacker “attaccano banche svizzere”? Non proprio, risponde MELANI

agosto 9, 2014 11:23 - no comments yetAllarmati per le notizie recenti di attacchi informatici alle banche svizzere? Tranquilli: il malware Retefe di cui si parla in queste notizie è una vecchia conoscenza dei servizi di sicurezza informatica e le banche si sono già premunite da mesi per contrastarla. Lo dice MELANI, la Centrale d'annuncio e d'analisi per la sicurezza dell'informazione, in risposta a questo articolo di Trend Micro, che parla di un'operazione denominata, con grande sforzo creativo, Emmental.L'attacco in realtà non prende di mira i siti delle banche, ma i dispositivi utilizzati dagli utenti per effettuare transazioni bancarie via Internet e in particolare la cosiddetta autenticazione a due fattori: in pratica il sito della banca, oltre a chiedere all'utente qualcosa che sa (la password), gli chiede anche qualcosa che ha (per esempio il telefonino, al quale viene inviato un ulteriore codice usa e getta di autenticazione). Se non vengono forniti entrambi i fattori di autenticazione, il sito della banca rifiuta l'accesso.

La tecnica criminale descritta da Trend Micro non si basa sulla consueta infezione del computer della vittima con malware-spia persistente: usa invece un malware che altera la configurazione del computer, specificamente i parametri DNS che indirizzano il traffico dell'utente, e poi si cancella senza lasciare tracce. Questi parametri vengono modificati in modo che quando l'utente digita il nome di un sito attendibile (per esempio la propria banca), il computer lo porti al sito dei truffatori, che è realizzato a immagine e somiglianza di quello della banca e che usa un certificato SSL di provenienza illecita per sembrare ancora più credibile.

A questo punto il sito-trappola invita l'utente a installare un'app Android, dicendo che si tratta di un generatore di codice di sessione. Invece l'app cattura gli SMS provenienti dalla banca e li dirotta su un computer o un telefonino gestiti dai truffatori. In questo modo i criminali ottengono il primo fattore di autenticazione (login e password) tramite il falso sito e il secondo fattore attraverso l'app. Hanno quindi tutto quel che serve per violare il conto della vittima.

La difesa contro questo attacco piuttosto sofisticato è in realtà semplice: basta non installare app che non provengono da Google Play. MELANI sottolinea inoltre che le banche svizzere non chiedono mai ai propri clienti di fornire informazioni di connessione o di installare un'app su uno smartphone, ricorda la necessità di installare un antivirus, di attivare e aggiornare regolarmente un firewall, di aggiornare il sistema operativo e il browser insieme a tutti gli altri software installati, e di fare attenzione alle mail di origine sconosciuta che contengono allegati o link.

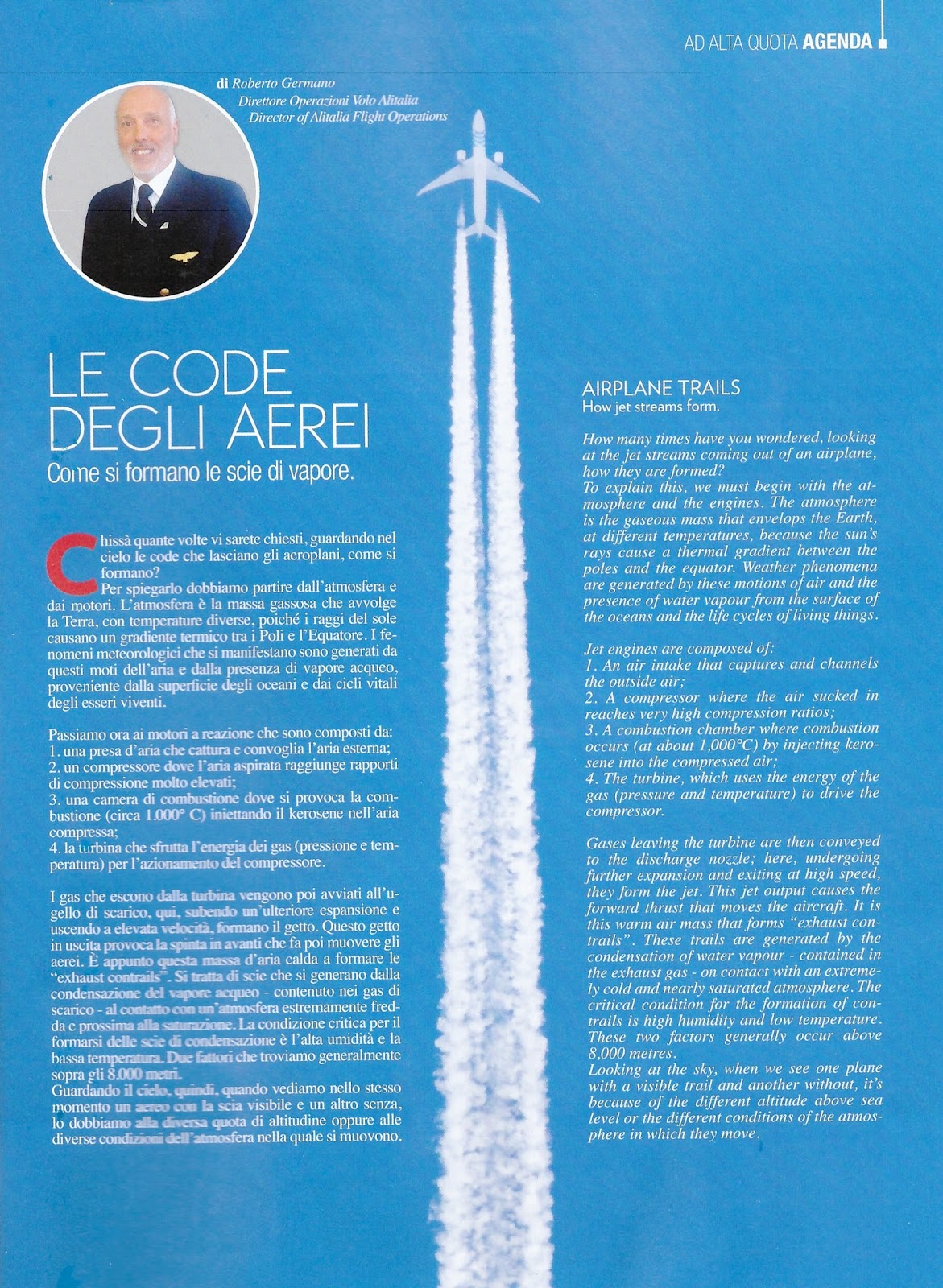

Credete alle “scie chimiche”? Allora state accusando Alitalia. Vedete un po’ voi

agosto 9, 2014 11:10 - no comments yetPochi giorni fa ho preso un volo Alitalia per andare ad Agrigento per il Festival della Scienza (bellissima esperienza, fra l'altro) e ho trovato nella rivista Ulisse della compagnia aerea (numero 357, agosto 2014) la pagina che trovate qui accanto. È firmata da Roberto Germano, direttore delle operazioni di volo di Alitalia, e spiega come si formano le scie dietro gli aerei.Se credete alle teorie sulle “scie chimiche”, allora dovreste spiegare come mai Germano dice che invece le scie degli aerei sono semplicemente “condensazione del vapore acqueo”. Ve la sentite di accusare il direttore delle operazioni di volo di Alitalia di mentire e di coprire la cospirazione? Alitalia fa parte del megacomplotto?

O magari, dico solo magari, vi siete fatti fregare da una panzana fabbricata da paranoici e alimentata da incompetenti (come RedRonnie su Twitter poco fa) sulla quale lucrano venditori di paccottiglia come Envioshield, la pastiglia contro le “scie chimiche”? Fatevi questa domanda. Non chiedo di più.

Per qualunque ulteriore dettaglio o dubbio, date un'occhiata alle risposte degli esperti che ho raccolto presso Scie-chimiche.info.

Per chi non può leggere l'immagine della pagina di Ulisse, che è cliccabile per ingrandirla, eccone il testo.

LE CODE DEGLI AEREI

Come si formano le scie di vapore

Chissà quante volte vi sarete chiesti, guardando nel cielo le code che lasciano gli aeroplani, come si formano?

Per spiegarlo dobbiamo partire dall'atmosfera e dai motori. L'atmosfera è la massa gassosa che avvolge la Terra, con temperature diverse, poiché i raggi del sole causano un gradiente termico tra i Poli e l'Equatore. I fenomeni meteorologici che si manifestano sono generati da questi moti dell'aria e dalla presenza di vapore acqueo, proveniente dalla superficie degli oceani e dai cicli vitali degli esseri viventi.

Passiamo ora ai motori a reazione che sono composti da:

1. una presa d'aria che cattura e convoglia l'aria esterna;

2. un compressore dove l'aria aspirata raggiunge rapporti di compressione molto elevati;

3. una camera di combustione dove si provoca la combustione (circa 1.000°C) iniettando il kerosene nell'aria compressa;

4. la turbina che sfrutta l'energia dei gas (pressione e temperatura) per l'azionamento del compressore.I gas che escono dalla turbina vengono poi avviati all'ugello di scarico, qui, subendo un'ulteriore espansione e uscendo a elevata velocità, formano il getto. Questo getto in uscita provoca la spinta in avanti che fa poi muovere gli aerei. È appunto questa massa d'aria calda a formare le “exhaust contrails”. Si tratta di scie che si generano dalla condensazione del vapore acqueo – contenuto nei gas di scarico – al contatto con un'atmosfera estremamente fredda e prossima alla saturazione. La condizione critica per il formarsi delle scie di condensazione è l'alta umidità e la bassa temperatura. Due fattori che troviamo generalmente sopra gli 8.000 metri.

Guardando il cielo, quindi, quando vediamo nello stesso momento un aereo con la scia visibile e un altro senza, lo dobbiamo alla diversa quota di altitudine oppure alle diverse condizioni dell'atmosfera nella quale si muovono.

Cryptolocker, “hacker buoni” recuperano le chiavi per annullare l'estorsione

agosto 8, 2014 18:41 - no comments yetRicordate CryptoLocker, il malware che infettava i computer, ne cifrava i dati con una password complicatissima e poi chiedeva alla vittima un riscatto in denaro (tipicamente 300 dollari) per avere la password e quindi sbloccare i dati? C'è una buona notizia: un gruppo di ricercatori è riuscito a recuperare le chiavi di cifratura usate dai criminali e a ricostruire il funzionamento del malware.

È stato creato pertanto un sito, Decryptcryptolocker.com, che permette alle vittime di recuperare la password che blocca i loro dati se non hanno pagato il riscatto e non hanno una copia di sicurezza dei dati stessi: basta mandare al sito uno dei file cifrati e un indirizzo di mail sul quale ricevere la password. Le aziende alle quali appartengono i ricercatori e il sito di recupero password sono serie, ma per prudenza è comunque meglio mandare loro soltanto documenti cifrati non riservati.

Si stima che l'attacco, che ha colpito nei mesi scorsi numerose aziende in tutto il mondo, abbia fruttato ai suoi creatori circa 3 milioni di dollari e che l'1,3% degli utenti ha scelto di pagare il riscatto.

Risolto il problema di Cryptolocker, però, i criminali si sono rimessi al lavoro e sono in circolazione nuove varianti di malware che usano la stessa tecnica di cifrare i dati della vittima e chiedere un riscatto, come segnalato in dettaglio dalla Centrale d'annuncio e d'analisi per la sicurezza dell'informazione MELANI della Confederazione: è già in giro, per esempio, SynoLocker, che però prende di mira soltanto i dispositivi NAS collegati a Internet della Synology, che sono molto diffusi e sono un bersaglio ghiotto perché normalmente custodiscono grandi quantità di dati che gli utenti considerano preziosi. Synology ha già predisposto un aggiornamento che riduce il danno e MELANI fornisce chiare istruzioni in italiano su come procedere e prevenire il problema.

Le regole di sicurezza sono comunque le solite: fate periodicamente una copia separata, scollegata da Internet, di tutti i dati che volete proteggere e fate attenzione a qualunque messaggio contenente allegati, anche se sembra provenire da mittenti apparentemente attendibili. Questi malware si diffondono infatti quasi sempre tramite allegati in formato Word o PDF il cui mittente è stato falsificato.

Archeoinformatica: la prima pagina Web di Microsoft compie vent'anni

agosto 8, 2014 6:45 - no comments yetQuello che vedete qui accanto era l'aspetto della pagina iniziale di Microsoft.com vent'anni fa, nel 1994, quando la parte Web di Internet era ancora embrionale e doveva fare i conti con il fatto che le velocità di connessione degli utenti erano scarsissime rispetto agli standard di oggi.Non stupitevi, quindi, se la pagina di allora sembra scarna e minimalista: all'epoca ogni byte pesava e, come racconta Microsoft, era normale che quella paginetta ci mettesse anche cinque secondi a caricarsi.

Operazione nostalgia: Microsoft ha rimesso online quella pagina in versione funzionante. Unica concessione alla modernità: i link oggi portano alla versione attuale del sito Microsoft.com.