Hacking Team, il giorno dopo

Luglio 7, 2015 9:23 Questo articolo vi arriva gratuitamente e senza pubblicità grazie alla gentile donazione di “mauriziosi*”, “mauro.oli*” e “italoiv*” ed è stato aggiornato dopo la pubblicazione iniziale. Se vi piace, potete incoraggiarmi a scrivere ancora.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alla gentile donazione di “mauriziosi*”, “mauro.oli*” e “italoiv*” ed è stato aggiornato dopo la pubblicazione iniziale. Se vi piace, potete incoraggiarmi a scrivere ancora.

Ultimo aggiornamento: 14:20.

Continua la saga della colossale fuga di dati (almeno 400 gigabyte) dalla società di sicurezza informatica italiana Hacking Team, iniziata epicamente ieri mattina e descritta in questo mio articolo. Questo articolo verrà aggiornato man mano che arrivano nuovi dati.

Chi è stato?

Il presunto autore dell'incursione si fa chiamare “Phineas Fisher” e ci sono alcune conferme indipendenti della validità della sua rivendicazione. Ha tweetato stanotte che scriverà come ha fatto a penetrare in Hacking Team “quando avranno avuto tempo di fallire nel capire cosa è successo e avranno cessato gli affari.” Cattivello, ma anche astuto nell'atteggiarsi a novello Robin Hood.

L'ipotesi che l'incursione sia stata opera di una società rivale non ha alcuna prova a sostegno; inoltre, a giudicare dall'approccio alla sicurezza comicamente dilettantesco usato da Hacking Team, non sembra affatto necessario invocare il talento di esperti per spiegare l'intrusione, per cui è poco credibile.

Conseguenze per Hacking Team

Quanto sarebbero gravi, dal punto di vista legale, le azioni compiute da Hacking Team? L'europarlamentare Marietje Schaake ieri ha scritto che la vendita di questo software al Sudan “non solo costituirebbe una violazione del regime di sanzioni delle Nazioni Unite stabilito dalle Risoluzioni del Consiglio di sicurezza 1556, 1591, 1945, 2091 e 2138, ma [...] violerebbe anche la Decisione del Consiglio 2014/450/CFSP del 10 luglio 2014 riguardanti le misure restrittive in considerazione della situazione in Sudan”. La Schaake aveva già presentato, un paio di mesi fa, un'interrogazione parlamentare sui possibili abusi del software di Hacking Team contro giornalisti e difensori dei diritti umani in Marocco.

I documenti trafugati indicano che Hacking Team ha mentito pubblicamente e pesantemente: mentre scriveva nella propria Customer Policy che forniva il proprio software a governi o agenzie governative, emergono rapporti con società private. Mentre scriveva nella stessa Policy che non vendeva a governi nelle liste nere USA, UE, ONU, NATO o ASEAN, lo faceva eccome, per esempio con il Sudan. Cito dalla Policy: “We provide our software only to governments or government agencies. We do not sell products to individuals or private businesses. We do not sell products to governments or to countries blacklisted by the U.S., E.U., U.N., NATO or ASEAN.”

Come già detto ieri, inoltre, Hacking Team avrebbe mentito anche ai propri clienti governativi, installando nel proprio software una backdoor (controllo remoto) senza dirlo ai clienti stessi, per cui la catena delle bugie è davvero lunga e devastante.

Conseguenze per noi utenti

Iniziano ad emergere le prime conseguenze tecniche della rivelazione del codice sorgente dei prodotti di Hacking Team: oggi Tor Project dice che HT ha tentato di violare la sicurezza del loro software ma finora non sono emersi exploit di HT contro Tor, ma terranno d'occhio gli sviluppi.

La collezione di exploit di HT veniva aggiornata attingendo disinvoltamente agli exploit pubblicati dai ricercatori di sicurezza.

È presumibile che a breve i principali antivirus riconosceranno il malware di Hacking Team e quindi molti dei soggetti sorvegliati si accorgeranno di essere stati messi sotto sorveglianza. Potrebbero essere ben poco contenti di scoprirlo. MIkko Hypponen di F-Secure mi ha confermato che il loro software già bloccava il malware di HT, come confermato dalla documentazione interna di HT che ora è pubblica. Mi sfugge la logica con la quale forze di polizia di vari paesi spendono centinaia di migliaia di euro per un malware che viene bloccato da un antivirus da qualche decina di euro l'anno.

Un beneficio per tutti noi: l'esame dei file di HT ha rivelato almeno un exploit 0day per Flash, che ora potrà essere corretto, eliminando una vulnerabilità alla quale sono esposti tutti gli utenti Flash del mondo.

Mettiamoci una pezza

Lexsi.com, uno dei clienti di HT, ha inviato una richiesta di rimozione a Musalbas.com, uno dei siti che ospita una copia d'archivio dei dati trafugati, dicendo che si tratta di materiale sensibile e riservato. Su questo non c'è dubbio, ma è totalmente inutile chiudere un pezzetto del recinto quando i buoi sono scappati da un pezzo e si stanno moltiplicando allegramente ovunque.

Analisi dei file

Premessa importante: il materiale pubblicato in Rete contiene moltissime immagini della sfera privata di persone legate a Hacking Team, di persone esterne a HT e anche di bambini. Nelle foto e nei video non c'è nulla di imbarazzante, provocante o pertinente per eventuali indagini giornalistiche, per cui credo che sia doveroso rispettare la privacy di queste persone estranee ai fatti e di questi minori che non hanno alcuna colpa. Lascio quindi in pace chi non c'entra.

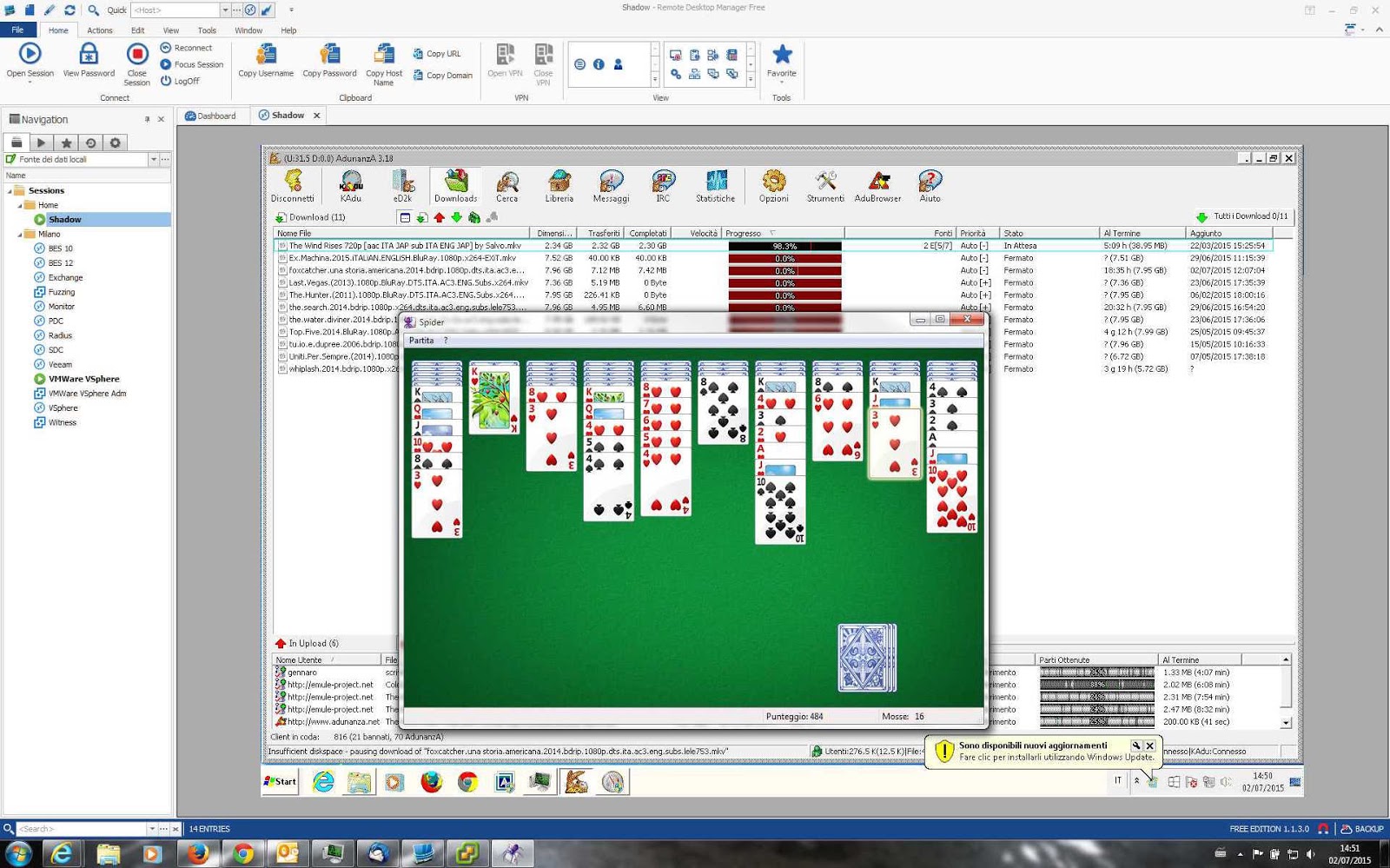

Gli screenshot pubblicati dall'intrusione includono immagini anche recentissime (primi di luglio) dei desktop dei PC Windows dei due amministratori di sistema e contengono di tutto: dati di richiesta del passaporto per un familiare, sessioni di Solitario e altri giochi (Command and Conquer, mi pare), conversazioni WhatsApp e Facebook, sessioni di scaricamento film su eMule, taglie di reggiseno usate come risposte alle domande d'emergenza per recupero password. Al di là del contenuto relativamente frivolo, l'esistenza di questi screenshot dimostra che i due amministratori di sistema (gente che in teoria dovrebbe essere competentissima in sicurezza) non sapevano di avere dentro i propri computer di lavoro del malware capace di vedere e registrare quello che avevano sui loro schermi. Questo indica che la sottrazione dei dati non è stata commessa semplicemente copiando i file dai computer e dai server, ma anche infettando direttamente i computer degli admin. Che figuraccia.

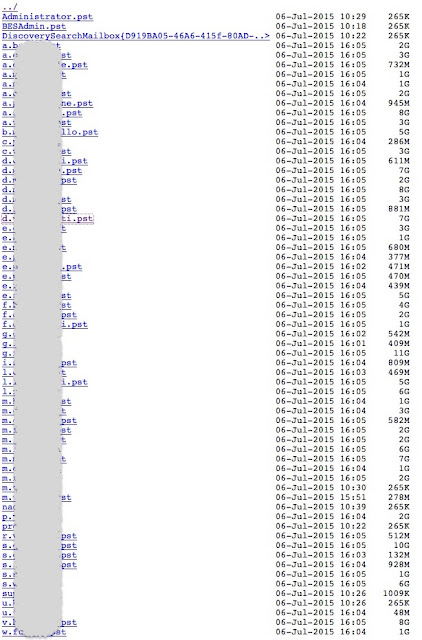

Le mail catturate (interi file PST da vari gigabyte ciascuno) appartengono a molte persone legate a Hacking Team e includono, fra le altre cose, un messaggio nel quale si dice che il sistema RCS di Hacking Team in Colombia è dentro l'ambasciata degli Stati Uniti, dove c'è anche “un altro strumento di intercettazione... che riceverà tutto il traffico degli ISP colombiani”, a conferma del fatto che l'intercettazione di massa preventiva è una prassi del governo degli Stati Uniti.

|

| I nomi degli utenti sono stati mascherati da me; la pecetta non è nell'originale. |

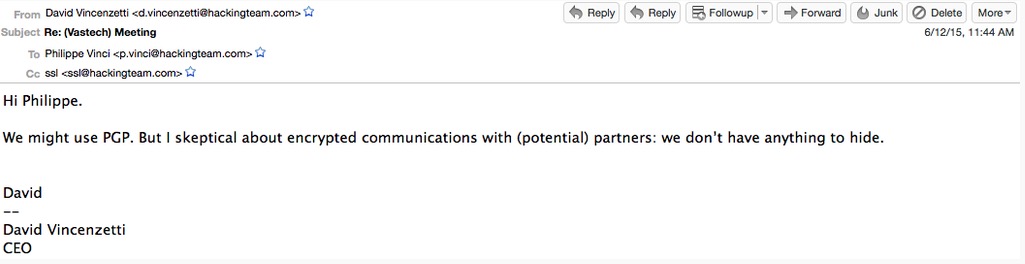

Non mancano perle come questa: il CEO di Hacking Team, David Vicenzetti, che dice che non server ricorrere alla crittografia perché tanto non hanno nulla da nascondere.

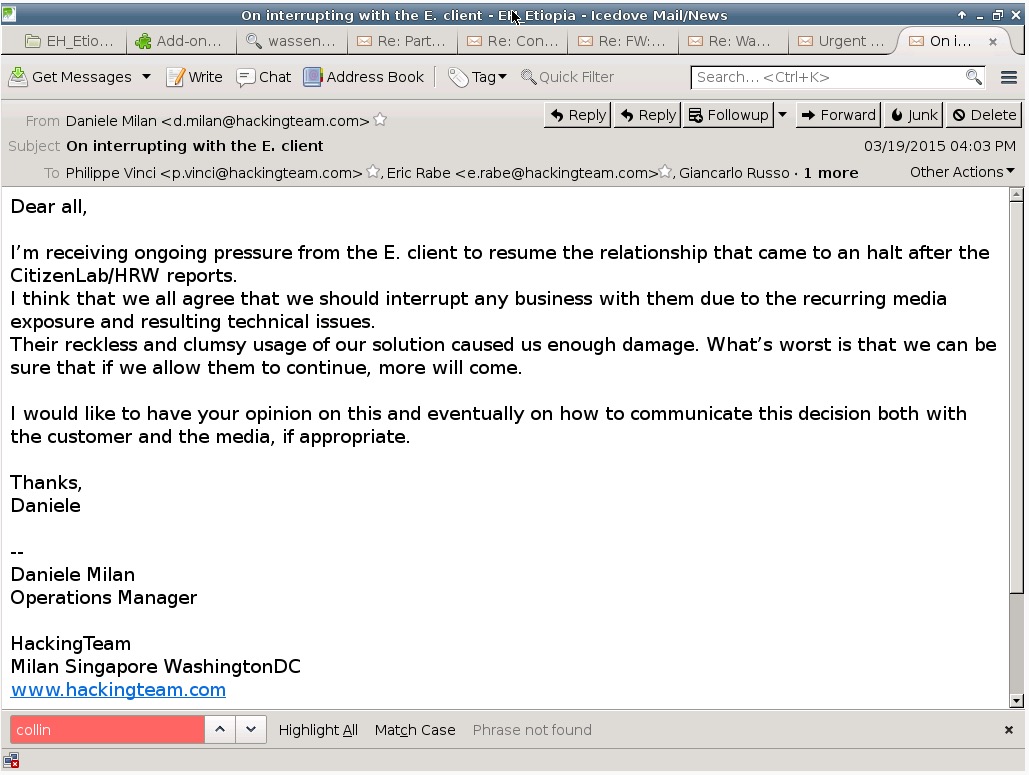

Al tempo stesso, notate con quanta circospezione HT parla del “cliente E.” che è stato mollato (va detto) da HT dopo che Citizen Lab e Human Rights Watch hanno segnalato gli abusi commessi dal cliente. Notare che la cartella di mail è denominata “EH_Etiopia”.

Niente da nascondere. No, assolutamente.

Ma cosa si aspettavano quelli di Hacking Team quando hanno venduto il proprio software di sorveglianza a un governo come quello dell'Etiopia? Che, con tutti i problemi drammatici che ha quel paese, l'avrebbero usato per sorvegliare pedofili e spacciatori? Siamo seri. Vendere malware a governi di questo genere è esattamente come fare i trafficanti d'armi.

Lo spione spiato: Hacking Team si fa fregare 400 giga di dati. Comprese fatture a governi e link a Youporn

Luglio 6, 2015 5:06Questo articolo vi arriva gratuitamente e senza pubblicità grazie alla gentile donazione di “ste.simon*”ed è stato aggiornato dopo la pubblicazione iniziale. Se vi piace, potete incoraggiarmi a scrivere ancora.

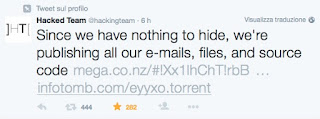

Anche l'account Twitter di Hacking Team (@HackingTeam) è stato violato ed è stato usato per pubblicare schermate del materiale pubblicato e tweet di sfottimento come quello mostrato qui sopra.

Dentro la collezione di dati trafugata, stando ai primi esami, c'è di tutto: registrazioni audio, mail, codice sorgente, credenziali di login per i siti di supporto di Hacking Team in Egitto, Messico e Turchia. Secondo l'analisi dell'elenco di file del pacchetto Bittorrent, i clienti di Hacking Team includono la Corea del Sud, il Kazakistan, l'Arabia Saudita, l'Oman, il Libano e la Mongolia; c'è una fattura da 480.000 euro al NISS (National Intelligence and Security Services) del Sudan, che secondo Human Rights Watch ha soffocato le proteste contro il governo facendo 170 morti nel 2013, e c'è una fattura da un milione di euro tondi alla Information Network Security Agency dell'Etiopia, eppure Hacking Team ha dichiarato di non fare affari con governi oppressivi.

Stando ai dati pubblicati a seguito dell'intrusione, ci sono clienti di Hacking Team nei seguenti paesi: Arabia Saudita, Australia, Azerbaigian, Bahrein, Cile, Cipro, Colombia, Corea del Sud, Ecuador, Egitto, Emirati Arabi, Etiopia, Germania, Honduras, Italia, Kazakistan, Lussemburgo, Malesia, Marocco, Messico, Mongolia, Nigeria, Oman, Panama, Polonia, Repubblica Ceca, Russia, Singapore, Spagna, Stati Uniti, Sudan, Svizzera, Tailandia, Ungheria, Uzbekistan, Vietnam.

C'è anche, secondo Christopher Soghoian, un file Excel con tutti i clienti governativi, le date di primo acquisto da Hacking Team e i ricavi accumulati.

Non è finita: alcuni screenshot rivelano pratiche di sicurezza davvero imbarazzanti per una società che si occupa di sicurezza informatica a livelli governativi. Ci sono le password di una persona dotata di account di posta su Hackingteam.com, conservate in chiaro in un file e costituite principalmente dalla parola Passw0rd usata ripetutamente per più siti.

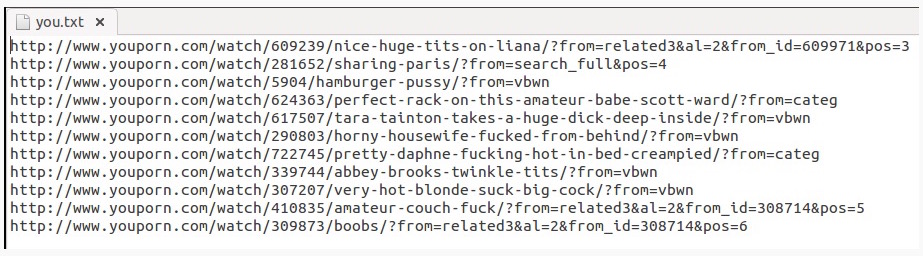

E la stessa persona conserva sul computer di lavoro i link a Youporn.

Ho contattato il CEO di Hacking Team per avere una dichiarazione sulla vicenda e sono in attesa di risposta.

Se i dati vengono confermati come autentici, è una carneficina digitale e la reputazione di Hacking Team ne esce a pezzi. Alcuni governi si cominceranno a chiedere in che mani hanno messo i loro affari più sensibili.

Fonti aggiuntive: The Register, CSO Online.

Incidente SpaceX, risposte entro fine settimana; la capsula Dragon s’è davvero sganciata

Luglio 6, 2015 3:13Questo articolo vi arriva gratuitamente e senza pubblicità grazie alla gentile donazione di “ricocrit*” e “robbien*”. Se vi piace, potete incoraggiarmi a scrivere ancora.

Expect to reach preliminary conclusions regarding last flight by end of week. Will brief key customers & FAA, then post on our website.— Elon Musk (@elonmusk) 6 Luglio 2015

|

| Credit: NASA Spaceflight forum |

Musk ha aggiunto che verranno dapprima notificati i clienti primari e la FAA e poi ci sarà un annuncio pubblico sul sito di SpaceX.

Intanto il sito NASA Spaceflight (non legato alla NASA) ha pubblicato un articolo dettagliato nel quale riassume gli incidenti precedenti di SpaceX (tre Falcon 1 persi uno dopo l'altro) e ricorda che l'industria aerospaziale non è per i deboli di cuore o per i pavidi che scappano davanti al primo insuccesso.

L'articolo segnala inoltre che “le telecamere d'inseguimento a lunga portata presso la base dell'aviazione militare di Cape Canaveral e al Kennedy Space Center hanno catturato l'incidente con dettaglio sufficiente a identificare la capsula Dragon che abbandona la ‘scena del delitto’, anche se la sua sorte era anch'essa segnata perché era destinata a un impatto ad alta velocità, non sopravvivibile, con la superficie dell'oceano.”

Sono stati recuperati “alcuni grandi frammenti” del veicolo. L'ipotesi prevalente, tutta da confermare, è che ci sia stato un problema nel sistema di pressurizzazione del secondo stadio e/o delle linee d'alimentazione del sistema stesso che ha portato a uno sbalzo importante di pressione, portando al cedimento strutturale dello stadio e quindi alla separazione della capsula Dragon.

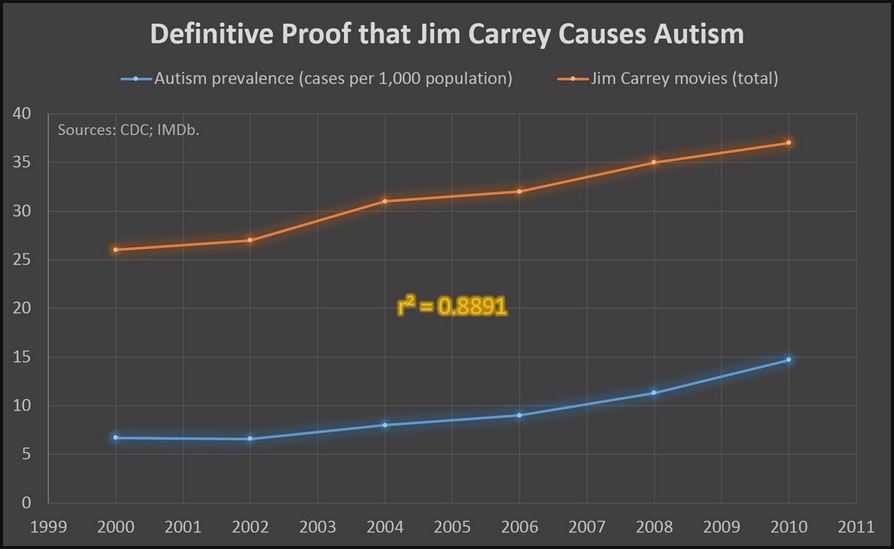

È scientificamente provato: la causa dell’autismo è Jim Carrey

Luglio 3, 2015 14:55Questo articolo vi arriva gratuitamente e senza pubblicità grazie alla gentile donazione di “s.poppi*” e “davide.web*” ed è stato aggiornato dopo la pubblicazione iniziale. Se vi piace, potete incoraggiarmi a scrivere ancora.

Avrete sentito parlare del recente epic fail di Jim Carrey, l'attore comico, che si è lanciato su Twitter in una serie di accuse deliranti contro i vaccini che, a suo dire, conterebbero mercurio, alluminio e altri veleni, e contro il governatore della California, Jerry Brown, che Carrey ha definito “fascista manovrato dalle aziende” per la sua legge sull'obbligo di vaccinazione per varie malattie infettive, compresi morbillo e pertosse.

Salvo di Grazia (MedBunker) ha scritto un ottimo articolo sul Fatto Quotidiano che spiega l'assurdità medica di quello che afferma Carrey. Io mi limito a ricordare che il fatto di essere celebre non lo rende un tuttologo: nulla da eccepire sulla sua competenza professionale come attore, per carità, ma la sua competenza in campo medico è nulla, e Carrey non è nemmeno in grado di portare esperti medici che confermino le sue affermazioni. Se la mia auto non funziona, vado da un meccanico, non da un salumiere o da un premio Nobel.

L'articolo di Salvo di Grazia cita anche il grafico che vedete qui sopra, che rende “scientificamente evidente” il nesso fra autismo e film di Jim Carrey. C'è poco da scherzare sull'autismo, e infatti il grafico non è uno scherzo: contiene lo stesso errore che viene commesso, senza rendersene conto, da chi lega i vaccini all'autismo, ossia pensare che un evento che accade dopo un altro deve per forza essere causato dal primo, e che un evento che si evolve di pari passo a un altro significa per forza che i due sono legati fra loro. Il fatto che i sintomi dell'autismo compaiano dopo l'età alla quale si fanno alcune vaccinazioni non significa che le vaccinazioni causano l'autismo, esattamente come vedersi tagliare la strada da un gatto nero e poi farsi male non significa che i gatti neri portano iella. Correlazione non implica causa: non dimentichiamolo mai.

Podcast del Disinformatico del 2015/07/03

Luglio 3, 2015 13:50È disponibile per lo scaricamento il podcast della puntata di oggi del Disinformatico della Radiotelevisione Svizzera. Buon ascolto!