Blog di "Il Disinformatico"

“Pearl Harbor digitale” ieri? No, semplicemente sfiga multipla

9 de Julho de 2015, 9:22C'è stato un certo panico in Rete ieri: la Borsa di New York ha sospeso di colpo le contrattazioni, la United Airlines ha sospeso tutti i voli e il sito del Wall Street Journal dava un messaggio d'errore che indicava problemi gravi.Tre eventi di questo genere nello stesso giorno hanno istintivamente fatto sospettare che si trattasse di un attacco informatico coordinato, magari legato agli eventi di Hacking Team, ma a quanto risulta si è trattato semplicemente di una vistosa concentrazione di sfortuna. Nel giro di un paio d'ore United e WSJ.com sono tornati online; la compagnia aerea ha spiegato che si è trattato di un problema di connettività causato da un router difettoso. La Borsa di New York ci ha messo invece quasi quattro ore a tornare attiva e si vocifera che il problema sia stato causato da un aggiornamento software difettoso.

La Casa Bianca, il Dipartimento per la Sicurezza Nazionale e la Borsa hanno pubblicato dichiarazioni per chiarire che non si trattava di eventi causati da qualche ipotetico attacco informatico.

Come è possibile che questi eventi siano avvenuti tutti e tre lo stesso giorno? La spiegazione è semplice: le reti informatiche vanno in tilt piuttosto spesso, ma quando capita a una sola non ci facciamo caso. Se tre di questi tilt avvengono quasi contemporaneamente, la cosa ci colpisce e ci resta impressa: fa parte dei nostri istinti di riconoscimento degli schemi, che quando lavorano su basi fragili sfociano nel complottismo. Ma in realtà in una distribuzione casuale di eventi scollegati prima o poi è inevitabile che due o più di questi eventi avvengano contemporaneamente; anzi, sarebbe strano il contrario, e la probabilità di queste coincidenze può anche essere calcolata. Che è più matematicamente prode di me può infatti cimentarsi con una distribuzione poissoniana.

Fonti aggiuntive: Ars Technica.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Perché un secondo in più manda in tilt i computer?

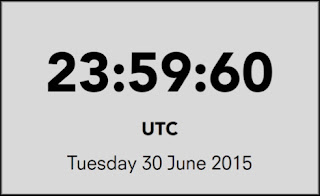

8 de Julho de 2015, 20:46Il 30 giugno scorso è stato inserito un secondo in più al tempo coordinato universale (UTC), l'ora ufficiale di riferimento per moltissime attività, per cui alle 23:59:59 UTC non si è passati alle 00:00:00 del giorno dopo (1 luglio) ma gli orologi ufficiali hanno segnato 23:59:60.Il secondo (in gergo secondo intercalare) è stato aggiunto per sincronizzare l'ora ufficiale con le leggere variazioni della rotazione terrestre, come avviene ogni tanto: era già capitato a giugno 2012, per esempio, seguendo una prassi introdotta nel 1972.

Ma che differenza può mai fare un secondo? Può sembrare strano, ma ci sono moltissimi processi nei quali un secondo fra una differenza enorme e trovarsi fuori sincronismo è un dramma. Per esempio, un lancio di un razzo di rifornimento che deve incontrare la Stazione Spaziale Internazionale deve essere preciso al secondo, altrimenti mancherà il proprio bersaglio, che in un secondo si sposta di quasi otto chilometri.

Anche sulla Terra un secondo può causare guai grossi: il giorno dell'inserimento del secondo intercalare precedente, a giugno 2012, sono andati in tilt siti come Reddit, Gawker, molti server Linux e la compagnia aerea Quantas ha avuto problemi informatici che hanno causato ritardi in una cinquantina di voli. Anche il settore finanziario, con le operazioni di borsa automatizzate che lavorano sulle frazioni di secondo, ha seri problemi se il software non è capace di gestire il caso di un minuto che ha sessantuno secondi (da 00 a 60) invece dei normali sessanta. Infatti per l'occasione le borse statunitensi hanno risolto drasticamente il problema chiudendo le contrattazioni poco prima dell'istante del secondo intercalare.

Il problema tecnico è che si tratta di una situazione che si verifica molto raramente (prima del 2012 c'era stato un secondo intercalare nel 2008) e quindi il software che la gestisce non viene quasi mai messo alla prova; inoltre le simulazioni delle interazioni fra sistemi situati su reti molto vaste diventano impraticabili.

Noi utenti comuni non dobbiamo fare nulla: computer, tablet e telefonini di norma si sincronizzano quando si collegano a Internet.

Fonti: Ars Technica (1, 2).

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Anche se non v’importa di Hacking Team, i suoi trucchi sono già in mano ai criminali: meglio impostare bene Flash

8 de Julho de 2015, 5:30Questo articolo vi arriva gratuitamente e senza pubblicità grazie alla gentile donazione di “fafiore*” e “m.sabba*”. Se vi piace, potete incoraggiarmi a scrivere ancora.È importante aggiornare Flash appena possibile, se lo usate, e magari disattivare la sua esecuzione automatica: oggi è una giornata ad alto rischio.

I file recentemente trafugati a Hacking Team contengono infatti un exploit, ossia un attacco, che sfrutta una vulnerabilità finora sconosciuta di Flash, catalogata come CVE-2015-5119 (informativa Adobe; informativa CERT). I criminali informatici sono stati come al solito velocissimi: hanno già integrato l'exploit nei loro attacchi, che hanno effetto su chi ha Flash fino alla versione 18.0.0.194 inclusa. L'attacco richiede semplicemente una visita a un sito Web.

Diffidate degli inviti automatici ad aggiornarvi, potrebbero essere trappole: usate invece le pagine apposite di Adobe per controllare che versione avete e scaricare la più recente, che in questo momento è la 18.0.0.203.

Per gli utenti Mac: stranamente, sul mio Yosemite il plug-in Flash nelle Preferenze di Sistema non rileva la disponibilità dell'aggiornamento 18.0.0.203.

Già che ci siete, evitate che un sito ostile vi faccia partire Flash a sorpresa: le istruzioni per Firefox, Chrome, Safari e Internet Explorer sono qui.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Hacking Team e la fattura al Sudan: nuovi documenti smontano la difesa dell'azienda

7 de Julho de 2015, 18:00Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle gentili donazioni di “icaro200*”, “antonio.bu*”, “robyv*” e “alberto.dol*”. Se vi piace, potete incoraggiarmi a scrivere ancora.

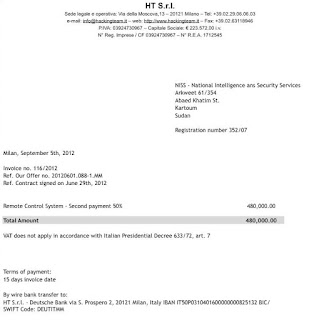

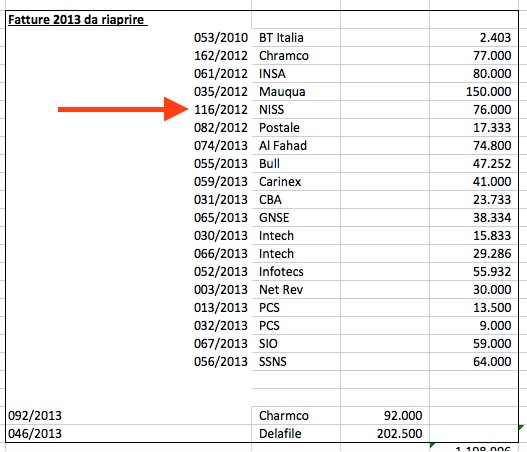

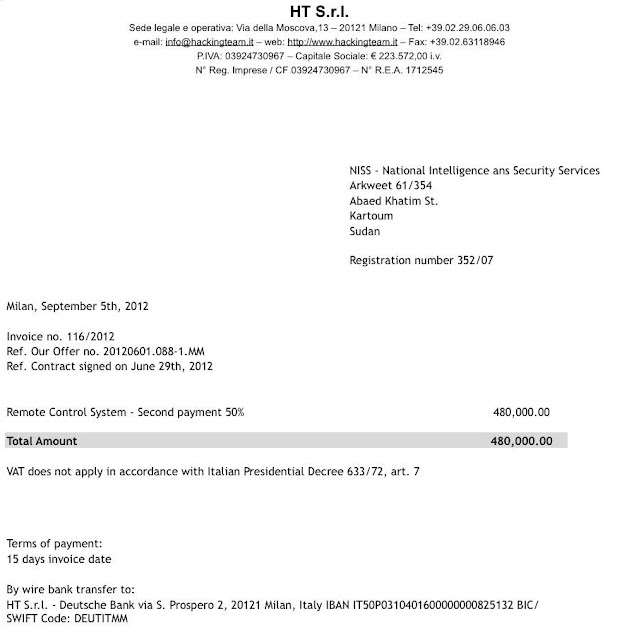

La vendita risulta dalla fattura per 480.000 euro pubblicata fra i dati trafugati all'azienda (immagine parziale qui accanto). È davvero difficile pensare che i responsabili di questa vendita non sapessero in che sorta di mani stessero mettendo strumenti così letali.

In un'intervista all'International Business Times, il portavoce di Hacking Team, Eric Rabe, ha difeso oggi l'operato dell'azienda facendo notare che la fattura in questione (di cui non ha smentito l'autenticità) risale al 2012, quando il Sudan non era ancora nella lista nera dell'ONU. Una difesa abbastanza fragile, dato che ben prima che entrasse formalmente in lista nera il Sudan non era un paese al quale si poteva vendere malware di sorveglianza sperando che venisse usato eticamente e a fin di bene. Ora nuovi documenti smontano questa difesa e dimostrano che i rapporti di Hacking Team con il governo sudanese sono proseguiti almeno fino a gennaio 2014. Ma partiamo dall'inizio.

––

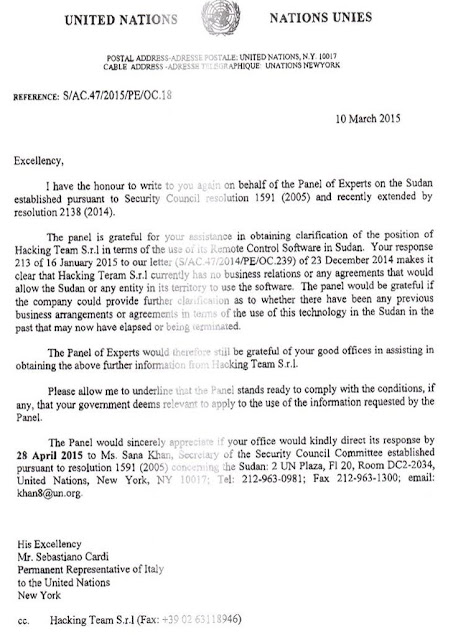

L'ipotesi che Hacking Team facesse affari con il Sudan, basata sulle indagini di Citizen Lab, aveva già spinto le Nazioni Unite ad incaricare un comitato di esperti di investigare sull'azienda a settembre 2014, anche perché tali affari sarebbero stati probabilmente in violazione delle sanzioni europee sul commercio di armi militari verso il Sudan.

Come racconta in dettaglio Motherboard, Hacking Team inizialmente ha risposto all'ONU che il Sudan non era uno dei suoi clienti e poi ha detto all'ONU che il software non è considerato un'arma e che quindi le Nazioni Unite non hanno l'autorità per fare domande. Ma Hacking Team non ha mai chiarito se aveva avuto affari in passato con il governo del Sudan.

Ora, grazie ai dati trafugati, sappiamo che li aveva avuti. La fattura, fra l'altro, riguarda solo metà dei pagamenti ricevuti dal Sudan, che ammontano in tutto a 960.000 euro.

David Vincenzetti, CEO di Hacking Team, era indubbiamente al corrente delle perplessità dell'ONU: a febbraio rispose al comitato di esperti delle Nazioni Unite usando toni decisamente aggressivi e dicendo che ogni ulteriore richiesta del comitato di esperti gli sembrava una violazione ingiustificata e ingiustificabile del diritto al segreto commerciale. Il 21 aprile, Vincenzetti addirittura ha accusato l'inchiesta ONU di essere un danno per la reputazione e l'immagine di Hacking Team.

L'ONU ha chiesto ancora a Hacking Team ben cinque volte (l'ultima il 15 maggio scorso) di chiarire se l'azienda avesse mai fatto affari con il Sudan. Hacking Team non ha mai risposto.

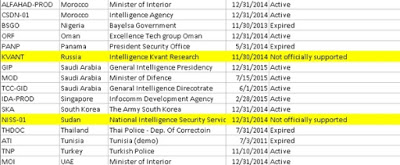

Questo muro del silenzio si è infranto con la fuga di dati di ieri, dalla quale sono emersi documenti che smentiscono le parole di Hacking Team. Tanto per cominciare, c'è l'elenco dello stato dei rapporti con vari paesi. Per il Sudan, al posto di Active (attivo) o di Expired (scaduto) usati per gli altri paesi clienti (tranne la Russia), c'è una frase compromettente: “12/31/2014 Not officially supported” (non supportato ufficialmente). Sarebbe molto interessante chiedere ad Eric Rabe di spiegare il significato di questa frase.

La paziente analisi collettiva dei documenti interni di Hacking Team ora resi pubblici ha rivelato oggi anche un altro documento di Hacking Team che parla di una fattura “112/2012” etichettata “NISS” per un importo di 76.000 (euro, si presume) all'interno di un elenco etichettato “Fatture 2013 da riaprire”.

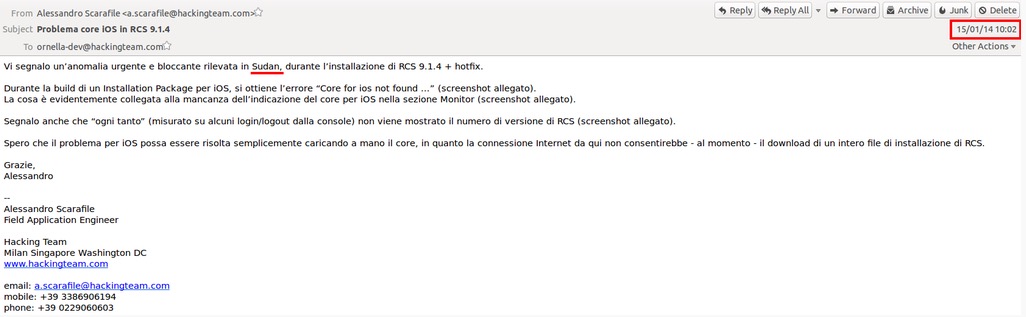

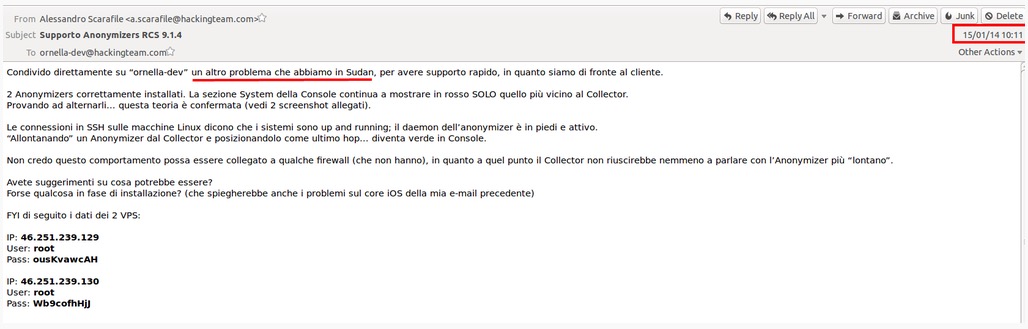

Ma soprattutto sono state segnalate oggi due mail dello staff di Hacking Team in cui viene prestata assistenza al Sudan il 15 gennaio 2014 proprio per il malware di sorveglianza RCS. La scusa che la fattura trafugata è del 2012 e che quindi non ci sono più rapporti con il governo del Sudan ha insomma seri problemi di credibilità.

Trascrizione delle mail (evidenziazioni aggiunte da me:

Da: Alessandro Scarafile [a.scarafile@hackingteam.com]

15/01/14 10:02

Oggetto: Problema core iOS in RCS 9.1.14

A: ornella-dev@hackingteam.com

Vi segnalo un'anomalia urgente e bloccante rilevata in Sudan, durante l'installazione di RCS 9.1.4 + hotfix.

Durante la build di un Installation Package per iOS, si ottiene l'errore "Core for ios not found..." (screenshot allegato).

La cosa è evidentemente collegata alla mancanza dell'indicazione del core per iOS nella sezione Monitor (screenshot allegato).

Segnalo anche che "ogni tanto" (misurato su alcuni login/logout dalla console) non viene mostrato il numero di versione di RCS (screenshot allegato).

Spero che il problema per iOS possa essere risolta [sic] semplicemente caricando a mano il core, in quanto la connessione internet da qui non consentirebbe - al momento - il download di un intero file di installazione di RCS.

Grazie,

Alessandro

Da: Alessandro Scarafile [a.scarafile@hackingteam.com]

15/01/14 10:11

Oggetto: Supporto Anonymizers RCS 9.1.14

A: ornella-dev@hackingteam.com

Condivido direttamente su "ornella-dev" un altro problema che abbiamo in Sudan, per avere supporto rapido, in quanto siamo di fronte al cliente.

2 Anonymizers correttamente installati. La sezione System della Console continua a mostrare in rosso SOLO quello più vicino al Collector.

Le connessioni in SSH sulle macchine Linux dicono che i sistemi sono up and running; il daemon dell'anonymizer è in piedi e attivo.

"Allontanando" un Anonymizer dal Collector e posizionandolo come ultimo hop... diventa verde in Console.

Non credo questo comportamento possa essere collegato a qualche firewall (che non hanno), in quanto a quel punto il Collector non riuscirebbe nemmeno a parlare con l'Anonymizer più “lontano”.

Avete suggerimenti su cosa potrebbe essere?

Forse qualcosa in fase di installazione? (che spiegherebbe anche i problemi sul core iOS della mia e-mail precedente).

FYI di seguito i dati dei 2 VPS:

IP: 46.251.239.129

User: root

Pass: ousKvawcAH

IP: 46.251.239.130

User: root

Pass: Wb9cofhJjj

Sarà molto interessante chiedere al portavoce di Hacking Team di giustificare questi segni di attività recente con i servizi di sicurezza del Sudan.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.

Lo spione spiato: Hacking Team si fa fregare 400 giga di dati. Compresi gli affari con governi impresentabili

7 de Julho de 2015, 13:19Questo articolo vi arriva gratuitamente e senza pubblicità grazie alla gentile donazione di “ste.simon*”, “davidedani*” e “matteo.cam*” ed è stato aggiornato estesamente dopo la pubblicazione iniziale. Se vi piace, potete incoraggiarmi a scrivere ancora.

Ultimo aggiornamento: 2015/07/07 18:15.

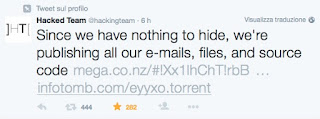

Anche l'account Twitter di Hacking Team (@HackingTeam) è stato violato ed è stato usato per pubblicare schermate del materiale pubblicato e tweet di sfottimento come quello mostrato qui sopra.

Dentro la collezione di dati trafugata, stando ai primi esami, c'è di tutto: registrazioni audio, mail, codice sorgente, credenziali di login per i siti di supporto di Hacking Team in Egitto, Messico e Turchia. Secondo l'analisi dell'elenco di file del pacchetto Bittorrent, i clienti di Hacking Team includono la Corea del Sud, il Kazakistan, l'Arabia Saudita, l'Oman, il Libano e la Mongolia; c'è una fattura da 480.000 euro al NISS (National Intelligence and Security Services) del Sudan, che secondo Human Rights Watch ha soffocato le proteste contro il governo facendo 170 morti nel 2013, e c'è una fattura da un milione di euro tondi alla Information Network Security Agency dell'Etiopia, eppure Hacking Team ha dichiarato di non fare affari con governi oppressivi.

Stando ai dati pubblicati a seguito dell'intrusione, ci sono clienti di Hacking Team nei seguenti paesi: Arabia Saudita, Australia, Azerbaigian, Bahrein, Cile, Cipro, Colombia, Corea del Sud, Ecuador, Egitto, Emirati Arabi, Etiopia, Germania, Honduras, Italia, Kazakistan, Lussemburgo, Malesia, Marocco, Messico, Mongolia, Nigeria, Oman, Panama, Polonia, Repubblica Ceca, Russia, Singapore, Spagna, Stati Uniti, Sudan, Svizzera, Tailandia, Ungheria, Uzbekistan, Vietnam.

Fra questi paesi quello più scottante è il Sudan, perché c'è un embargo ONU contro questo paese e un'eventuale violazione di quest'embargo da parte di HT sarebbe decisamente imbarazzante, viste anche le dichiarazioni passate di Hacking Team, secondo le quali ci sarebbe un “comitato legale” che “tiene conto delle risoluzioni ONU, dei trattati internazionali e delle raccomandazioni di Human Rights Watch e di Amnesty International”. Attenzione: “tenere conto” non è sinonimo di “rispettare”. E in un'intervista a Wired di febbraio 2014 HT dichiarava che “Siccome il nostro software è potente, lavoriamo per evitare che finisca in mano di chi potrebbe abusarne.” I risultati di questo lavoro si sono visti stamattina.

C'è anche, secondo Christopher Soghoian, un file Excel con tutti i clienti governativi, le date di primo acquisto da Hacking Team e i ricavi accumulati (maggiori dettagli negli aggiornamenti qui sotto).

Non è finita: alcuni screenshot rivelano pratiche di sicurezza davvero imbarazzanti per una società che si occupa di sicurezza informatica a livelli governativi. Ci sono le password di una persona dotata di account di posta su Hackingteam.com, conservate in chiaro in un file (forse custodito dentro un volume cifrato Truecrypt, comunque scavalcato) e costituite principalmente dalla parola Passw0rd usata ripetutamente per più siti.

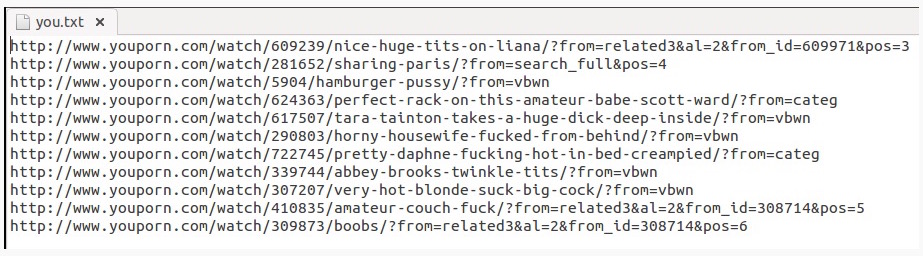

E la stessa persona conserva sul computer di lavoro i link a Youporn.

Ho contattato il CEO di Hacking Team per avere una dichiarazione sulla vicenda e sono in attesa di risposta.

Se i dati vengono confermati come autentici, è una carneficina digitale e la reputazione di Hacking Team ne esce a pezzi. Alcuni governi si cominceranno a chiedere in che mani hanno messo i loro affari più sensibili.

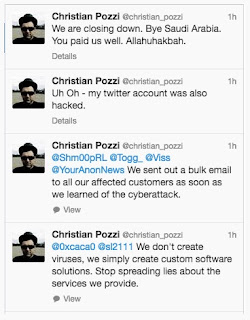

13:30. La vicenda sta scivolando rapidamente nel surreale. In tarda mattinata Christian Pozzi di Hacking Team si è affacciato su Twitter per dire che l'azienda ha inviato “una mail di massa a tutti i nostri clienti colpiti non appena abbiamo saputo dell'attacco informatico”. Una dichiarazione che suona decisamente come una conferma dell'autenticità dei dati in circolazione.

Non vorrei essere nei panni della persona di HT che deve spiegare ai servizi di sicurezza russi o di altri paesi che i loro dati riservati ora sono a spasso su Internet.

Non è finita: poco dopo che Pozzi ha tweetato la dichiarazione, anche il suo account Twitter è stato violato, probabilmente a causa di una password un tantinello ovvia come quelle mostrate qui sopra. Ora l'account Twitter risulta disattivato, ma non prima che ne siano stati catturati screenshot assolutamente epici.

Questa vicenda sta diventando un perfetto manuale di tutto quello che non va fatto quando c'è una violazione della sicurezza informatica. E anche di quello che non va fatto per evitare che si verifichi. Regola numero uno: quando succede un casino, stai zitto e lascia che parlino gli avvocati.

Intanto emergono dati aggiuntivi: secondo le ricerche degli esperti, nei file trafugati ci sono dati e password dei clienti di Hacking Team, contratti, parametri di configurazione e un file particolarmente compromettente, che elenca lo stato dei vari clienti, con Russia e Sudan etichettati come “non supportati ufficialmente”:

14:10. La vicenda dovrebbe far riflettere, a mio avviso, su tutta la questione dei trojan di stato. Se, come sembra, il codice sorgente del malware creato da Hacking Team è stato pubblicato nel pacchetto di dati trafugati, questo dimostra concretamente quello che gli esperti dicono da anni: non c'è modo per un governo di creare un malware che potrà essere usato soltanto dai “buoni”. Il malware è malware. È tossico per tutti, esattamente come le armi chimiche o batteriologiche. E prima o poi sfugge di mano.

16:30. Un utente, “Phineas Fisher”, si è attribuito con un tweet (parzialmente confermato) il merito di quest'incursione e di quella ai danni di un'altra società dello stesso settore, Gamma, qualche tempo addietro. Intanto dal Torrent sono stati estratti e segnalati online dei file Excel (Client Overview*) nei quali ci sono i clienti e i loro indirizzi di mail e su Github sono stati pubblicati quelli che sembrano essere i codici sorgente trafugati. Ci sono persino degli screenshot dei desktop dei computer del personale della società. La situazione per Hacking Team, insomma, diventa sempre più disastrosa.

17:00. Apple avrebbe dato a Hacking Team un certificato digitale come iOS enterprise developer per firmare le app e quindi farle sembrare sicure e approvate: Subject: UID=DE9J4B8GTF, CN=iPhone Distribution: HT srl, OU=DE9J4B8GTF, O=HT srl, C=IT. Da quel che ho capito (grazie a Manuel W e Maurizio C), questo in teoria avrebbe permesso a Hacking Team di inviare alla vittima via mail o postare su un sito (non nell'App Store) un'app ostile per iPhone/iPad che il dispositivo e la vittima avrebbero ritenuto sicura perché firmata col certificato, bypassando così i controlli che rendono difficile installare malware nei dispositivi iOS. Sarà interessante vedere la reazione di Apple.

18:00. C'è anche la Svizzera, e specificamente la Polizia Cantonale di Zurigo, fra i clienti di Hacking Team. Per la cifra non trascurabile di 486.500 euro la Kantonspolizei ha acquistato a fine 2014 da HT il Remote Control System Galileo (fattura numero 072/2014). Di questo acquisto ho conferma da fonte indipendente. Galileo è uno dei nomi usati da HT per indicare il proprio malware usato per intercettare i contenuti di smartphone (iOS, Android, Windows Phone, BlackBerry, Symbian) e computer (Windows, Linux, OS X) scavalcandone la crittografia. Galileo viene offerto vantandone l'uso per gestire “fino a centinaia di migliaia di bersagli”.

Hacking Team e i suoi clienti difendono spesso l'uso di malware di stato dicendo che è necessario per lottare contro terrorismo, narcotraffico e pedopornografia. Ma quando si parla di “centinaia di migliaia di bersagli” siamo nel campo della sorveglianza di massa della popolazione e quei reati non c'entrano nulla. A meno che qualche governo se la senta di dire che ha in casa centinaia di migliaia di terroristi, spacciatori e pedofili.

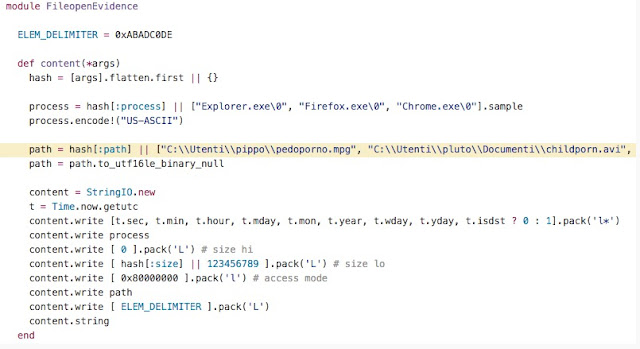

21:30. Si stanno accumulando molte domande, anche autorevoli (The Register, Kevin Mitnick), intorno ad alcuni pezzi di codice sorgente (come questo e questo) che a prima vista sembrano istruzioni per piazzare file di contenuto pedopornografico nei dispositivi dei sorvegliati. Prima di fare un'accusa così grave aspetterei un'analisi esperta di quel codice: non vorrei che si trattasse, per esempio, di semplici funzioni usate per creare un file dimostrativo per i test di funzionalità del malware. Quei nomi pippo e pluto, così tipici della programmazione fatta da italofoni, hanno l'aria di utenti demo.

22:45. Motherboard (Vice.com) scrive che Hacking Team “ha detto a tutti i propri clienti di interrompere tutte le attività e di sospendere ogni uso dello spyware dell'azienda”, riferendosi specificamente al software Galileo/RCS. Scrive inoltre che HT non ha più accesso alla propria mail e che probabilmente i 400 GB di dati sono solo una parte del materiale trafugato. L'intrusione sarebbe avvenuta entrando nei computer dei due amministratori di sistema di HT, Christian Pozzi e Mauro Romeo (sì, colui che usa come password Passw0rd e lo fa ripetutamente è un sysadmin; non ridete). Nessuno dei dati sensibili era cifrato: passaporti dei dipendenti, elenchi di clienti, tutto in chiaro. Il profilo LinkedIn di Pozzi lo descrive come Senior System and Security Engineer, Hacking Team, April 2014 – Present (1 year 4 months).

Correzione: in una versione precedente di questo articolo avevo scritto che il profilo era stato cancellato; invece era online e c'era un errore mio nell'URL che stavo usando.

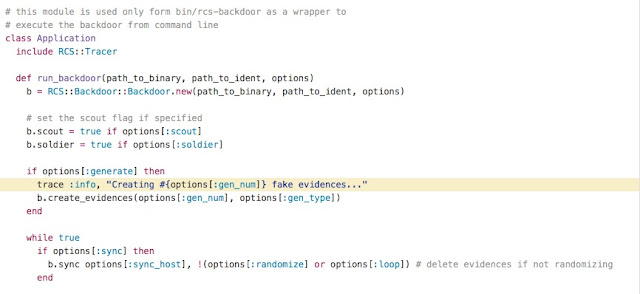

C'è anche di peggio. Sempre secondo le fonti di Motherboard, il software di HT ha una backdoor (probabilmente questa) che permette a HT di disattivare o sospendere il suo funzionamento, e questo non lo sanno neppure i clienti.

E ancora: ogni copia del software ha un watermark, per cui “Hacking Team, e adesso chiunque abbia accesso a questo dump di dati, può scoprire chi lo usa e chi viene preso di mira. [...] è possibile collegare una specifica backdoor a uno specifico cliente. E sembra esserci un una backdoor nel modo in cui i proxy di anonimizzazione vengono gestiti, che consente a Hacking Team di spegnerli indipendentemente dal cliente e di recuperare l'indirizzo IP finale che devono contattare”.

Saranno contentissimi i clienti di HT, che volevano un prodotto che desse loro una backdoor per spiare i loro bersagli e invece si sono trovati con un prodotto che ha anche una backdoor che agisce contro di loro e rivela chi volevano spiare. Sembra un brutto remake di Inception.

Come se non bastasse tutta questa devastazione, su Twitter gira un umiliante abbinamento di carte: da una parte c'è un documento datato 2015 in cui il rappresentante all'ONU dell'Italia, Sebastiano Cardi, dichiara che Hacking Team al momento non opera nel Sudan e chiede che Hacking Team chiarisca se ci sono stati affari precedenti con il Sudan; dall'altra c'è una fattura di Hacking Team al Sudan datata 2012. Sarebbe interessante sapere come si sente ora Sebastiano Cardi.

Correzione: il paragrafo precedente è stato aggiornato per presentare più correttamente il ruolo di Cardi.

23:00. È una disfatta totale: sono finiti online anche gli estratti conto delle carte di credito dei membri di Hacking Team, i file audio, gli screenshot di Pozzi che ha in archivio il file pirata di Cinquanta sfumature di grigio, si collega dal lavoro a un desktop remoto e lo usa per scaricare film pirata su Emule e altre chicche. Vediamo quali altre sorprese ci porterà la notte.

23:55. Vorrei concludere la giornata con un grandissimo grazie pubblico a tutti i lettori che mi hanno aiutato a raccogliere al volo i pezzi di questa vicenda; senza di voi non sarebbe stato possibile, ma siete troppi per potervi ringraziare uno per uno. A domani!

2015/07/07 10:40. Ho sistemato alcune imprecisioni nel testo di questo articolo e ne sto preparando uno supplementare con gli aggiornamenti della notte e del mattino. Eccolo.

Fonti aggiuntive (con link al Torrent, a screenshot e a documenti): The Register (anche qui), The Next Web, CSO Online (anche qui), Wired, Bruce Schneier, The Intercept, Ars Technica, The Guardian.

Scritto da Paolo Attivissimo per il blog Il Disinformatico. Ripubblicabile liberamente se viene inclusa questa dicitura (dettagli). Sono ben accette le donazioni Paypal.