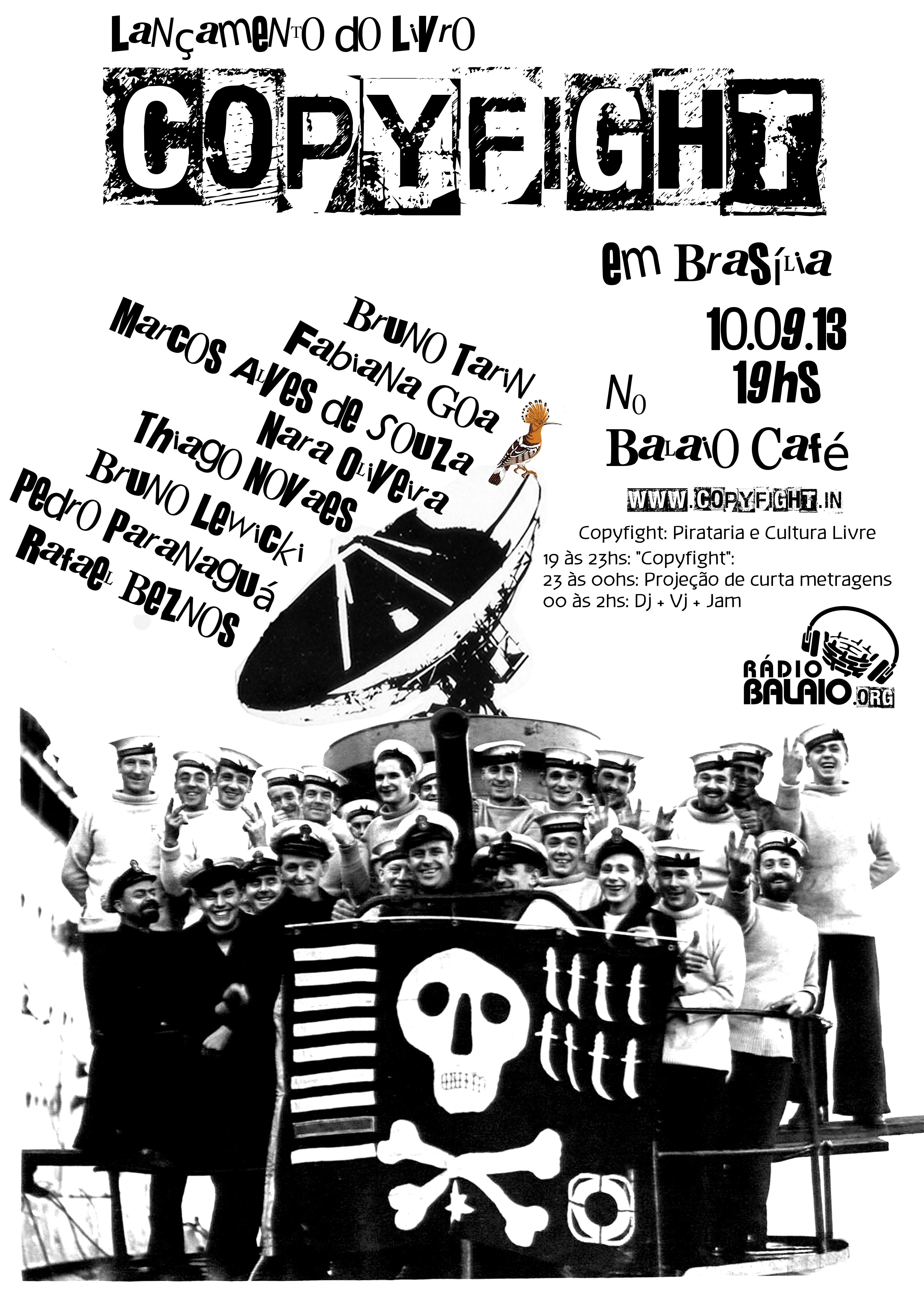

Copyfight em Brasília - Hoje dia 10/09/2013

10 de Setembro de 2013, 12:13 - sem comentários aindaHoje acontece em Brasília o lançamento do livro o Copyfight: Pirataria e Cultura Livre (disponível em: http://copyfight.in/).

Organizado por Bruno Tarin e Adriano Belisário, o livro é uma coletânea de artigos de militantes e pensadores da cultura digital e contemporânea, onde o Bem Comum se confudne com a Apropriação Privada.

Em tempos de disputa de modelo econômico e culural sobre o soimbólico e imaterial, vale a penas ler e acompanhar este debate.

23 às 00hs: Projeção de curta metragens

00 às 2hs: Musicos + Dj + Vj + Jam (9/11 J4M)

Participantes confirmados até então:

- Bruno Tarin (Copyfight / Universidade Nômade)

- Pedro Paranaguá (Doutorando, Prof. da FGV e Assessor Técnico do PT na Câmara d@s Deputad@s nos assuntos relacionados a direitos autorais)

- Marcos Alves de Souza (Direitor de Direitos intelectuais do MINC)

- Bruno Lewicki (Assessor da comissao de cultura e especialista em direitos autorais)

- Nara Oliveira (Designer que trabalha exclusivamente com software livre e produtora de conteúdo livre, sócia da empresa Gunga www.gunga.com.br)

- Rafael Beznos (Produtor Musical e Audiovisual, desenvolvedor de tecnologias livres e sistemas DIY em hardware/software livre)

- Thiago Novaes (DRM Brasil)

- Deivi Kuhn (Desenvolvedor e Assessor de Diretoria e Coordenador Estratégico de Software Livre da SERPRO)

- Laura Tresca (Artigo 19)

- Fabiana Goa (Ativista e Militante da Cultura Livre)

Governo alemão dá aviso para que usuários NÃO UTILIZEM o Windows 8

26 de Agosto de 2013, 14:58 - sem comentários aindaTradução do artigo original em inglês disponível em:

http://www.disclose.tv/news/German_Government_Warns_Not_To_Use_Windows_8/92647

De acordo com documentos internos vazados do Escritório Federal Alemão para Segurança de Informação (BSI) que o Die Zeit obteve, especialistas em TI descobriram que o Windows 8, o sistema pronto para telas sensíveis ao toque, super-enganador, mas o sistema operacional que se transformou no desafio de vendas da Microsoft, é perigosíssimo para a segurança de dados. Ele permite que a Microsoft controle o computador remotamente através de uma “porta dos fundos” incluída no sistema. As chaves dessa porta dos fundos muito provavelmente são acessíveis à NSA – e uma ironia involuntária, talves até mesmo para os chineses.

A porta dos fundos é chamada de “Trusted Computing” (Computação Confiável), desenvolvida e promovida pelo Trusted Computing Group, fundado há uma década atrás por empresas de tecnologia totalmente americanas como AMD, Cisco, Hewlett-Packard, IBM, Intel, Microsoft e Wave Systems. O seu núcleo é um chip, o Trusted Platform Module (TPM), e um sistema operacional desenhado para ele, tal como o Windows 8. O Trusted Computing Group desenvolveu especificações de como o chip e o sistema operacional trabalham em conjunto.

Agora existem um novo conjunto de especificações, criativamente chamado de TPM 2.0. Enquanto o TPM permitia aos usuários optarem por sua intervenção, ou não, o TPM 2.0 é ativado por padrão quando o computador é ligado. O usuário não pode desligá-lo. A Microsoft decide qual software pode rodar no computador, e o usuário não pode influenciar as decisões de nenhuma maneira. O Windows comanda o TPM 2.0. E o que a Microsoft faz remotamente não é vicível ao usuário. Resumindo, usuários do Windows 8 com o TPM 2.0 entregam o controle de suas máquinas no momento em que as ligam pela primeira vez.

Seria fácil para a Microsoft ou para os fabricantes do chip repassarem as chaves de acesso da porta dos fundos para a NSA e permitir que eles controlassem esses computadores. NÃO, a Microsoft nunca faria isso, nós protestamos. Aliás, a Microsoft, com sabemos pelo constante fluxo de revelações, informa ao governo dos EUA, sobre as falhas de segurança em seus produtos muito antes de consertá-los para que as agências do governo dos EUA possam tirar vantagem delas e conseguir o que precisam.

Especialistas do BSI, o Ministrério de Assuntos Econômicos, e a Administração Federal sem dúvida deram o aviso contra o uso de computadores com Windows 8 e TPM 2.0. Um dos documentos do início de 2012 lamentava, “Devido à perda da soberania sobre a tecnologia de informação, os objetivos de segurança de ‘confidencialidade’ e ‘integridade’ não podem mais serem garantidos.”

Em outras passagens o documento alerta, “Isso pode ter consequências significativas para a segurança de TI da Administração Federal.” E conclui, “O uso da tecnologia da ‘Computação Confiável’ dessa forma… é inaceitável para a Administração Federal e para os operadores de infraestrutura crítica.”

Outro documento alega que o Windows 8 com TPM 2.0 “já” não é utilizável. mas o Windows 7 poderia “be operado com segurança até 2020.” Após isso, outras soluções teriam de ser encontradas para os sistemas de TI da Administração Federal.

Os documentos também mostram que o governo alemão tentou influenciar na criação das especificações da TPM 2.0 – uma prática comum nos processos que levam anos e possuem muitos interessados – mas foi recusado. Outros conseguiram o que queriam, escreveu o Die Zeit. A NSA por exemplo. Em um dos últimos encontros entre o the TCG e vários interessados, alguém escreveu uma linha, “A NSA concorda.”

Rüdiger Weis, um professor da Universidade de Tecnologia de Beuth em Berlin, e um especialista em criptografia que acompanhou a Computação Confiável por anos, disse ao Die Zeit, em uma entrevista, que a Microsoft queria mudar totalmente a computação através da integração de “um chip especial dedicado à vigilância” em cada dispositivo eletrônico do mundo. Através desse chip e dos processos do Windows 8, particularmente o Secure Boot, “os usuários perderiam muito do controle de suas máquinas, tanto do hardware, como do software.”

Mas isso contribuiria para aumentar os níveis de segurança? Certos aspectos na verdade aumentam os riscos, disse ele. Por exemplo, durante a produção, a chave secreta de acesso à porta dos fundos é gerada fora do chip e depois transferida para ele. Durante esse processo, cópias de todas as chaves podem ser feitas. “É possível que haja até mesmo requisitos legais para isso que não possam ser relatados.” Por isso o TPM é “o chip dos sonhos da NSA.”

Talvez muito a coisa seja muito mais sinistra, disse ele: “Outro cenário realista é que a fabricação do chip TPM não esteja ao alcance da NSA, mas sim da China…”

A Apple retirou os chips de vigilância em 2009. O Linux não atende aos requisitos, e máquinas Linux não podem utilizar essa tecnologia. A Microsoft defendeu-se como pôde. O TPM é ativado por padrão porque a maioria dos usuários aceitam o padrão, disse. Se os usuários tivessem de ativar as funções por si mesmos, muitos deles acabariam com um sistema operacional menos seguro. E obviamente, as regulamentações do governo que exigem que os usuários tenham a opção de desativar a tecnologia não seria sábia.

Por outro lado, os fabricantes de hardware poderiam fabricar máquinas com o chip desativado, disse a Microsoft. Se você quiser ter controle sobre sua máquina, seria essas que você teria de comprar. Outra opção seria mudar para o Linux, coisa que a prefeitura de Munique começou há 10 anos atrás; a finalização dessa mudança estará completa antes do final desse ano. Este aspecto do fracasso da NSA não pode ser transformado em notícias otimistas para a Microsoft.

A China é a terra prometida dos heróis tecnológicos com desafios de receita: mais de um bilhão de consumidores, crescimento econômico várias vezes superior ao dos EUA, e empresas que esbanjam dinheiro em TI. Se a “nuvem” está no topo do gráfico, a China é o Nirvana das grandes empresas: um setor em grande expansão em um país em grande crescimento. Ou era o nirvana, agora que a hiperatividade da espionagem da NSA transbordou.

Fonte: O Futuro é a Liberdade

Consulta Pública: ajude a construir a Política Nacional de Participação Social

17 de Agosto de 2013, 6:57 - sem comentários ainda

Quero convidar você a participar da Consulta Pública relativa à construção da "Política Nacional de Participação Social" e do "Compromisso Nacional pela Participação Social".

A proposta de uma Política Nacional de Participação Social visa consolidar e estender a todas as áreas e instituições do governo federal um conjunto de diretrizes, mecanismos e instâncias de participação social, incorporando a crescente relevância das novas tecnologias da informação e o uso de metodologias e tecnologias livres capazes de dar voz aos novos atores coletivos e cidadãos que têm emergido no espaço público.

Com a construção do Compromisso Nacional pela Participação Social pretendemos fortalecer e qualificar as iniciativas que já vem sendo implementadas nos diferentes níveis da Federação, estimulando e valorizando práticas que consolidem a participação social como política de Estado e método de governo.

Participe!

As propostas estarão em debate na internet até o dia 06 de setembro, na Ferramenta de Consulta do Portal da Participação Social (baseado em Noosfero, o mesmo software livre nacional usado pelo Blogoosfero.cc).

Basta acessar http://www.psocial.sg.gov.br - se cadastrar e ser parceiro na construçaõ de um Brasil cada vez mais democrático e participativo.