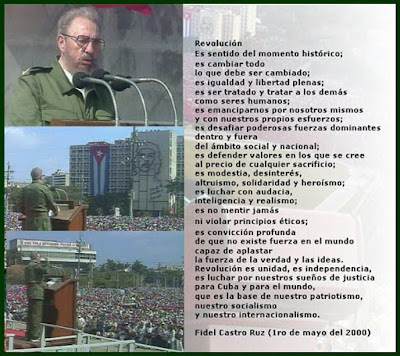

Fidel: Concepto de Revolución

ноября 29, 2016 17:19 - no comments yet

Revolución es sentido del momento histórico; es cambiar todo lo que debe ser cambiado; es igualdad y libertad plenas; es ser tratado y tratar a los demás como seres humanos; es emanciparnos por nosotros mismos y con nuestros propios esfuerzos; es desafiar poderosas fuerzas dominantes dentro y fuera del ámbito social y nacional; es defender valores en los que se cree al precio de cualquier sacrificio; es modestia, desinterés, altruismo, solidaridad y heroísmo; es luchar con audacia, inteligencia y realismo; es no mentir jamás ni violar principios éticos; es convicción profunda de que no existe fuerza en el mundo capaz de aplastar la fuerza de la verdad y las ideas. Revolución es unidad, es independencia, es luchar por nuestros sueños de justicia para Cuba y para el mundo, que es la base de nuestro patriotismo, nuestro socialismo y nuestro internacionalismo.

Fidel Castro Ruz. 1º de mayo del 2000.

VIDEO: Concepto de Revolución (video original)

https://cubasiguelamarcha.blogspot.com/2016/11/fidel-concepto-de-revolucion.html

Publicado por: David Díaz Ríos / CubaSigueLaMarcha.blogspot.com

Redes Informáticas: Mentiras, bromas, engaños y cadenas en Internet

ноября 21, 2016 18:56 - no comments yet

Mentiras, bromas, engaños y cadenas en Internet

Usamos habitualmente Internet: nos conectamos al blog, escribimos y recibimos correos, buscamos información en los buscadores, pertenecemos a diversas redes sociales…

Es muy importante ser consciente de que no toda la información que recibimos desde Internet es creíble. Conviene, por ello, tener criterios de fiabilidad que nos permitan validar las informaciones que recibimos.

Un “hoax” es un término acuñado del inglés cuyo significado es “engaño” o “broma”, también conocido como “bulo”.

El término se asocia a las cadenas de correo electrónico que circulan conmensajes falsos.

Entre las temáticas más frecuentes en este tipo de mensajes destacan:

—Alertas de nuevos virus.

—Cadenas mágicas o supersticiosas.

—Cadenas de solidaridad.

—Peticiones (denuncias sobre injusticias).

—Métodos para perder peso.

—Métodos para curar enfermedades graves.

—Métodos para mejorar nuestra salud física y mental.

—Mensajes de autoayuda.

—Mensajes con contenido religioso.

—Alertas sobre la seguridad y/o inocuidad de algún producto de gran consumo (sobre todo alimentos o medicamentos).

—Alertas sobre nuevos métodos de robo.

¿Cómo identificar un “bulo”?

Este tipo de mensajes con frecuencia:

1.- Captan nuestra atención con un mensaje llamativo (¡URGENTE!, ¡IMPORTANTE PARA TU SALUD!, etc.)

2.- Hacen referencia a universidades, personajes públicos, investigadores, profesionales sanitarios, estudios científicos o culturas desconocidas para darle credibilidad.

3.- Alertan sobre situaciones graves relacionadas con la adquisición de ciertos productos.

4.- Utilizan el término “hoy” para llamar la atención sobre la supuesta novedad de la información que transmiten.

5.- Utilizan abreviaturas, fórmulas químicas, nombres de compuestos químicos, etc. para dar un toque de seriedad y credibilidad al mensaje.

6.- A menudo, están redactados de forma confusa e incoherente.

7.- Usan datos estadísticos fuera de contexto con la intención de dar confianza y apoyar de forma creíble lo que se dice.

8.- Usan imágenes y música para despertar nuestras emociones.

9.- Piden el reenvío de la información a nuestros contactos.

10.- Alimentan o desaconsejan el consumo de determinados alimentos o productos basándose en razones sesgadas y no contrastadas científicamente (efectos curativos contra determinadas enfermedades o riesgos perniciosos atribuidos a alguno de sus componentes).

Recomendaciones para el uso correcto de Internet y del correo electrónico.

—Selecciona la información a la que accedes acudiendo a fuentes verificadas.

—Investiga, “navega” y clasifica los contenidos que te llegan.

—No creas “a pies juntillas” todo lo que encuentras en Internet y/o lo que recibes por correo electrónico, sin cuestionarte la procedencia de los datos o sin contrastarlo con otras fuentes.

—No facilites más datos personales de los necesarios y no lo hagas si no tienes una completa seguridad de quién los va a recibir.

—Utiliza un buen antivirus y actualízalo frecuentemente, así como los sistemas operativos y navegadores con los parches que publican las firmas especializadas en software.

—No abras mensajes de correo electrónico de origen desconocido. Elimínalos directamente. No respondas a archivos adjuntos que vengan con mensajes sugerentes.

—No respondas a ningún mensaje no solicitado ni siquiera con la palabra REMOVE o UNSUSCRIBE.

—Evita el reenvío de “cadenas” de e-mails. Saturan el buzón de correo electrónico de nuestros destinatarios, extienden la falsedad y la desinformación y con frecuencia captan nuestra dirección de correo electrónico para fines comerciales o “spam”.

—Si recibes un correo y quieres reenviarlo, asegúrate de borrar todas las direcciones que aparecen en el cuerpo del mensaje. Así preservas la intimidad de los contactos y evitas que terceras personas las usen con otros fines.

—Cuando envíes mensajes a varios destinatarios utiliza el campo “CCO” o “BCC” (copia oculta) para escribir todas las direcciones. De esta manera evitas que todos conozcan las direcciones del resto de la lista, cumpliendo con lo que obliga la LOPD (Ley Orgánica 15/1999 de Protección de Datos de carácter personal).

—Cuidado con los correos electrónicos que pueden suplantar tu identidad,

conocidos como “phising”. Estos correos roban la identidad en línea usando enlaces a sitios web fraudulentos diseñados para robar nuestros datos o información personal.

Nota: En próxima publicación abordaremos de conjunto “Los principales programas y códigos malignos (malware) en las Redes Informática”, entre otros:

1.-Virus (virus informáticos o electrónicos o computacionales).

2.- Gusanos o Worm.

3.-Troyanos.

4.-Adware.

5.-Spyware.

6.-PayLoad.

7.-Phishing.

8.-Rootkit.

9.-Scam o Estafas.

10.-Hoaxes.

11.-Spam.

12.- Joke Program (Bromas).

13.- Bombas Lógicas o de Tiempo.

14.-Dialer.

15.- Keylogger.

16.- Bomba de e-mail (Mailbomb)

17.- etc.

https://cubasiguelamarcha.blogspot.com/2016/11/redes-informaticas-mentiras-bromas.html

Publicado por: David Díaz Ríos / CubaSigueLaMarcha.blogspot.com

Guerras sin cañones (I, II y III Partes)

ноября 18, 2016 16:28 - no comments yet

Guerras sin cañones (Parte I)

Guerras sin cañones (Parte II)

Guerras sin cañones (Parte III y Final)

Fidel Castro sostien fraternal encuentro con el presidente de Vietnam Tran Dai Quang

ноября 16, 2016 17:54 - no comments yet

El Comandante en Jefe Fidel Castro Ruz recibió en la tarde de este martes al compañero Tran Dai Quang, presidente de la República Socialista de Vietnam, quien había llegado horas antes a Cuba en visita oficial, al frente de una delegación de alto nivel de su país.

Visita a Fidel el Primer Ministro de Japón (+ Fotos)

Por qué el futuro de Internet necesita movimientos de justicia social

ноября 11, 2016 14:51 - no comments yet

Hacia un Foro Social de Internet

Colectivo Promotor del FSI

https://islamiacu.blogspot.com/2016/11/hacia-un-foro-social-de-internet-por.html

La Primera Ciberguerra Mundial

ноября 7, 2016 18:34 - no comments yet

Por Federico Kukso / La Nación

En enero de 2010, una nueva bomba atómica detonó en el mundo y pocos se dieron cuenta. Tal vez porque apenas estalló no dibujó en el horizonte de Natanz, centro de Irán, los contornos de la pesadilla de la razón moderna -el hongo nuclear- o porque en realidad se trataba de un explosivo distinto, nunca visto: una bomba atómica digital, es decir, un arma silenciosa pero igual de letal. Unos meses antes, en junio de 2009, alguien había escabullido en las redes informáticas del programa nuclear iraní uno de los virus más sofisticados jamás diseñados. Tenía un solo objetivo: desestabilizarlo por dentro al dañar las centrifugadoras encargadas del enriquecimiento de uranio y así hacer trizas los sueños del presidente Mahmoud Ahmadinejad de desarrollar un arsenal con el cual doblegar a Israel y al resto del mundo.

A la larga lista de recursos y armamento con los que un Estado podía imponer su voluntad de control sobre otro -tanques, aviones, submarinos, espías, agentes dobles, drones- se le sumaba un nuevo componente: un cibermisil, como describió el alemán Ralph Langner, el especialista en seguridad informática que ayudó a descifrar esta ojiva digital que venía a suplantar a los heraldos de la era atómica -la bomba- y la conquista del espacio -el cohete- como símbolos de época y movilizadores de la imaginación mundial.

Con una diferencia: desde hace un tiempo el miedo perpetuo a la autoaniquilación humana ya no reorienta la mirada automáticamente hacia el cielo, como en los años 50. De ahora en más las bombas no caerán sólo desde arriba. Por primera vez en la historia un solo individuo -descarriado o entrenado o las dos cosas al mismo tiempo- tiene las herramientas para atacar a una nación entera. Y desplomarla desde dentro.

Una contienda distinta había dado inicio. Las guerras del mañana son las guerras de hoy: sin declaraciones formales y de enemigos sin rostro. Secretas, silenciosas y eternas. De bajo costo y alta efectividad. Y en las que para destruir e incluso matar solo basta hacer doble clic o dejar caer un dedo sobre la tecla Enter.

Un espacio vulnerable

El apagón digital de más de una docena de sitios -entre ellos The New York Times, Twitter, Tumblr, Spotify, PayPal- hace unas semanas, consecuencia de un ataque contra la compañía estadounidense Dyn, uno de los principales proveedores de sistemas DNS (nombres de dominio), expuso algo que los ingenieros y arquitectos de la información saben hace tiempo: lejos de ser una nube, una autopista de la información o el no lugar donde la publicidad nos indica que hallaremos la felicidad anhelada, la Red es una espacio frágil, vulnerable. Y oscuro. Internet es un territorio de conflicto, la arena de volatilidad geopolítica actual. “La mayor construcción tecnológica de nuestra especie -escribe el periodista Andrew Blum en Tubos: en busca de la geografía física de Internet- vive y colea en todas las pantallas que nos rodean, tan ruidosa y vital como cualquier ciudad. Sin embargo, físicamente hablando, está totalmente descarnada, es una extensión amorfa.”

La expansión de Internet se produjo como una estampida. Ingresó en nuestras ciudades, hogares, bolsillos y trastornó nuestros deseos, sueños y expectativas. Una de las víctimas de esta procesión fue una frontera. La vida online y la vida offline dejaron de ser universos paralelos y separados a los que se podía ingresar a voluntad con sólo golpear una puerta. Mutaron en un continuum. El ciberespacio se fusionó con el espacio.

Antes de que la llamada “Internet de las cosas” se impusiera como eslogan, como horizonte tecnológico o mandato de la hiperconectividad de todos los objetos que nos rodean -de zapatillas a heladeras, inodoros, marcapasos, automóviles-, la vida ya se había vuelto digital. Aviones, centrales nucleares, represas, hospitales, plantas de tratamiento de agua, urnas de votación y redes de transporte funcionan y son controladas a partir de sistemas informáticos de una manera u otra enlazados a Internet.

Las consecuencias de esta alergia a la desconexión y a la autonomía ya se aprecian. El 23 de diciembre de 2015, por ejemplo, un virus conocido como BlackEnergy se infiltró en la red nacional de energía eléctrica de Ucrania y dejó a más de 700.000 hogares a oscuras. En Kiev sospechan que los autores de la infección fueron ciberespías de un grupo ruso bautizado por especialistas informáticos como Sandworm -ya que en sus líneas de código incluyen referencias a la saga Dune de Frank Herbert-, supuestamente apoyados por el gobierno de Vladimir Putin, y que con anterioridad ya habían arremetido contra la OTAN.

Ataques silenciosos y físicamente disruptivos de este tipo se volvieron en los últimos cinco años tan comunes que cada gobierno se vio obligado a la formación de una nueva línea de defensa. Los ciberejércitos crecieron impulsados por la necesidad de ya no solo proteger fronteras y espacios físicos, sino también territorios e infraestructuras digitales.

En 2009, por ejemplo, Estados Unidos presentó su cibercomando. Con unos 6000 empleados, el U.S. Cyber Command se encuentra en Fort Meade, Maryland, y tiene como misión evitar a toda costa un Pearl Harbor cibernético. “Por cada posible ciberataque hay un equipo de ciberguerreros. Unite a la primera línea de defensa”, recluta desde su sitio oficial http://arcyber.army.mil.

Como se ve en diversos mapas virtuales (en especial el adictivo map.norsecorp.com), los cibermisiles que golpean contra las defensas estadounidenses provienen en su mayoría de Corea del Norte y de China. En especial de la llamada Unidad 61398, un grupo secreto dentro del Ejército de Liberación Popular chino que tendría su sede en el distrito Pudong de Shanghái,refugio económico y bancario del gigante asiático, y que estaría detrás de una sostenida campaña de ciberespionaje comercial a las empresas estadounidenses.

Según el informe The Cyber Index: International Security Trends and Realities, de Naciones Unidas, las piezas del nuevo tablero TEG de a poco se van ordenando: veintinueve países ya cuentan con una o varias unidades cibermilitares tanto para la defensa como para el ataque.

La caja virtual de Pandora

Para el psicólogo Max Kilger, del International Cyber Center de la Universidad George Mason, el hacker adolescente y solitario se diversificó en piratas informáticos que a su vez mutaron en cibercriminales y comandos de ciberterroristas, personajes que dominarán las agendas políticas y económicas del futuro próximo con sus ataques cada vez más numerosos, sofisticados y dañinos.

“Esta cibercontienda no tiene como fin exclusivo el espionaje, el robo de dinero o la obtención de secretos militares sino afectar el discurso político de individuos o corporaciones”, dice el ganador del Pulitzer Fred Kaplan, autor de Dark Territory: The Secret History of Cyber War.

La confusión radica en que estos golpes no sólo son impredecibles. Su autoría, además, suele ser difusa. Como en los enfrentamientos bélicos tradicionales, en la ciberguerra también operan mercenarios -los llamados hackers for hire-, lobos solitarios y aburridos, ciberpatriotas, cibermilicias que golpean a distribuidoras y productoras de cine cuando una película no les cae bien, grupos que revelan datos médicos confidenciales de atletas olímpicos o facciones nacionalistas enojadas como las que sacaron del mapa a Estonia en la primavera de 2007 en el ataque más espectacular contra instituciones estatales hasta entonces. La mudanza de un monumento en agradecimiento a los soviéticos que liberaron a Estonia de los nazis enfureció a un grupo de hackers rusos, quienes no tuvieron mejor idea que responder con bombas digitales: desconectaron al Parlamento, varios ministerios, bancos, partidos políticos y diarios. Un año después la OTAN decidió emplazar en la capital de este país báltico el Centro de Excelencia para la ciberdefensa. Su manual de operaciones, el Manual Tallin, legitima el asesinato de hackers.

Pasiones humanas

Lejos de ser infalibles, como insisten los tecnofílicos, las tecnologías amplifican las pasiones humanas. Todas. Y, así como comunican al mundo y permiten la colaboración a distancia, también ofrecen más y nuevas vías para la promoción del caos y la desestabilización. En julio pasado un tal Guccifer 2.0 se adjudicó el robo de correos electrónicos del Partido Demócrata de Estados Unidos. Y hoy todas las agencias de seguridad están en alerta: la inminente elección presidencial del martes próximo podría llegar a ser la primera votación hackeada por una potencia extranjera de la historia.

Lo que enseña Nicaleaks

ноября 5, 2016 16:16 - no comments yet

Lo que enseña Nicaleaks. Por Iroel Sánchez

http://www.nicaleaks.com/

Me topo con un interesante sitio llamado Nicaleaks que muchos deberían leer en Cuba y América Latina. Allí nombres muy conocidos a raíz de recientes acontecimientos en la región (NED, IRI, NDI, USAID y Open Society de George Soros) aparecen asociados a medios de comunicación privados en la batalla de cara a las elecciones que tendrán lugar el próximo domingo.

Desmantelan red de prostitución con jóvenes cubanas en Miami

ноября 4, 2016 11:56 - no comments yetUnas seis cubanas fueron obligadas prostituirse y pagar 20 mil dólares por ser traídas desde Cuba a Estados Unidos, según reveló una investigación federal.

Las mujeres, procedentes de Camagüey, en el centro-este de Cuba, fueron transportadas entre el año 2015 y 2016 como parte posiblemente de una red de tráfico humano con contactos en Cuba, México y Florida.

Dos de las jóvenes, de entre 21 y 25 años, lograron escapar en septiembre pasado y denunciaron a Morales ante la policía de Miami, el cual fue arrestado y ahora enfrenta cargos relacionados con tráfico humano y explotación sexual, por lo que pudiera recibir cadena perpetua.

Las seis veintiañeras fueron transportadas desde Cuba hasta Miami a través de la frontera mexicana, un peligroso viaje para el que se endeudaron por 20.000 dólares cada una, pagaderos a 100 dólares diarios.

Una de ellas, en cambio, había abandonado la Isla por su cuenta vía Ecuador y coordinó el traslado con Morales cuando ya estaba en Honduras, luego de sortear la mucho más peligrosa ruta centroamericana bajo la égida de los llamados 'coyotes'.

Una de las jóvenes, identificada en el caso como "Víctima 2", de 20 años, "intentó abandonar a Morales en numerosas ocasiones, pero volvió contra sus deseos porque Morales la llamó y le dijo que enviaría matones a la casa de su madre en Cuba", declaró el agente William D. Viteri, del Departamento de Seguridad Interior, quien investigó el caso.

Entre otros cargos, Morales fue acusado de tráfico sexual forzoso, fraude, coerción e importación de extranjeros a fines de prostituirlos, de acuerdo con la inculpación del 27 de septiembre ante el tribunal federal del distrito sur de Floridacuyo contenido fue divulgado esta semana.

El 6 de septiembre, dos de las jóvenes reportaron los hechos a la policía del condado de Miami-Dade. Ese mismo día el hombre fue detenido y 9.000 dólaresque tenía consigo, confiscados.

El juicio comenzará el 28 de noviembre ante un juez federal de Miami. De ser hallado culpable, Morales puede ser condenado a cadena perpetua.

Una historia para ser contada más que todo con estupor y alarma, por darse en medio de un contexto en el que cientos de inmigrantes cubanos intentan llegar a Estados Unidos, temerosos de perder los beneficios migratorios de los que gozan al amparo de la Ley de Ajuste Cubano, nacida como instrumento de desestabilización política contra la Revolución Cubana en los momentos más álgidos de la Guerra Fría, apenas tres años después de la llamada Crisis de Octubre o de los Misiles.

ORIGEN DE LOS TEMORES

No es secreto para nadie que el restablecimiento de relaciones diplomáticas entreWashington y La Habana disparó las alarmas entre los interesados en hacer su proyecto de vida en los Estados Unidos. El acercamiento de las partes luego de más de medio siglo de conflictos de todo tipo hizo temer que el documento fuera derogado, pero a pesar del mantenimiento de diálogos bilaterales sobre el tema migratorio, el vecino del Norte se ha mantenido en sus trece de no desechar el odioso instrumento desestabilizador y a consecuencia del cual se hace en extremo difícil poder contabilizar cuántos cubanos pueden haber fallecido en las aguas del Estrecho de la Florida o utilizando otras rutas persiguiendo el llamado sueño americano.

Encima de todo ello, ahora hay quienes desde posturas de extrema derecha, varias de las figuras más recalcitrantes y anticubanas están abogando por cambiar la Ley de Ajuste Cubano, pero con motivos muy distintos a los que defienden Cuba, la comunidad internacional, y algunos sectores dentro de Estados Unidos.

Los mismos que por décadas han sido los principales promotores en el Congresode la agresión contra su país de origen y hoy son los defensores de las políticas del pasado, han comenzado a pronunciarse por introducir cambios en el campo migratorio.

"En esencia, nuestra ley trata a todos los cubanos categóricamente como si fueran refugiados, puedan probarlo o no", dijo en un discurso ante el Senado el legislador republicano por el estado de Florida, Marco Rubio.

"Es difícil justificar el estatus de refugiados de algunos cuando luego de llegar a Estados Unidos viajan al lugar del que dicen que huyeron unas diez, 15, 20, 30 veces al año", añadió.

Esa misma idea es defendida por la congresista Ileana Ros Lehtinen. "Aquellos que desean regresar a Cuba deben de usar el proceso migratorio normal y no la Ley de Ajuste Cubano", dijo hace poco en declaraciones a la prensa.

Desde el Senado, Rubio apoya un proyecto de ley similar al presentado en la Cámara de Representantes por Carlos Curbelo, también de origen cubano. Según ambos, el objetivo no es eliminar la legislación actual, sino obligar a los cubanos a que demuestren que realmente son "perseguidos políticos" para acceder a los beneficios otorgados por Estados Unidos.

En otras palabras, Rubio y Curbelo pretenden fortalecer el objetivo inicial de la Ley de Ajuste y promover acciones contra el Estado cubano como aval de los posibles migrantes para obtener el asilo. Además, pretenden chantajear a los emigrados que quieren mantener los contactos con su país natal y familiares.

UNA LEY DISCRIMINATORIA EN ESENCIA

No hay antecedente alguno a nivel mundial en materia legal que siquiera se parezca al engendro cuya confirmación acaba de cumplir medio siglo en vigor (fue aprobada como Ley Pública 89-732 por el Congreso de Estados Unidos el 2 de noviembre de 1965), un documento que reafirma el tratamiento particular para la emigración cubana, al concederle asilo político de forma casi automática, eximiéndole de las cuotas por países que establecía la Ley Inmigratoria en ese país desde 1965 y la posibilidad de ajustar el estatus migratorio al año y un día de permanecer en territorio estadounidense optando por la residencia sin tener que salir de Estados Unidos, tal y como lo establece la Ley Inmigratoria para el resto de los inmigrantes.

Sin ambages, la Cuban Adjustment Act (CAA), Public Law 89-732, establece que sin tener en cuenta el Acta de Inmigración y de Nacionalidad vigente para otros inmigrantes, aprobada el 3 de octubre de 1965, para el ciudadano cubano a partir de ese momento, se establece una situación especial, donde se indique según la letra explícita que el ciudadano cubano que haya sido inspeccionado y admitido o puesto bajo palabra (parolee) en Estados Unidos después de 1959 y que haya estado físicamente en el país al menos durante un año, puede ser ajustado por el Fiscal General, como extranjero admitido legalmente para residir permanentemente. Las disposiciones de esta Acta son aplicables además al cónyuge, e hijo de este extranjero.

Ese trato preferencial, que el sistema migratorio estadounidense no otorga a ninguna otra nacionalidad, en realidad busca estimular la emigración ilegal con objetivos desestabilizadores y constituye un complemento de la aplicación del bloqueo económico, comercial y financiero de Estados Unidos contra la Isla.

Por si fuera poco, a su aplicación se sumó desde 1995 un enfoque aún más criminal conocido como política de "pies secos-pies mojados", según la cual quienes pisen suelo estadounidense tienen derecho a quedarse, pero los interceptados en el mar por la Guardia Costera son devueltos a Cuba.

UN PROBLEMA REGIONAL

Cada vez resulta más evidente que la política migratoria selectiva que aplica Washington no solo afecta a Cuba.

América Latina también ha comenzado a sentir los efectos directamente. Un número creciente de cubanos utiliza complicadas rutas por tierra, desde Sudamérica hasta la frontera entre México y Estados Unidos, para acogerse a los beneficios de la Ley de Ajuste Cubano. En el camino, quedan expuestos a los 'coyotes' y bandas criminales que lucran con el tráfico de personas y se pone en riesgo incluso la vida de menores de edad.

Cancilleres de nueve países de la región enviaron recientemente una carta al secretario de Estado, John Kerry, para que la Casa Blanca interviniera en el asunto.

"La Ley Pública 89-732 de 1966 conocida como 'Ley de Ajuste Cubano' y la política llamada comúnmente 'pies secos, pies mojados' se han constituido, en este contexto, en un estímulo al flujo desordenado, irregular e inseguro de ciudadanos cubanos que arriesgando sus vidas, transitan por nuestros países con el propósito de llegar a cualquiera de los puntos fronterizos estadounidenses", indica la misiva firmada por los cancilleres de Ecuador, Colombia, Costa Rica, El Salvador, Guatemala, México, Nicaragua, Panamá y Perú.

A juicio de los cancilleres, la revisión de esa política sería un primer paso para detener el "agravamiento de esta compleja situación y parte de una solución definitiva para asegurar una migración ordenada y regular en nuestra región".

Sin embargo, Estados Unidos hizo oídos sordos una vez más y los voceros del departamento de Estado y la Casa Blanca fueron enfáticos en que no se estaban manejando cambios.

A pesar de las medidas tomadas por los países implicados, con la colaboración de Cuba, el flujo de cubanos que utilizan la vía terrestre para alcanzar los Estados Unidos no se detiene. Según datos de la Patrulla Fronteriza de Estados Unidos,más de 46 000 cubanos entraron a territorio estadounidense vía México en los primeros diez meses del actual año fiscal.

Fácil suponer entonces cuántos cubanos y cubanas manipulados por el canto de sirenas de la odiosa ley -con sobrada razón calificada por muchos como asesina- no podrían estar ahora mismo viviendo el via crucis de las seis muchachas de esta espeluznante historia narrada al comienzo, una más, que viene a sumarse a la de la extorsión de que fue objeto el pelotero Yasiel Puig, o la más frecuente de grupos liberados en México, sometidos por traficantes de personas que 'gestionaban' mediante intimidación a familiares en los Estados Unidos el pago de costosas sumas para ser llevados a cruzar la frontera. (Resumen)