Governo alemão dá aviso para que usuários NÃO UTILIZEM o Windows 8

26 de Agosto de 2013, 15:06 - sem comentários aindaTradução do artigo original em inglês disponível em:

http://www.disclose.tv/news/German_Government_Warns_Not_To_Use_Windows_8/92647

De acordo com documentos internos vazados do Escritório Federal Alemão para Segurança de Informação (BSI) que o Die Zeit obteve, especialistas em TI descobriram que o Windows 8, o sistema pronto para telas sensíveis ao toque, super-enganador, mas o sistema operacional que se transformou no desafio de vendas da Microsoft, é perigosíssimo para a segurança de dados. Ele permite que a Microsoft controle o computador remotamente através de uma “porta dos fundos” incluída no sistema. As chaves dessa porta dos fundos muito provavelmente são acessíveis à NSA – e uma ironia involuntária, talves até mesmo para os chineses.

A porta dos fundos é chamada de “Trusted Computing” (Computação Confiável), desenvolvida e promovida pelo Trusted Computing Group, fundado há uma década atrás por empresas de tecnologia totalmente americanas como AMD, Cisco, Hewlett-Packard, IBM, Intel, Microsoft e Wave Systems. O seu núcleo é um chip, o Trusted Platform Module (TPM), e um sistema operacional desenhado para ele, tal como o Windows 8. O Trusted Computing Group desenvolveu especificações de como o chip e o sistema operacional trabalham em conjunto.

Agora existem um novo conjunto de especificações, criativamente chamado de TPM 2.0. Enquanto o TPM permitia aos usuários optarem por sua intervenção, ou não, o TPM 2.0 é ativado por padrão quando o computador é ligado. O usuário não pode desligá-lo. A Microsoft decide qual software pode rodar no computador, e o usuário não pode influenciar as decisões de nenhuma maneira. O Windows comanda o TPM 2.0. E o que a Microsoft faz remotamente não é vicível ao usuário. Resumindo, usuários do Windows 8 com o TPM 2.0 entregam o controle de suas máquinas no momento em que as ligam pela primeira vez.

Seria fácil para a Microsoft ou para os fabricantes do chip repassarem as chaves de acesso da porta dos fundos para a NSA e permitir que eles controlassem esses computadores. NÃO, a Microsoft nunca faria isso, nós protestamos. Aliás, a Microsoft, com sabemos pelo constante fluxo de revelações, informa ao governo dos EUA, sobre as falhas de segurança em seus produtos muito antes de consertá-los para que as agências do governo dos EUA possam tirar vantagem delas e conseguir o que precisam.

Especialistas do BSI, o Ministrério de Assuntos Econômicos, e a Administração Federal sem dúvida deram o aviso contra o uso de computadores com Windows 8 e TPM 2.0. Um dos documentos do início de 2012 lamentava, “Devido à perda da soberania sobre a tecnologia de informação, os objetivos de segurança de ‘confidencialidade’ e ‘integridade’ não podem mais serem garantidos.”

Em outras passagens o documento alerta, “Isso pode ter consequências significativas para a segurança de TI da Administração Federal.” E conclui, “O uso da tecnologia da ‘Computação Confiável’ dessa forma… é inaceitável para a Administração Federal e para os operadores de infraestrutura crítica.”

Outro documento alega que o Windows 8 com TPM 2.0 “já” não é utilizável. mas o Windows 7 poderia “be operado com segurança até 2020.” Após isso, outras soluções teriam de ser encontradas para os sistemas de TI da Administração Federal.

Os documentos também mostram que o governo alemão tentou influenciar na criação das especificações da TPM 2.0 – uma prática comum nos processos que levam anos e possuem muitos interessados – mas foi recusado. Outros conseguiram o que queriam, escreveu o Die Zeit. A NSA por exemplo. Em um dos últimos encontros entre o the TCG e vários interessados, alguém escreveu uma linha, “A NSA concorda.”

Rüdiger Weis, um professor da Universidade de Tecnologia de Beuth em Berlin, e um especialista em criptografia que acompanhou a Computação Confiável por anos, disse ao Die Zeit, em uma entrevista, que a Microsoft queria mudar totalmente a computação através da integração de “um chip especial dedicado à vigilância” em cada dispositivo eletrônico do mundo. Através desse chip e dos processos do Windows 8, particularmente o Secure Boot, “os usuários perderiam muito do controle de suas máquinas, tanto do hardware, como do software.”

Mas isso contribuiria para aumentar os níveis de segurança? Certos aspectos na verdade aumentam os riscos, disse ele. Por exemplo, durante a produção, a chave secreta de acesso à porta dos fundos é gerada fora do chip e depois transferida para ele. Durante esse processo, cópias de todas as chaves podem ser feitas. “É possível que haja até mesmo requisitos legais para isso que não possam ser relatados.” Por isso o TPM é “o chip dos sonhos da NSA.”

Talvez muito a coisa seja muito mais sinistra, disse ele: “Outro cenário realista é que a fabricação do chip TPM não esteja ao alcance da NSA, mas sim da China…”

A Apple retirou os chips de vigilância em 2009. O Linux não atende aos requisitos, e máquinas Linux não podem utilizar essa tecnologia. A Microsoft defendeu-se como pôde. O TPM é ativado por padrão porque a maioria dos usuários aceitam o padrão, disse. Se os usuários tivessem de ativar as funções por si mesmos, muitos deles acabariam com um sistema operacional menos seguro. E obviamente, as regulamentações do governo que exigem que os usuários tenham a opção de desativar a tecnologia não seria sábia.

Por outro lado, os fabricantes de hardware poderiam fabricar máquinas com o chip desativado, disse a Microsoft. Se você quiser ter controle sobre sua máquina, seria essas que você teria de comprar. Outra opção seria mudar para o Linux, coisa que a prefeitura de Munique começou há 10 anos atrás; a finalização dessa mudança estará completa antes do final desse ano. Este aspecto do fracasso da NSA não pode ser transformado em notícias otimistas para a Microsoft.

A China é a terra prometida dos heróis tecnológicos com desafios de receita: mais de um bilhão de consumidores, crescimento econômico várias vezes superior ao dos EUA, e empresas que esbanjam dinheiro em TI. Se a “nuvem” está no topo do gráfico, a China é o Nirvana das grandes empresas: um setor em grande expansão em um país em grande crescimento. Ou era o nirvana, agora que a hiperatividade da espionagem da NSA transbordou.

Fonte: O Futuro é a Liberdade

Ferramenta do governo estadunidense coleta praticamente tudo que um usuário faz na internet

26 de Agosto de 2013, 4:10 - sem comentários aindaArtigo sugerido por Francisco Medeiros, do STIAU

Um programa ultrassecreto da NSA (sigla em inglês para Agência de Segurança Nacional) permite que analistas busquem, sem qualquer autorização prévia, por vastas bases de dados contendo e-mails, chats online e históricos de buscas de milhões de indivíduos, de acordo com os documentos fornecidos por Edward Snowden.

Um programa ultrassecreto da NSA (sigla em inglês para Agência de Segurança Nacional) permite que analistas busquem, sem qualquer autorização prévia, por vastas bases de dados contendo e-mails, chats online e históricos de buscas de milhões de indivíduos, de acordo com os documentos fornecidos por Edward Snowden.

A NSA afirma em materiais de treinamento que o programa, chamado XKeyscore, é seu sistema de inteligência de maior alcance para ações na internet.

As últimas revelações tornam ainda mais intenso o debate público e do Congresso acerca do limite dos programas de vigilância do NSA. Oficiais desta irão depor no comitê judiciário do Senado na quarta-feira, apresentando documentos confidenciais em resposta a reportagens anteriores do Guardian sobre coleção massiva de gravações telefônicas e o descuido do tribunal de vigilância da Fisa (Foreign Intelligence Surveillance Act).

Os arquivos jogam luz sob uma das afirmações mais controversas de Snowden, feita em sua primeira entrevista por vídeo ao Guardian no dia 10 de junho.

"Eu, sentado em minha mesa", disse Snowden, “poderia grampear qualquer um, desde você e seu contador até um juiz federal ou mesmo o presidente, precisando apenas do e-mail pessoal".

Oficiais americanos negam veementemente tal afirmação. Mike Rogers, presidente republicano do comitê de inteligência americano, respondeu: "Ele está mentindo. É impossível fazer o que ele está dizendo que poderia fazer".

No entanto, materiais de treinamento para uso do XKeyscore detalham como este e outros sistemas podem ser utilizados por analistas para explorar enormes bases de dados de agências apenas preenchendo um simples formulário que surge na tela, bastando apenas uma justificativa genérica para a busca. A solicitação não é revisada por um tribunal ou por qualquer pessoa da NSA antes de ser processada.

Uma apresentação sobre o XKeyscore afirma que o programa cobre "praticamente tudo que um típico usuário faz na internet", incluindo conteúdo de e-mails, sites visitados, buscas, como também metadados.

Analistas podem também utilizar o XKeyscore e outros sistemas da NSA para obter interceptações das atividades de um indivíduo na internet em tempo real.

Sob lei americana, é exigido do NSA obter um mandado individualizado da Fisa apenas se o alvo de vigilância for um cidadão norte-americano, mas nenhum mandado é necessário se a interceptação for da comunicação entre um americano e alvos estrangeiros. O XKeyscore ainda proporciona a capacidade tecnológica, senão a autoridade legal, de vigiar até mesmo indivíduos norte-americanos sem mandado, dado que algumas informações de identidade, como e-mail ou endereço de IP, já são sabidas pelos analistas. Documentos da NSA apontam que até 2008, 300 terroristas haviam sido capturados através do XKeyscore.

Analistas foram alertados de que buscar toda a base de dados atrás de conteúdo irá produzir resultados demais para serem "peneirados". Um documento entregue aos analistas em dezembro de 2012 descreve os vários campos de informação que podem ser buscados. Incluem: todos os endereços de e-mail utilizados em uma conversa, assim como números de telefone e conversas em chats.

Monitoramento de e-mail

Para fazer uma busca de e-mails no XKeyscore basta o analista colocar o endereço eletrônico do indivíduo vigiado em um formulário online, além de uma justificativa e o período das trocas de e-mails buscadas.

Um documento ultrassecreto de 2010 traz um guia que descreve o treinamento recebido pelos analistas da NSA para vigilância geral. Este explica que os agentes podem dar início a suas vigilâncias simplesmente clicando em um menu concebido para fornecer justificativas legais relacionadas à busca.

Bate-papos, históricos do navegador e outras atividades na internet

Além de e-mails, o sistema do XKeyscore permite que os analistas monitorem uma variedade ilimitada de outras atividades na internet, incluindo aquelas dentro das redes sociais.

Uma ferramenta da NSA chamada DNI Presenter, utilizada para a leitura de conteúdos armazenados em e-mails, também permite que os analistas usando o XKeyscore leiam o conteúdo dos bate-papos do Facebook ou de mensagens privadas.

Um analista pode monitorar tais bate-papos do Facebook colocando algum nome de usuário da rede social e um limite de datas em uma simples tela de busca.

Os analistas podem procurar por atividades em navegadores de internet fazendo uso de uma ampla variedade de informações, incluindo termos de busca utilizados pelos usuários ou as páginas visitadas por eles. O programa XKeyscore também permite que se descubra o endereço de IP de toda pessoa que visite qualquer página da web especificada pelo analista.

A quantidade de informações acessíveis através de programas como o XKeyscore é espantosamente grande. Um relatório da NSA de 2007 estimou que havia 850 bilhões de "ocorrências de informações" coletadas e armazenadas nos servidores da NSA, e algo próximo de 150 bilhões de registros da internet. A cada dia, diz o documento, entre 1 e 2 bilhões de registros eram adicionados.

William Binney, um ex-matemático da NSA, disse no ano passado que a agência havia "acumulado algo na ordem de 20 trilhões de atividades entre cidadãos americanos; uma estimava que, segundo ele, "envolvia apenas ligações telefônicas e e-mails". Um artigo publicado em 2010 pelo jornal Washington Post dava a informação de que "todos os dias, sistemas de coleta da NA interceptam e armazenam 1,7 bilhão de e-mails, ligações telefônicas e outros tipos de informação".

O sistema XKeyscore coleta continuamente tamanha quantidade de dados da internet que só é possível armazená-los por um curto espaço de tempo. O conteúdo permanece no sistema por um período de apenas 3 a 5 dias, enquanto os metadados são armazenados por 30 dias. Um documento explica: "Em alguns sites, a quantidade de dados que recebemos por dia (mais de 20 terabytes) pode ser armazenada por apenas 24 horas".

Para solucionar esse problema, a NSA desenvolveu um sistema multicamadas que permites aos analistas armazenar conteúdos "interessantes" em outros bancos de dados, como o Pinwale, capaz de armazenar dados por até 5 anos.

São os bancos de dados do XKeyscore, demonstra um documento, que armazenam atualmente a maior quantidade de dados de comunicação coletados pela NSA.

Restrições técnicas vs restrições legais

Embora a Emenda Fisa (Foreign Intelligence Surveillance Act, ou Ato de Monitoramento de Inteligência Estrangeira) de 2008 requeira um mandado individual para rastrear cidadãos americanos, permite-se que analistas da NSA interceptem as comunicações de tais indivíduos sem um mandado caso eles mantenham contato com alvos estrangeiros procurados pela NSA.

O vice-diretor da Aclu (American Civil Liberties Union, ou União das Liberdades Civis Americanas), Jameel Jaffer, disse ao Guardian no mês passado que oficiais da segurança nacional declararam expressamente que o propósito primário da nova lei foi autorizá-los a coletar grandes quantidades de informações de americanos sem a necessidade de mandados individuais.

"O governo não precisa ter americanos como ‘alvo’ para poder coletar quantidades enormes de suas informações", disse Jaffer. "O governo está inevitavelmente fazendo a varredura das informações de muitos americanos, quando rastreia cidadãos estrangeiros para monitoramento."

Um exemplo é fornecido por um documento do XKeyscore que mostra um alvo da NSA em Teerã se comunicando com pessoas em Frankfurt, Amsterdã e Nova York.

Nos últimos anos, a NSA tem tentado segregar informações de caráter exclusivamente doméstico dos Estados Unidos em diferentes bancos de dados. Mas os próprios documentos da NSA passam a informação de que tais esforços são imperfeitos, já que informações exclusivamente domésticas podem trafegar em sistemas estrangeiros, e as ferramentas da NSA são, em muitos casos, incapazes de identificar a nacionalidade da origem das informações.

Além do mais, todas as comunicações entre americanos e pessoas em solo estrangeiro são incluídas nos mesmos bancos de dados que comunicações de estrangeiros com estrangeiros, tornando-as prontamente acessíveis sem a necessidade de mandado.

Algumas pesquisas conduzidas por analistas da NSA são periodicamente revisadas por seus superiores dentro do órgão. "É muito raro sermos questionados em nossas pesquisas", disse Snowden ao Guardian em junho. "E, mesmo quando somos abordados, é no sentido de alimentar as justificativas."

Em carta enviada esta semana ao senador Ron Wylden, o diretor de inteligência nacional James Cappler reconheceu que os analistas da NSA excederam até mesmo os limites legais estabelecidos pelo órgão para o monitoramento doméstico.

Reconhecendo o que ele chama de "alguns problemas de complacência", Clapper os atribuiu a "erros humanos" ou "problemas relacionados a tecnologias altamente sofisticadas" em vez de reconhecer problemas de "má-fé".

Entretanto, Wylden disse na tribuna do Senado nesta terça-feira (30): "Essas violações são mais sérias do que aquelas declaradas pela comunidade de inteligência, e são perturbadoras".

Em declaração ao Guardian, a NSA disse:

"nossas atividades são focadas e especificamente organizadas contra - e apenas contra - alvos legítimos de inteligência estrangeira, em resposta aos pedidos de nossas lideranças por informações para proteger nossa nação e interesses.

XKeyscore é usado como parte do legítimo sistema de coleta de sinais de inteligência estrangeiros da NSA.

Alegações de acesso difundido e sem verificação de analistas aos dados da NSA não são verdadeiras. O acesso ao XKeyscore, assim como a todas as ferramentas analíticas da NSA, é limitada apenas aos funcionários que requerem acessos vinculados às suas atividades atribuídas... Ademais, há diversas verificações e balanços técnicos, supervisórios e manuais dentro do sistema para prevenir que o mau uso deliberado ocorra.

Toda pesquisa feita por analistas da NSA é totalmente auditável, de modo a garantir que elas são legítimas.

Esse tipo de software nos permite coletar informações que nos autorizam a desempenhar nossas missões de modo bem-sucedido - para defender nossa nação e proteger as tropas americanas e aliadas no exterior."

Autor: Glenn Greenwald, é articulista de The Guardian

Tradução de Caio Hornstein e Rodrigo Giordano

Fonte: Carta Maior

Uma Etapa Vencida: Multas Eleitorais a Blogueiros e Jornalistas poderão ser anuladas

24 de Agosto de 2013, 9:24 - sem comentários aindaArtigo sugferido por André Guimarães

O Projeto de Lei Nº 4.653/12 do Deputado João Arruda PMDB/PR, que anistia Blogueiros e Jornalistas de multas eleitorais, teve parecer favorável a aprovação pelo relator do projeto Deputado Arthur Maia do PMDB/BA.

O projeto sofreu uma única emenda que amplia para os pleitos de 2000 a 2012 a abrangência da anistia, ao invés de 2008 a 2012 como pretendia o projeto original. A proposta tramita em caráter conclusivo na Comissão de Constituição e Justiça e de Cidadania da Câmara (o que dispensa apreciação do plenário).

O projeto esta na pauta da próxima reunião da CCJC na terça-feira dia 27/08.

Uma Etapa Vencida: Multas Eleitorais a Blogueiros e Jornalistas poderão ser anuladas

24 de Agosto de 2013, 9:24 - sem comentários aindaArtigo sugferido por André Guimarães

O Projeto de Lei Nº 4.653/12 do Deputado João Arruda PMDB/PR, que anistia Blogueiros e Jornalistas de multas eleitorais, teve parecer favorável a aprovação pelo relator do projeto Deputado Arthur Maia do PMDB/BA.

O projeto sofreu uma única emenda que amplia para os pleitos de 2000 a 2012 a abrangência da anistia, ao invés de 2008 a 2012 como pretendia o projeto original. A proposta tramita em caráter conclusivo na Comissão de Constituição e Justiça e de Cidadania da Câmara (o que dispensa apreciação do plenário).

O projeto esta na pauta da próxima reunião da CCJC na terça-feira dia 27/08.

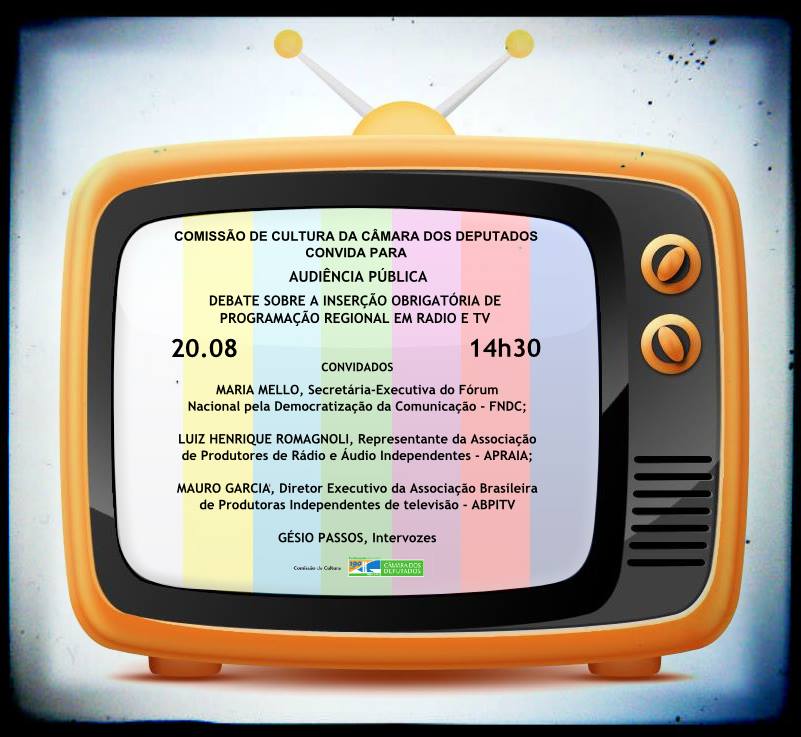

Agora: Debate Sobre a Inserção Obrigatória de Programação Regional em Rádio e TV

20 de Agosto de 2013, 14:46 - sem comentários aindaNo plenário 10 do Anexo II da Cãmara dos Deputados.

Acompanhe no twitter via @tvcamara @pos_tv #queromevernatv #queromeouvirnoradio

Governo Federal protesta contra detenção de cidadão brasileiro em Londres

18 de Agosto de 2013, 18:14 - sem comentários aindaNota nº 286

Retenção de nacional brasileiro em Londres

18/08/2013 -

O Governo brasileiro manifesta grave preocupação com o episódio ocorrido no dia de hoje em Londres, onde cidadão brasileiro foi retido e mantido incomunicável no aeroporto de Heathrow por período de 9 horas, em ação baseada na legislação britânica de combate ao terrorismo. Trata-se de medida injustificável por envolver indivíduo contra quem não pesam quaisquer acusações que possam legitimar o uso de referida legislação. O Governo brasileiro espera que incidentes como o registrado hoje com o cidadão brasileiro não se repitam.

*****

Brazilian citizen held in London

The Brazilian government expresses grave concern about the episode that happened today in London, where a Brazilian citizen was held without communication at Heathrow airport for 9 hours, in an action based in the British anti-terrorism legislation. This measure is without justification since it involves an individual against whom there are no charges that can legitimate the use of that legislation. The Brazilian Government expects that incidents such as the one that happened to the Brazilian citizen today do not repeat.

Fonte: Ministério das Relações Exteriores do Brasil

Governo Federal protesta contra detenção de cidadão brasileiro em Londres

18 de Agosto de 2013, 18:14 - sem comentários aindaNota nº 286

Retenção de nacional brasileiro em Londres

18/08/2013 -

O Governo brasileiro manifesta grave preocupação com o episódio ocorrido no dia de hoje em Londres, onde cidadão brasileiro foi retido e mantido incomunicável no aeroporto de Heathrow por período de 9 horas, em ação baseada na legislação britânica de combate ao terrorismo. Trata-se de medida injustificável por envolver indivíduo contra quem não pesam quaisquer acusações que possam legitimar o uso de referida legislação. O Governo brasileiro espera que incidentes como o registrado hoje com o cidadão brasileiro não se repitam.

*****

Brazilian citizen held in London

The Brazilian government expresses grave concern about the episode that happened today in London, where a Brazilian citizen was held without communication at Heathrow airport for 9 hours, in an action based in the British anti-terrorism legislation. This measure is without justification since it involves an individual against whom there are no charges that can legitimate the use of that legislation. The Brazilian Government expects that incidents such as the one that happened to the Brazilian citizen today do not repeat.

Fonte: Ministério das Relações Exteriores do Brasil

Brasileiro namorado de jornalista que denunciou ciberespionagem é detido em Londres

18 de Agosto de 2013, 14:02 - sem comentários aindaArtigo sugerido por Midiacrucis

David Miranda, com quem vive no Rio o jornalista que denunciou a espionagem digital das agências de segurança dos Estados Unidos, ficou detido hoje por quase nove horas em Londres, ao tentar voltar para o Brasil.

Sua detenção, segundo a Scotland Yard informou ao jornal "The Guardian", ocorreu com base num artigo controverso da lei antiterrorismo britânica, que permite deter suspeitos sem mandado judicial e sem a permissão de consultar um avogado. Mesmo após ser liberado, todos os seus equipamentos eletrônicos foram confiscados - celular, laptop, câmera, pen drives, DVDs e consoles de videogame.

Leia a íntegra do artigo clicando aqui

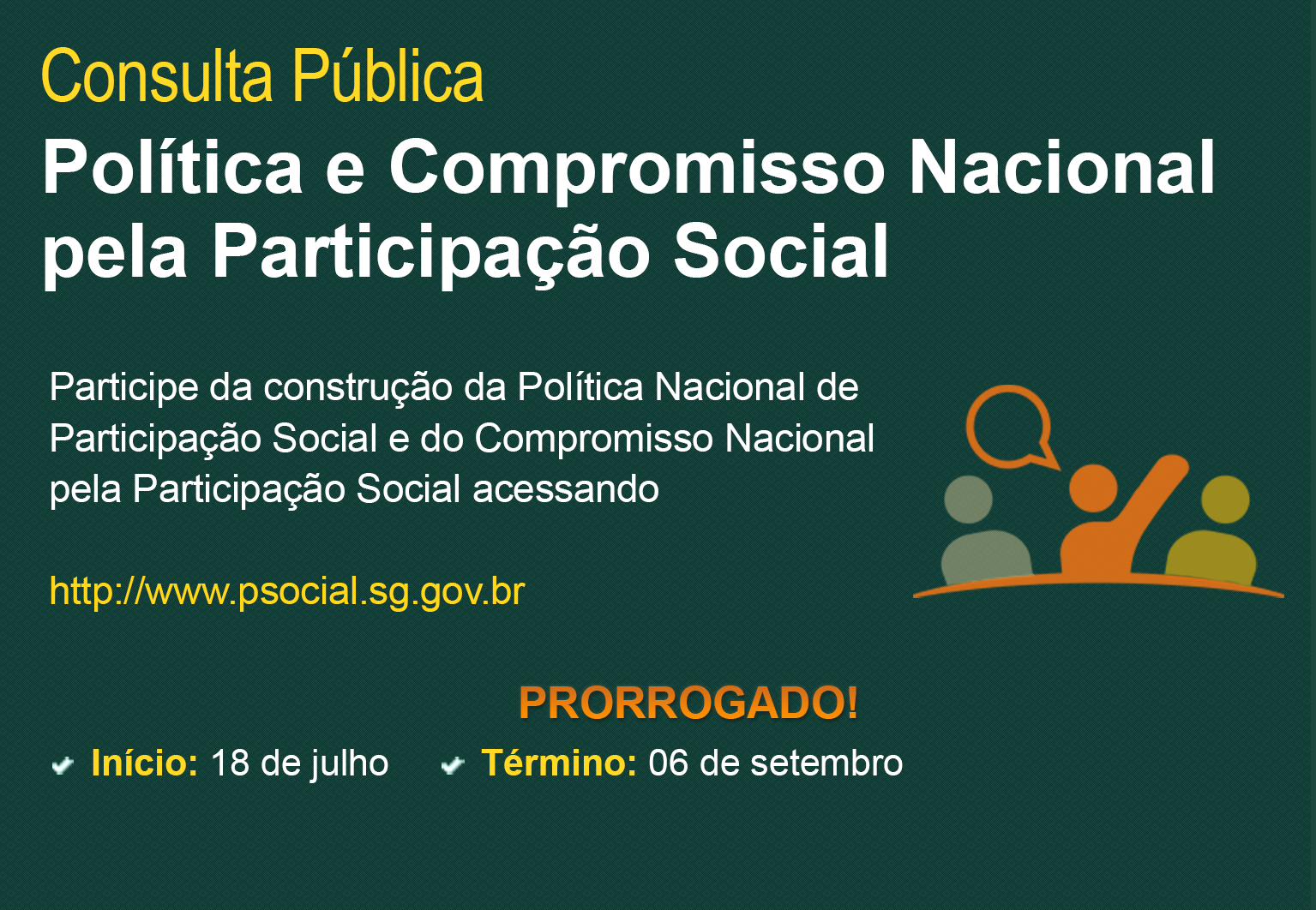

Consulta Pública: ajude a construir a Política Nacional de Participação Social

17 de Agosto de 2013, 7:01 - sem comentários ainda

Quero convidar você a participar da Consulta Pública relativa à construção da "Política Nacional de Participação Social" e do "Compromisso Nacional pela Participação Social".

A proposta de uma Política Nacional de Participação Social visa consolidar e estender a todas as áreas e instituições do governo federal um conjunto de diretrizes, mecanismos e instâncias de participação social, incorporando a crescente relevância das novas tecnologias da informação e o uso de metodologias e tecnologias livres capazes de dar voz aos novos atores coletivos e cidadãos que têm emergido no espaço público.

Com a construção do Compromisso Nacional pela Participação Social pretendemos fortalecer e qualificar as iniciativas que já vem sendo implementadas nos diferentes níveis da Federação, estimulando e valorizando práticas que consolidem a participação social como política de Estado e método de governo.

Participe!

As propostas estarão em debate na internet até o dia 06 de setembro, na Ferramenta de Consulta do Portal da Participação Social (baseado em Noosfero, o mesmo software livre nacional usado pelo Blogoosfero.cc).

Basta acessar http://www.psocial.sg.gov.br - se cadastrar e ser parceiro na construçaõ de um Brasil cada vez mais democrático e participativo.