Este blog foi criado em 2008 como um espaço livre de exercício de comunicação, pensamento, filosofia, música, poesia e assim por diante. A interação atingida entre o autor e os leitores fez o trabalho prosseguir.

Leia mais: http://comunicatudo.blogspot.com/p/sobre.html#ixzz1w7LB16NG

Under Creative Commons License: Attribution Non-Commercial No Derivatives

Qual o problema do Facebook com as mulheres?

28 de Maio de 2013, 21:00 - sem comentários aindaNão se sabe se foi alguma moça que não ligou no dia seguinte, ou mesmo uma menina que roubou o pirulito do Mark Zuckerberg no pátio do colégio. Fato é que fica cada vez mais claro que a rede do 1.1 bilhão de usuários precisa urgentemente consultar um terapeuta ~por motivos de~: misoginia.

E, claro, mudar ontem seu sistema de reconhecimento de imagens e moderação para evitar catástrofes maiores do que as que já vêm acontecendo.

A acusação é séria e, acreditem, não é gratuita.

O caso mais recente de desfecho trágico aconteceu na Itália, onde uma menina de 14 anos se suicidou porque não conseguiu lidar com o cyberbullying de um grupo de rapazes que comentaram em um vídeo que circulou livremente pelo Facebook durante alguns dias. Nele, a menina era vista bêbada em uma festa. Foi o suficiente para choverem mensagens agressivas e violentas contra ela.

Poderíamos gastar vários parágrafos aqui relatando outras inúmeras situações de agressões a mulheres (especialmente adolescentes), mas melhor ir direto ao ponto:

Qual a lógica de um site que não permite fotos de mamilos femininos (sim, porque os masculinos estão liberados) e deixa passar várias imagens e anúncios que fazem brincadeiras com estupros e outros tipos de violência contra mulher?

São cada vez mas frequentes os relatos de páginas que visivelmente agridem mulheres, alimentam a chamada “cultura do estupro” e fazem cyberbullying com meninas. Esta semana a coisa toda ganhou projeção em sites especializados (destaque para estes posts do BuzzFeed e do Daily Dot) graças a uma “carta aberta” escrita pelo grupo Women, Action and The Media, The Everyday Sexism Project, que acusou a rede social de fazer vista grossa a esse tipo de violência. O que elas pediam é nada mais que justo:

- Que o Facebook reconheça mensagens que banalizam ou glorificam a violência contra meninas e mulheres e assuma o compromisso de não tolerar esse comportamento

- Que eles treinem moderadores para reconhecer e remover discursos de ódio baseado em gênero (acrescentaria QUALQUER discurso de ódio baseado em relações assimétricas de poder, porque né?)

- Que eles também façam esses moderadores entenderem como essas agressões online afetam diferentemente homens e mulheres em um contexto histórico de agressões ao gênero feminino (no que vale aí também agressões a transsexuais, por exemplo)

Em outras palavras, não estamos falando de “zuera”, mas sim de crimes.

Essas agressões não apenas passam incólumes pelo tal sistema automático de moderação do Facebook, como muitas vezes permanecem no ar mesmo depois que se fazem as devidas denúncias contra cada situação. Tudo muito estranho.

Prova de que essas acusações procedem? Bem, que tal uma resposta do próprio Facebook à carta do Women, Action and The Media?

No texto, assinado por Marne Levine, vice-presidente de Política Pública Local, algo parece ser promissor. O site listou 5 novas medidas para mudar esse cenário, entre elas treinar melhor o time de moderadores para detectar mais rápido qualquer discurso de ódio.

Acompanhemos. Com uma esperança sempre desconfiada.

Para checar o debate internacional, sugerimos você ficar de olho na hashtag #FBRape que anda circulando pelo Twitter:

Tweets about "FBRape"

(Publicado no YouPix)

Artigo original do Comunica Tudo por M.A.D..

O Beabá do código, criptografia e outros recursos

28 de Maio de 2013, 21:00 - sem comentários ainda O guia da Pública de criptografia e outros recursos para proteger sua privacidade e escapar da vigilância online

(Por Agência Pública)

Imagine que estranho seria encontrar alguém contando fatos pessoais, como os lugares que frequenta, a que horas sai de casa ou o número de telefone, a qualquer um na rua? É isso o que a maioria dos usuários da internet já fizeram e continuam fazendo todos os dias. A quantidade de informações que colocamos à disposição de pessoas que não conhecemos – estejam elas trabalhando para empresas privadas ou governos – é imensa.

Aplicativos, sites navegadores, serviços de e-mail, lojas virtuais, todos eles sabem mais sobre nosso “rastro” virtual do que nós mesmos e, se a política de privacidade permitir, esses dados podem ser vendidos a terceiros.

Desde a década de 90, muitos hackers e militantes da liberdade na internet já pensavam em maneiras de assegurar no mundo virtual a mesma privacidade que temos no real. A saída, concluíram, era popularizar a criptografia, sistema matemático que garante segurança de comunicações através do uso de uma senha, ou “chave”, que “tranca” o conteúdo no envio e o “destranca” no recebimento. Isso pode ser particularmente útil para quem trabalha com informações sensíveis, como jornalistas, ativistas, membros de movimentos sociais e advogados.

Navegação anônima, redes virtuais privadas, programas de encriptação, e-mails protegidos, moedas virtuais e sistema de mensagens instantâneas seguras. Tudo isso existe e está acessível ao grande publico. Depois do lançamento do livro de Julian Assange no Brasil, Cypherpunks, que é, segundo o próprio autor, “um chamado à luta criptográfica” contra a vigilância na rede, a Agência Pública traz um guia fácil para se proteger no mundo virtual:

=> NAVEGAÇÃO ANÔNIMA

TOR

O que é?

O Tor é um programa desenvolvido pela Marinha americana na década de 1970 e que hoje é sustentado pela ONG Tor Project, apoiada por entidades como a Electronic Frontier Foundation (EFF) e Human Rights Watch, e por empresas como o Google.

Por que usar?

Quando navegamos pela internet, todo o conteúdo que vemos – por exemplo em um site de notícias – está armazenado num servidor localizado em algum lugar do mundo. Para acessá-lo, o seu computador, identificado por um endereço de IP, navega através da rede até o servidor onde está localizado o conteúdo. Ele solicita a página que então volta pela rede até o seu computador.

O que o Tor faz é mascarar o seu endereço IP, levando a sua solicitação por uma rede “amigável” e criptografada. Assim, ele garante o anonimato do seu computador e do servidor de onde partirão os dados com os quais se quer interagir. Se o objetivo é proteger aquilo que você está fazendo – como transmitir dados secretos ou sensíveis – o Tor é a sua melhor ferramenta.

Como usar?

Pelo Tor, também se tem acesso a uma série de páginas que os buscadores tradicionais não encontram (simplesmente porque elas não querem ser achadas). Isso faz do Tor um grande oceano de páginas e conteúdos secretos, privados e até ilegais. Por isso, a melhor forma de se usar o Tor é garantir que o seu antivírus e firewall estejam atualizados, e navegar por redes seguras, protegidas pelo protocolo HTTPS (leia abaixo).

Para baixá-lo, clique aqui. Vale lembrar que a navegação por Tor é mais lenta do que a navegação normal, por conta dessa “capa” de proteção.

Há outras alternativas?

Sim, há outras ferramentas que também são bem fáceis de usar. São elas: Cocoon, ChrisPC Anonymous Proxy, UltraSurf, HideMyAss. Este último tem, assim como o Tor, um software para download que garante o anonimato, mas além disso, usando apenas o site é possível ter acesso a uma série de serviços úteis como o Web Proxy – um acesso alternativo e anônimo a sites – e o Anonymous E-mail.

=> NAVEGAÇÃO SEGURA

HTTPS Everywhere

A Electronic Frontier Foundation (EFF) é uma ONG que defende os direitos dos usuários e preza pela liberdade e privacidade na rede. Além do Tor, ela aconselha o uso de um simples plugin para o navegador chamado HTTPS Everywhere, que faz com que o seu navegador ande somente por páginas protegidas por criptografia. Basta baixar o plugin, que ele já começa a funcionar.

Para ajudar a explicar, a EFF fez um infográfico que mostra o caminho entre o usuário e o servidor, com todos os possíveis agentes intermediários – desde operadoras de internet até serviços de seguranças e espionagem –, demonstrando como o uso do HTTPS Everywhere junto com o Tor aumenta a sua privacidade. Confira aqui.

Modo “anônimo” ou privativo

Os navegadores mais comuns – Chrome, Firefox e Internet Explorer – oferecem a opção para o usuário de navegar no modo “anônimo” (Chrome), “privativo” (Firefox) ou “InPrivate” (Explorer). É preciso cuidado. Isso não significa, em nenhum dos casos, que o usuário está anônimo. Mas significa que os navegadores não vão registrar o seu histórico, buscas, downloads, cookies (arquivos gravados em seu computador que registram dados de navegação) e arquivos temporários.

Para ativar esse estilo de navegação: no Chrome, você deve teclar Ctrl + Shift + N; no Firefox e no Internet Explorer, aperte Ctrl + Shift + P. Essas são teclas de atalho, é possível encontrar o modo “anônimo” pelo Menu de cada navegador.

Existem algumas formas bem fáceis de enviar e-mail de forma protegida.

1) Crie o seu e-mail em um serviço que garanta a sua privacidade. Sugerimos o Hushmail, Lavabit, Vmail ou o TorMail – cujo acesso só pode ser feito via Tor. Como num email normal, basta criar a conta normalmente. O importante é que há a opção de criptografar as mensagens. A “chave” privada é muitas vezes uma pergunta que apenas o destinatário sabe responder.

O destinatário recebe um link que o direciona à página na qual lerá o e-mail

A tela com a pergunta aparece (a resposta é chave)

A tela com a pergunta aparece (a resposta é chave)

2) Crie contas de e-mail “descartáveis”. Tratam-se de endereços de e-mail gerados temporariamente. Depois de 60 minutos ou 24 horas eles deixam de existir e todos os e-mails enviados para aquele endereço vão com ele. Há muitos serviços assim por aí, mas dois bem populares são o Mailinator e o IncognitoMail.

=> ARQUIVOS E MENSAGENS

PGP

Você também pode criptografar os arquivos do seu computador para que possam ser enviados pela internet, protegidos pelo “código” ou “chave”, ou mesmo ser carregados no seu computador ou em um pendrive. Nos Estados Unidos, por exemplo, os agentes da alfândega podem revisar o conteúdo de qualquer computador que atravessar a fronteira; se o seu conteúdo estiver criptografado, dificilmente ele sera desvendado.

Um bom programa é o PGP (Pretty Good Privacy), que criptografa qualquer arquivo do seu computador. Você pode fazer o download e a assinatura da versão proprietária aqui ou baixar o software livre similar, o GnuPGP (disponível para Mac OS, Windows e derivados do Linux, ).

O GnuPG criptografa arquivos e mensagens usando a técnica de criptografia de chaves assimétricas. Uma analogia é a de caixas de correios com duas fechaduras, sendo que uma se refere à caixa onde as mensagens serão depositadas e a outra à caixa por onde o dono as receberá e, assim, terá acesso ao seu conteúdo. A primeira chave da sua caixa é pública, todos podem e devem ter acesso a elas para que você possa receber mensagens. A segunda, que permite acesso ao conteúdo das mensagens, é privada.

Esse sistema possibilita que duas pessoas troquem mensagens entre si (basta saberem a chave pública do outro) sem correrem o risco de ter sua comunicação interceptada (já que o acesso só é permitido para quem souber a chave privada). Clique aqui para começar.

Truecrypt

O Truecrypt é outro programa que criptografa de maneira segura qualquer arquivo no seu computador. Para fazer isso, ele cria um “diretório” secreto, criptografado, onde podem ser inseridos os arquivos.

Você pode baixar aqui o programa e executá-lo no seu computador. Depois, pode “criar um volume”, ou container criptografado, em um diretório não utilizado do seu computador (por exemplo, N: ou R:). Crie em local pouco comum e não o nomeie com algo que possa chamar a atenção, como “arquivos importantes”, por exemplo.

Depois, você terás que criar um tamanho para esse “volume” – como, por exemplo, 1 Mb – onde todos os seus arquivos possam ser “guardados” de maneira segura. Então sera a vez de criar uma senha segura à qual apenas você terá acesso. O container criptografado pode ser aberto em qualquer computador que possua o Truecrypt. Com o container “montado”, ou “aberto”, é possível copiar arquivos e também apagá-los, como num arquivo comum. Clique aqui para ver o passo a passo.

=> BUSCADORES ALTERNATIVOS

Buscadores são serviços que procuram conteúdos desejados a partir de palavras-chave em inúmeros servidores. O mais usado no mundo é bom e velho Google. O problema é que, por saberem de tudo sobre o que você deseja mais informações, eles são donos de boa parte do seu comportamento na web, dos seus anseios e das suas áreas de interesse, por exemplo, que podem ser vendidas a anunciantes interessados em direcionar publicidade para você – ou enviar um alerta caso você esteja investigando algo sensível.

Para quem gosta de privacidade, isso é péssimo.

A saída é usar buscadores que o mantenham anônimo, não registrem nada sobre o seu uso e sejam tão eficientes quanto o Google.

Como usar?

Os dois buscadores mais recomendáveis são o DuckDuckGo e oStartPage. O primeiro foi criado no fim de 2008 e não guarda seus dados de navegação, usando um misto de busca do Yahoo, Wikipedia e Wolfram Alpha. O StartPage usa o motor de buscas do Google, mas garante a privacidade do usuário, não registrando seu IP e não permitindo cookies.

=> CHATS

Há muitas maneiras de se comunicar com amigos via chat de forma segura. Uma delas é bem simples porque é feita através de serviços de mensagens que se autodestroem; a outra é a utilizada por Jacob Appelbaum, colaborador do WikiLeaks e o hacker apontado como “o homem mais perigoso do ciberespaço”.

Como usar?

Há na internet muitos serviços online gratuitos de envio de mensagens encriptadas, que exigem uma chave privada para se ter acesso, e que se autodestroem em um tempo determinado pelo autor do conteúdo.

Alguns são bens fáceis de usar e trazem aplicativos para Android e iOS, como o Burnote, Privnote e o Wickr. É simples: faça uma conta, crie uma mensagem, estabeleça uma senha que os participantes da conversa saberão, defina o tempo para autodestruição e envie o link (por e-mail, no caso do Burnote, ou diretamente para o contato, caso do Wickr).

Após clicar no link da mensagem e colocar a senha, quem a receber terá a determinada quantidade de tempo para ler o conteúdo escondido (com uma espécie de lanterna virtual) e responder.

Jabber

Crie sua conta no Jabber, baixe o software para chat chamado Pidgin, indicado pelo Jacob, e baixe este plugin para o Pidgin, que garantirá criptografas todas as mensagens trocadas (o chamador OTR, sigla para off-the-record messaging). Instale o Pidgin e o plugin.Execute o Pidgin e adicione a sua conta do Jabber.Em “Protocolo”, selecione “XMPP” (nome atual do Jabber), em “Nome de usuário” coloque o nome da sua conta do Jabber; em “Domínio”, coloque “jabber.org” e a senha. Defina um apelido e clique em “Adicionar”.

Criada a conta, vamos ativar o plugin OTR. Vá em “Ferramentas” e “Plugins” (ou tecle Ctrl + U). Procure por “Off the Record Messaging” e clique em “Configurar Plug-in”. Selecione sua conta do Jabber e libere as opções “Enable private messaging”, “Automatically enable private messaging” e “Don’t log OTR conversations”. Isso fará com que o Pidgin detecte quando o seu contato usa OTR e gerará uma conversa privada, com uso de senha, para os dois; e também não arquivará o histórico da conversa. Clique em “Generate” para gerar a sua “impressão digital”, é ela que vai mostrar para o seu amigo que você é você.

Pronto, feche e adicione seus contatos (Ctrl + B) e inicie seus chats de forma segura.

Vale lembrar que de nada adianta usar todos esses recursos, que te permitem uma navegação segura e anônima, se você disponibilizar seus dados em sites como Facebook, Google +, Youtube, ou outros. Ter cuidado com o seu “rastro” digital depende apenas de você.

Eles são muitos, eles são uma legião. Eles não esquecem, eles não perdoam. E principalmente, eles conhecem profundamente a arquitetura da internet e seus meandros, e como qualquer pessoa pode navegar de maneira privativa, segura ou anônima. Pública foi ouvir alguns dos integrantes do Anonymous no Brasil para entender como eles navegam pela rede – e o que podem ensinar ao usuário comum.Como o Anonymous faz para se manter anônimo?Normalmente usamos Redes Privadas Virtuais (VPNs) para nos mantermos anônimos. Mas para usos rápidos usamos ferramentas como o Tor. Nós estamos em todos os lugares, não só em endereços .onion como em muitas outras praias além da surface [a chamada internet visível, com conteúdo buscável por buscadores tradicionais como o Google].Como saber se seu colega se trata mesmo de um membro do Anonymous e não de um policial, por exemplo?

Não existe uma forma segura de saber quem está por trás da “máscara”, por isso a gente não deve se expor de nenhuma forma para ninguém.Como Jacob Appelbaum, Julian Assange e o movimento cypherpunk em geral são vistos por vocês?São como inspiração para darmos mais carga em nossos trabalhos. São pessoas que conseguiram conquistar grandes façanhas e, não só nós, como muitos, espelham-se em movimentos e pessoas como eles.É importante que usuários comuns usem ferramentas como o Tor e outros recursos em prol da própria privacidade?

Existem milhares de usuários comuns na internet, eles utilizam a rede para conversar com seus amigos, postar fotos, conhecer lugares e pessoas. Não existe necessidade de essas pessoas aumentarem sua privacidade, já que elas mesmo optam por compartilhar o seu dia a dia (via Twitter e Facebook), os lugares onde vão (Foursquare), as pessoas com que estavam (marcações de redes sociais), dentre outras informações pessoais.Se o objetivo é cuidar da sua privacidade, é importante lembrar que utilizar redes sociais não ajuda em nada. Também é bom sempre manter VPNs, proxies ou Tor sempre ativos, não deixando de se preocupar com esses detalhes, você estará anônimo na internet.

Muito conteúdo na deep web (onde todos são anônimos), acessado via Tor, por exemplo, é ilegal. Vale a pena defender a privacidade, mesmo que ela proteja criminosos?Acreditamos que vale a pena lutar contra o controle do governo sobre a nossa privacidade na internet, porém não defendemos que a privacidade deve favorecer pessoas que a usam para crimes.

Artigo original do Comunica Tudo por M.A.D..

Suicídio de conservador impulsiona grupos da extrema direita

28 de Maio de 2013, 21:00 - sem comentários ainda |

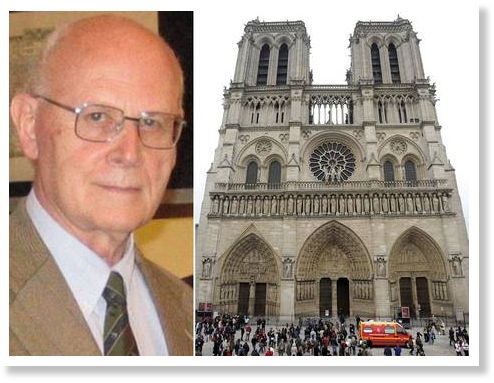

| Suicídio de conservador impulsiona grupos da extrema direita |

No dia 21 de Maio, cerca de 1500 turistas assistiram boquiabertos ao suicídio de Dominique Venner, intelectual de relativa importância para a extrema direita francesa. Às quatro horas da tarde, Dominique caminhou até o altar da catedral de Notre Dame e deu um tiro na própria cabeça. O jornalista e historiador explicou em carta endereçada a seus amigos da Radio Courtoisie que seu suicídio era uma rebelião contra os desejos de indivíduos em destruir os patrimônios fundamentais da identidade francesa.

No último texto postado em seu blog, poucas horas antes do fatídico gesto, o historiador deixou registrada sua admiração pelos seguidos protestos contra a lei que deu aos homossexuais o direito de se casarem. Conhecido pelas posições, para dizer o mínimo, controversas, Dominique, mesmo que simpatizasse com os protestos mencionados, afirmou que eles não seriam suficientes para evitar o que chamou de substituição da população da França e da Europa pela imigração e destruição dos valores tradicionais: “ Nós entramos em um tempo onde palavras precisam ser amparadas por ações.”

O gesto foi naturalmente capitalizado pela extrema direita que viu na ação uma comprovação da profunda decadência que a França a Europa passam por conta da imigração africana e islâmica e a deterioração do conjunto de valores tradicionais da sociedade milenar (por que não dizer?) ariana. Marine Le Pen, presidente da Frente Nacional, julgou o gesto como um despertar para o povo da França, saudando seu conteúdo político e proclamando a urgência de uma ação para impedir a degradação da identidade do país.

Autor de dezenas de livros, a grande maioria dedicada a momentos decisivos da história francesa no século XIX, Dominique era também editor da La Nouvelle Revue d'histoire, formada majoritariamente por historiadores vinculados à Nova Direita e ao nacionalismo europeu. Apesar do prêmio Broquette-Gonin, em 1981, Dominique jamais conseguiu o reconhecimento que julgava merecer da Academia. Talvez tivesse esperança que o gesto dramático catapultasse seu nome e suas ideias. O mais provável, no entanto, é que seja lembrado como mais um entre vários dos eventos bizarros e desesperado de uma direita que cada vez mais incoerente.

(Publicado por Revista de História)

Artigo original do Comunica Tudo por M.A.D..

Copa do Mundo no Brasil violou vários direitos humanos, diz representantes da ONU

28 de Maio de 2013, 21:00 - sem comentários ainda |

| Segundo a ANCOP, 200 mil pessoas já foram despejadas devido aos eventos |

Nessa terça-feira (28), representantes da Organização das Nações Unidas (ONU) no Brasil denunciaram graves violações aos direitos humanos que são cometidos devido a preparação e obras do país para a Copa do Mundo FIFA no próximo ano. A intenção dos representantes é que a ONU use a sua força simbólica e influencie governos estrangeiros para que se faça uma pressão sobre Brasília para que se pare as obras que estão criando ‘avassaladoras consequências sociais’.

A reunião ocorreu durante a 23ª Sessão do Conselho de Direitos Humanos da ONU, em Genebra (Suíça), e tem como meta chamar a atenção internacional para o fato de que a Copa de 2014 não será apenas a festa que muitos estrangeiros esperam encontrar no Brasil.

O debate mostrou ao mundo os ‘deslocamentos forçados de comunidades, destruição de patrimônio cultural, supressão de direitos de idosos e estudantes, abusos policiais cometidos em prol da segurança e uma longa lista de outras violações semelhantes em decorrência de megaeventos como a Copa do Mundo e as Olimpíadas a serem realizados no Brasil’ considerou um dos representantes.

Na opinião da Articulação Nacional dos Comitês Populares da Copa (ANCOP), remoções forçadas têm sido ‘o grande drama das famílias brasileiras desde o início das obras para a Copa do Mundo e as Olimpíadas’. A entidade estima que ‘ao menos 200 mil pessoas já passaram por despejos relacionados aos eventos, o que corresponde a quase um em cada mil brasileiros”.

‘ O Brasil injetou recursos multi bilionários em infraestrutura para dois mega eventos esportivos: a Copa e a Olimpíada. As obras exigem mudanças urbanísticas, logísticas e humanas. Mas quem ganha e quem perde com esse rearranjo monumental?’, questiona Juana Kweitel, diretora de Programas da Conectas (grupo de defesa dos direitos humanos).

‘No momento em que se abre espaço para fazer infraestrutura sobre espaços antes ocupados por estas comunidades, se despeja estas comunidades sem nenhuma forma de reassentamento e com valores muito pequenos de compensação financeira (…) Ou mesmo quando se propõe o reassentamento para estas pessoas, o fazem na periferia a 30 quilômetros do local aonde elas viviam”, afirma Raquel Rolnik, relatora Especial da ONU sobre o direito a Moradia Adequada.

A ANCOP espera ainda que ‘a comunidade internacional recomende ao governo brasileiro a paralisação imediata das remoções forçadas e, em parceria com as comunidades afetadas, crie um plano nacional de reparações e um protocolo que garanta os direitos humanos em caso de despejos causadas por grandes eventos e projetos’.

(Por Anonymous)

Artigo original do Comunica Tudo por M.A.D..

Menina de 9 anos coloca CEO do McDonald’s na parede

28 de Maio de 2013, 21:00 - sem comentários aindaMenina de 9 anos coloca CEO global do McDonald’s na parede. Questionamentos sobre cardápio voltam à baila em um momento em que a rede de fast food precisa associar suas ofertas a um conceito mais saudável

O CEO global do McDonald’s, Dan Thompson, foi questionado sobre a falta de nutrientes no cardápio da rede e acabou enfrentando uma saia justa no encontro anual de investidores da companhia, nos Estados Unidos.

Quem o colocou na parede foi Hannah Robertson, uma criança de nove anos. Levada ao evento pela mãe Kia, ativista da nutrição infantil saudável, Hannah não titubeou ao ganhar a palavra, como apontou o USA Today.

“Existem coisas na vida que não são justas, como quando seu bichinho de estimação morre”, disse. “Não acho justo que grandes companhias tentem induzir as crianças a comer alimentos. Não é justo que tantas crianças da minha idade estejam ficando doentes”, afirmou, fazendo referência às campanhas de marketing do McDonald’s voltadas para o público infantil.

Hannah continuou: “Senhor Thompson, você não quer que as crianças sejam saudáveis para viverem uma vida longa e saudável?“.

Há menos de um ano no cargo, o executivo respondeu que a companhia não vendia “junk food”, acrescentando que seus filhos também comiam na rede. Além de afirmar que assim como outros pais, ele também supervisionava a alimentação dos pequenos, incluindo frutas e vegetais na dieta da família, Thompson pontuou que o próprio McDonald’s ofertava esses alimentos em seu menu.

Thompson terminou o discurso agradecendo a Hannah pela pergunta.

Menos hamburguer no prato

O episódio expõe um dos embates enfrentados pela empresa para crescer nos dias de hoje: a crescente resistência da chamada geração Millenium às redes de fast food e seus lanches calóricos.

Recentemente, a rede passou a oferecer wraps de frango e smoothies de frutas como forma de conferir uma cara mais saudável ao cardápio. Antes disso, o McDonald’s já havia incorporado frutas como opção para o McLanche Feliz, bem como saladas no lugar das tradicionais batatas fritas como acompanhamento.

No primeiro trimestre do ano, a rede viu as vendas globais caírem 1%, com o lucro operacional ficando estacionado em relação ao mesmo período do ano passado. Foram 1,9 bilhões de dólares ganhos no período.

A conta não leva em consideração as receitas obtidas pelo McDonald’s na América Latina e Caribe. A Arcos Dourados é a maior operadora da rede nesses locais – mas também não registrou um bom resultado no balanço de janeiro a março.

Apesar de a receita ter aumentado 6,6%, para 976,9 milhões de dólares, a última linha do balanço veio no vermelho em 6,6 milhões de dólares, contra resultado positivo de 25,4 milhões de dólares obtido em 2012. Segundo a companhia, o resultado foi impactado pelo “menor resultado operacional e custos não-operacionais mais elevados relacionados com a desvalorização oficial na Venezuela”.

(Publicado por Revista Exame)

Artigo original do Comunica Tudo por M.A.D..